MAJ du 13/08/16

Voir article plus récent : NAS Synology : certificats StartSSL et OpenVPN V2

Après l’article sur le Cloud Synology, et avant un article sur le serveur VPN/OpenVPN Synology, je vais détailler l’accès au NAS et au partage de fichier via un site Web sécurisé en SSL utilisant le protocole HTTPS.

Je vais utiliser le service SSL gratuit de StartSSL qui sera l’Autorité de Certification et signera les certificats qui nous seront délivrés.

StartSSL est un service de la société StartCom, spécialisée dans la sécurité, et notamment dans le SSL. Les certificats SSL délivrés sont reconnus par les principaux navigateurs.

Toutefois le certificat délivré gratuitement par StartSSL n’est valide que pour 1 an et pour 1 seul sous-domaine.

Si vous souhaitez utiliser le service SSL pour votre site Web (www) + 1 sous-domaine, il faudra déclarer et configurer deux certificats différents.

Sources :

http://www.synology.com/fr-fr/support/tutorials/464

http://www.synology.com/fr-fr/support/tutorials/611

http://www.freeman59.fr/securisez-votre-nas-avec-ssl-startssl-ovh-17224

Inscription à StartSSL

Avant de vous inscrire sur le site StartSSL, pensez à déclarer chez votre hébergeur le sous-domaine pour lequel vous allez créer un certificat SSL.

Dans notre exemple, le sous-domaine sera cloud.monsite.com.

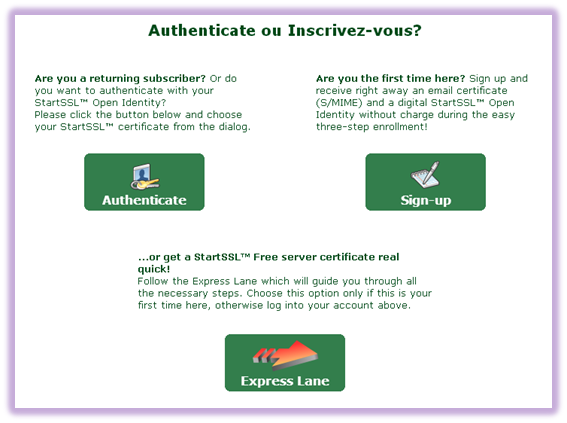

Sur le site de StartSSL, cliquez sur le bouton Control Panel :

Puis cliquez sur Sign-up :

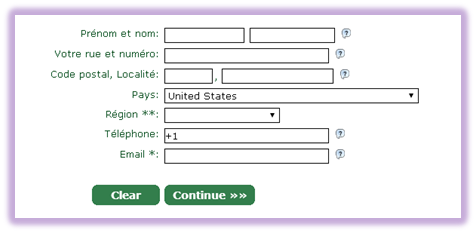

Complétez le formulaire suivant puis cliquez sur Continue :

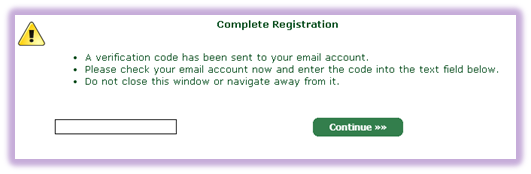

Finalisez la création de votre compte en saisissant le code envoyé par email :

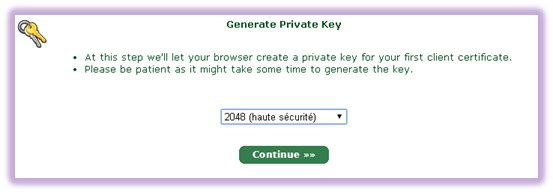

Générez un certificat privé en haute sécurité pour votre navigateur afin de vous authentifier sur le site StartSSL :

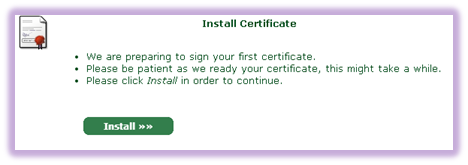

Installez le certificat privé dans votre navigateur :

Finalisez l’installation :

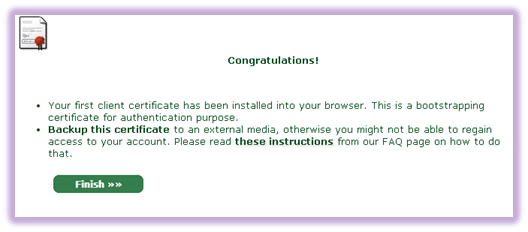

Exportez le certificat installé dans votre navigateur en cas de réinstallation du PC ou de changement de PC (exportez aussi la clé privée et protégez le certificat exporté par un mot de passe) :

Sauvegardez en lieu sûr ce certificat sous le nom suivant : Certificat SSL S-MIME [email protected]

Protégez-le en le cryptant avec AxCrypt par exemple.

Validation du nom de domaine

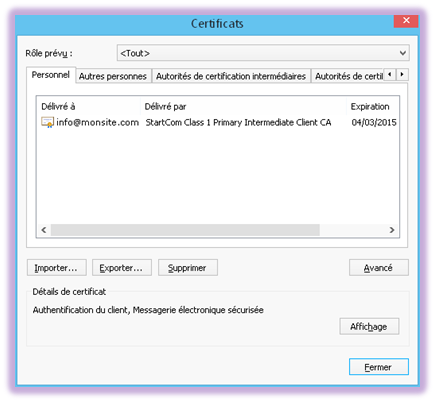

Cette étape permet de valider votre nom de domaine et prouver que vous en êtes bien le titulaire. Cliquez sur Validations Wizard et sélectionnez Domain Name Validation :

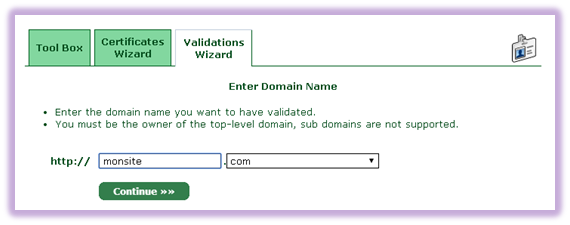

Dans notre exemple, on considère que le nom de domaine est monsite.com :

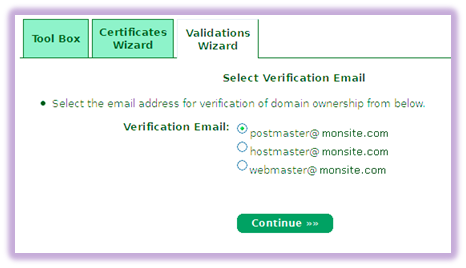

StartSSL va ensuite vous demander une adresse email administrative valide pour vous envoyer la demande de validation de la propriété du nom de domaine.

Si aucune des adresses proposées n’existe, vous devrez créer l’une d’elles chez votre hébergeur. Sinon, choisissez-en une valide, et cliquez sur Continue :

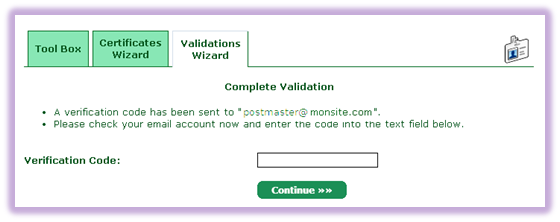

Finalisez le processus en saisissant le code envoyé par email :

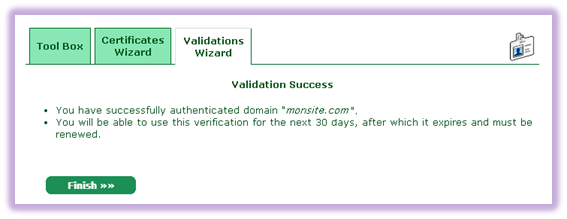

Votre nom de domaine a bien été identifié par StartSSL :

Vous avez maintenant 30 jours pour sécuriser tous les sous-domaines que vous souhaitez (chaque sous-domaine aura son propre certificat dans l’offre gratuite). Une fois cette période passée, vous devrez renouveler cette étape.

1ère Méthode – Certificat Serveur et clé privée StartSSL

Dans cette première méthode, nous allons utiliser les services fournis par StartSSL pour créer le certificat Serveur et sa clé privée.

Création de la clé privée du serveur

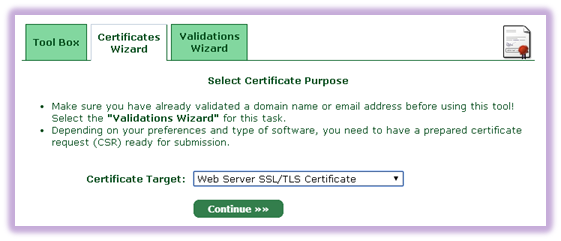

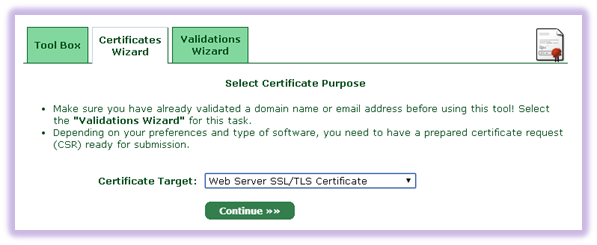

Pour créer la clé privée de votre domaine, monsite.com dans notre exemple, dans Certificates Wizard, sélectionnez Web Server SSL/TLS Certificate :

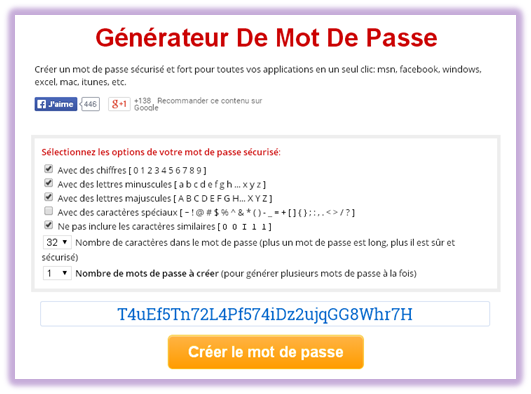

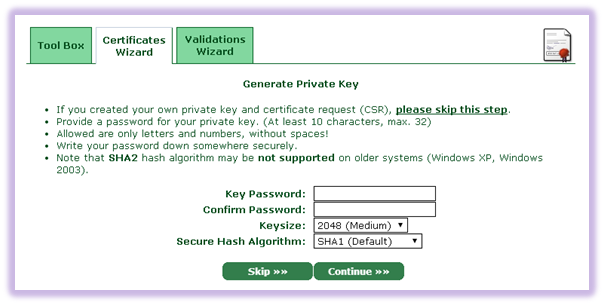

Vous aurez besoin pour l’étape suivante de créer un mot de passe de 32 caractères. Utilisez le service suivant, simple et rapide :

Conservez ce mot dans passe dans un fichier texte nommé Password.txt que vous pourrez protéger en le cryptant, par exemple, avec AxCrypt.

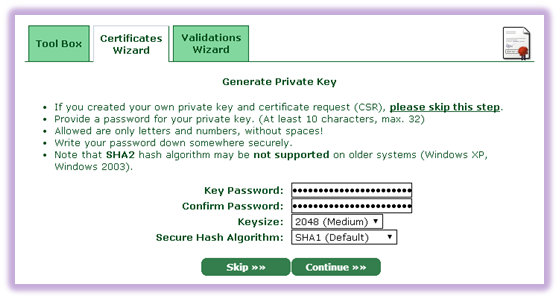

Saisissez votre mot de passe dans les champs appropriés et validez :

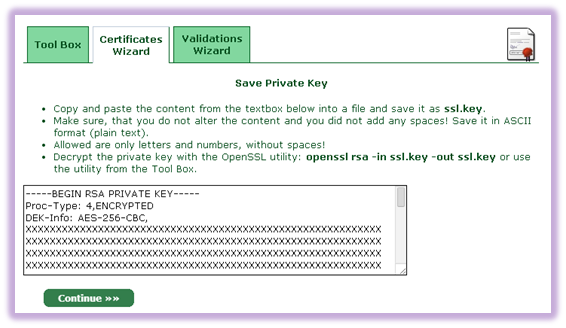

La clé privée est alors créée. Copiez-la dans un nouveau fichier texte que vous nommerez server_crypt.key et protégez-le en le cryptant avec AxCrypt :

Création du certificat du serveur

La suite de la procédure concerne la création du certificat du serveur comprenant la clé publique.

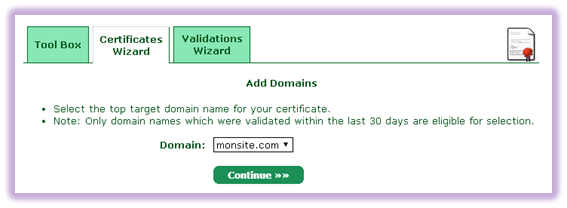

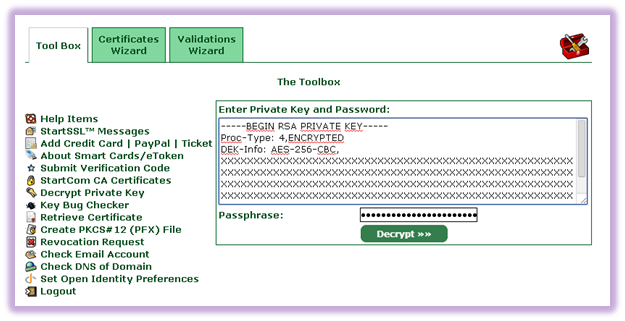

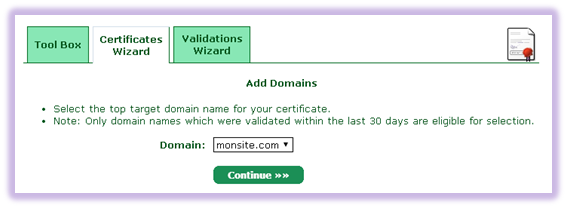

Sélectionnez votre nom de domaine :

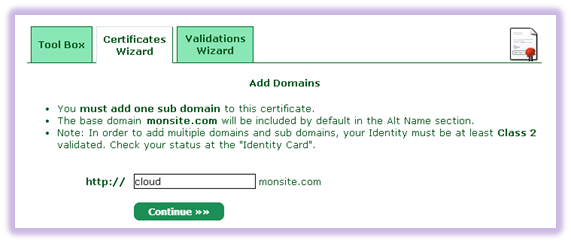

Ajoutez un sous-domaine, cloud.monsite.com dans notre exemple :

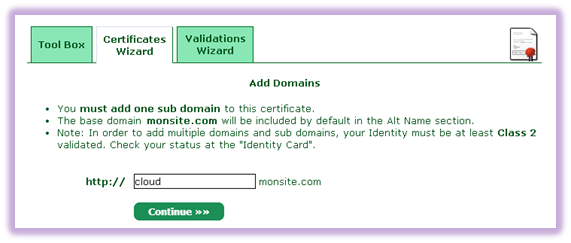

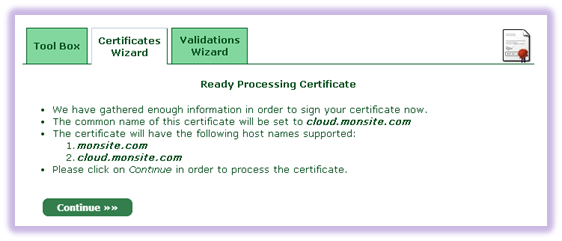

StartSSL vous informe des hostnames compris dans le certificat :

Au plus tard en 3 heures le certificat sera créé. Dans le chapitre suivant, nous verrons comment récupérer les certificats utiles au NAS.

Sauvegarder les certificats

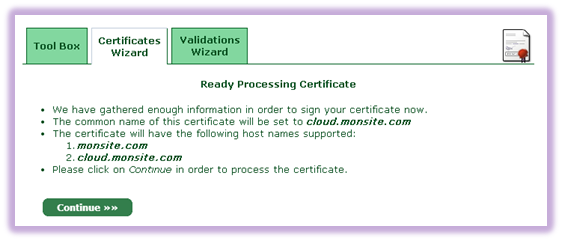

Pour configurer votre NAS Synology et installer les certificats, vous aurez besoin de la version non cryptée de la clé privée du serveur. StartSSL propose un outil permettant d’accomplir cette tâche.

Dans Tool Box, cliquez sur Decrypt Private Key puis copiez le contenu du fichier server_crypt.key enregistré lors de la création de la clé privée ainsi que le mot de passe que vous avez sauvegardé dans le fichier Password.txt (Passphrase).

Cliquez sur Decrypt :

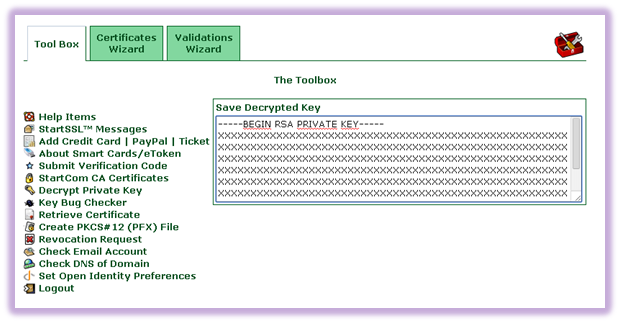

Copiez la clé privée décryptée dans un nouveau fichier texte que vous nommerez server.key et protégez-le en le cryptant avec AxCrypt :

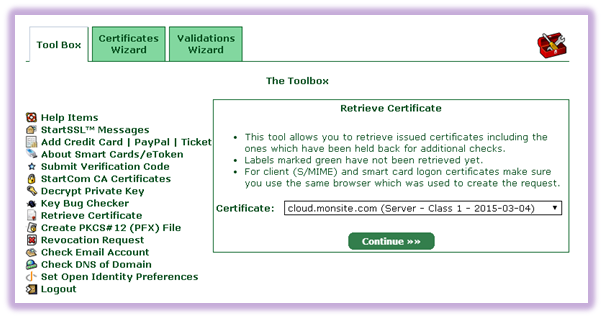

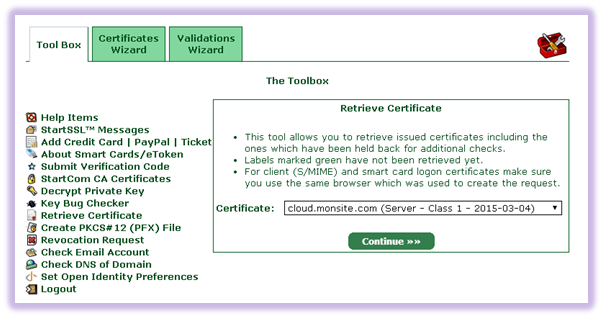

Pour récupérer le certificat du serveur, cliquez sur Retrieve Certificate et choisissez le sous-domaine cloud.monsite.com :

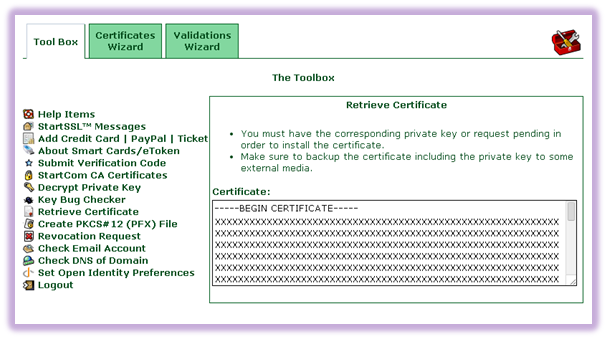

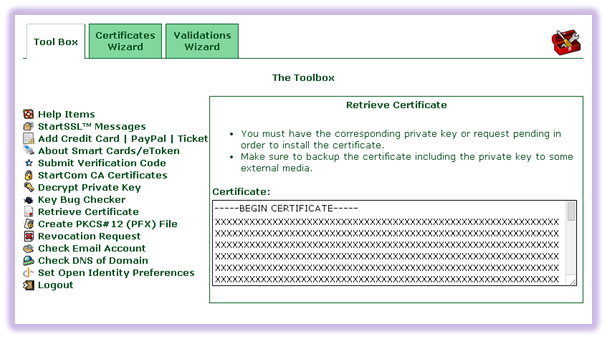

Copiez le certificat dans un nouveau fichier texte que vous nommerez server.crt et protégez-le en le cryptant avec AxCrypt :

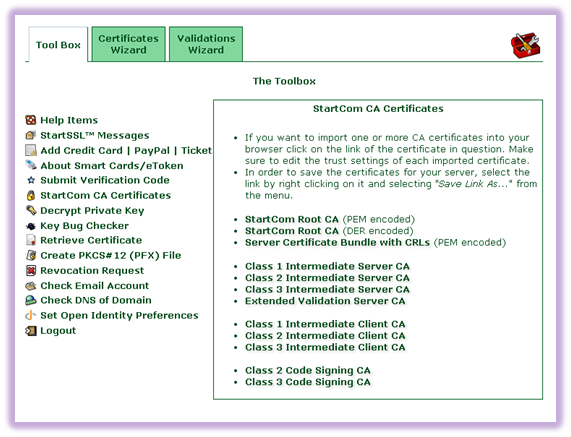

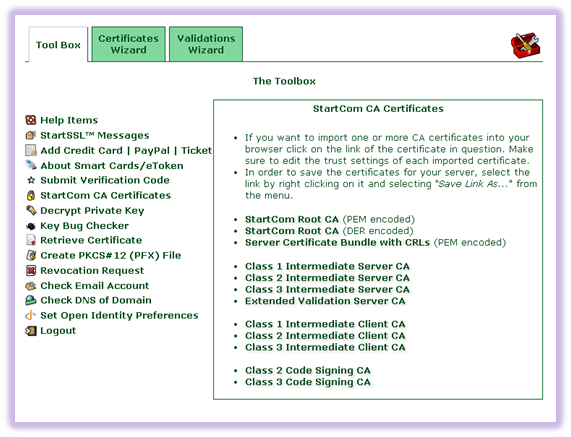

Dans le menu StartCom CA Certificates, sauvegardez le certificat Root CA, StartCom Root CA (PEM encoded), en ca.crt, et le certificat intermédiaire, Class 1 Intermediate Server CA, en sub.class1.server.ca.crt :

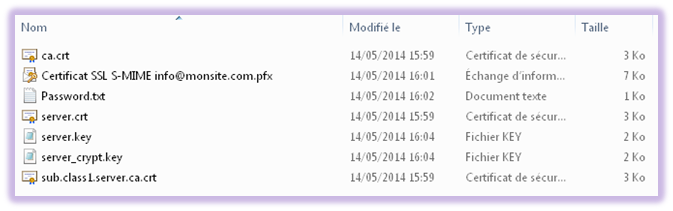

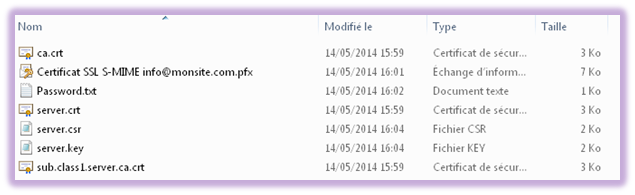

A la fin des opérations, vous devez être en possession des fichiers suivants :

2nd Méthode – Demande de Signature de Certificat (CSR)

Dans cette seconde méthode, nous allons demander à StartSSL de signer un certificat Serveur dont la clé privée nous appartient. Cet élément là échappant à StartSSL, notre PKI sera un peu plus sécurisée.

CSR + Création de la clé privée du serveur

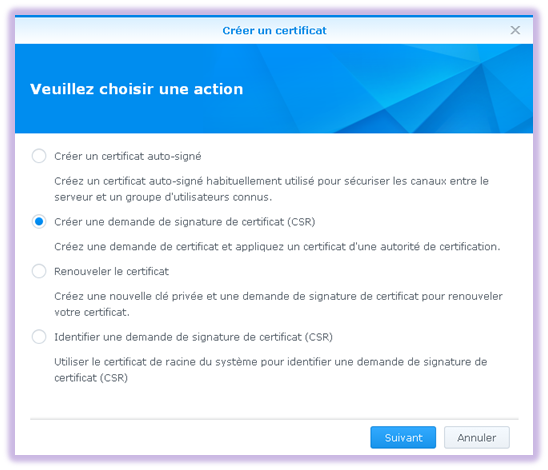

Pour créer une Demande de Signature de Certificat (CSR pour Certificate Signing Request en anglais), rendez-vous dans Panneau de configuration, Sécurité, Certificat puis cliquez sur le bouton Créer un certificat.

Choisissez Créer une demande de signature de certificat (CSR) :

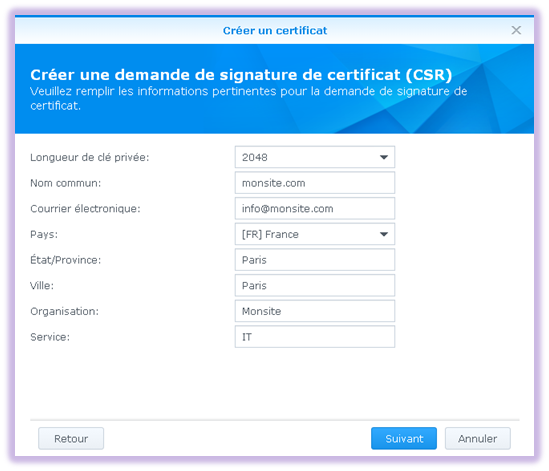

Saisissez les informations :

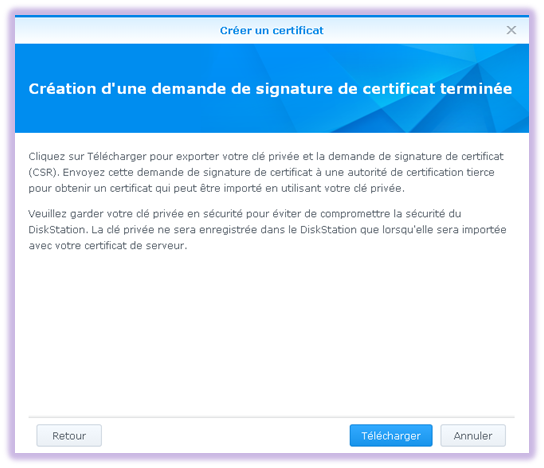

Téléchargez l’archive :

Le fichier zippé contient 2 fichiers que vous pouvez copier avec les autres fichiers de la PKI :

- server.csr qui est le fichier de demande de signature de certificat Serveur que nous allons soumettre à StartSSL

- server.key qui est la clé privée du serveur

Pour obtenir le certificat Serveur, connectez-vous sur le site Web de StartSSL et dans Certificates Wizard, sélectionnez Web Server SSL/TLS Certificate :

Dans le menu Generate Private Key, cliquez sur le bouton Skip :

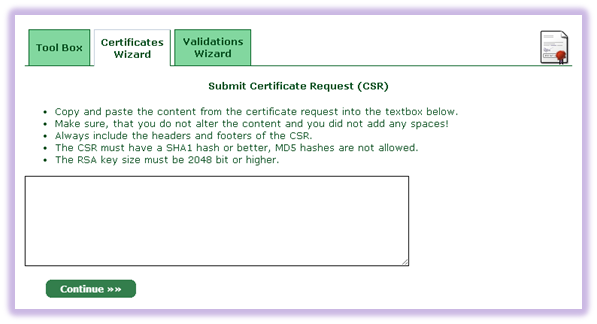

Copiez le contenu du fichier server.csr téléchargé du NAS et continuez :

StartSSL vous confirme la réception du CSR :

Création du certificat du serveur

La suite de la procédure concerne la création du certificat du serveur comprenant la clé publique.

Sélectionnez votre nom de domaine :

Ajoutez un sous-domaine, cloud.monsite.com dans notre exemple :

StartSSL vous informe des hostnames compris dans le certificat :

Au plus tard en 3 heures le certificat sera créé. Dans le chapitre suivant, nous verrons comment récupérer les certificats utiles au NAS.

Sauvegarde des certificats

Pour récupérer le certificat du serveur, cliquez sur Retrieve Certificate et choisissez le sous-domaine cloud.monsite.com :

Copiez le certificat dans un nouveau fichier texte que vous nommerez server.crt et protégez-le en le cryptant avec AxCrypt :

Dans le menu StartCom CA Certificates, sauvegardez le certificat Root CA, StartCom Root CA (PEM encoded), en ca.crt, et le certificat intermédiaire, Class 1 Intermediate Server CA, en sub.class1.server.ca.crt :

A la fin des opérations, vous devez être en possession des fichiers suivants :

Importer les certificats

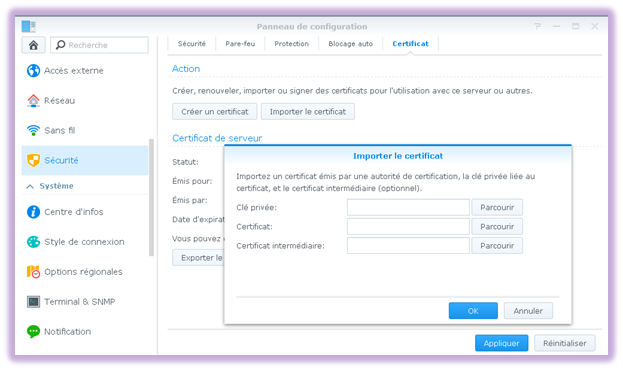

L’importation des certificats nouvellement créés sur le NAS Synology est réalisée via le menu Panneau de configuration, Sécurité, Certificat puis cliquez sur le bouton Importer le certificat :

- Clé privée : choisissez le fichier décrypté server.key

- Certificat : choisissez le fichier server.crt

- Certificat intermédiaire : choisissez le fichier sub.class1.server.ca.crt

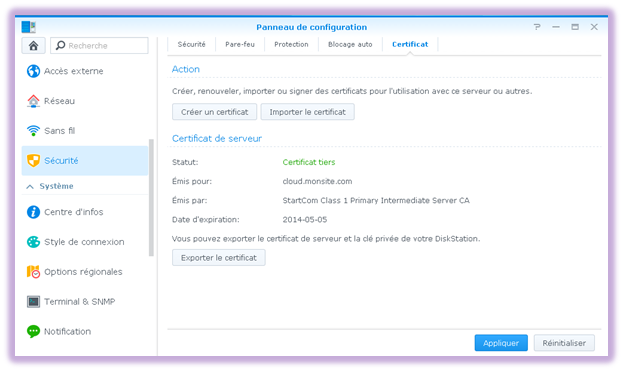

Le certificat SSL est installé sur votre NAS :

Les serveurs HTTPS du NAS Synology

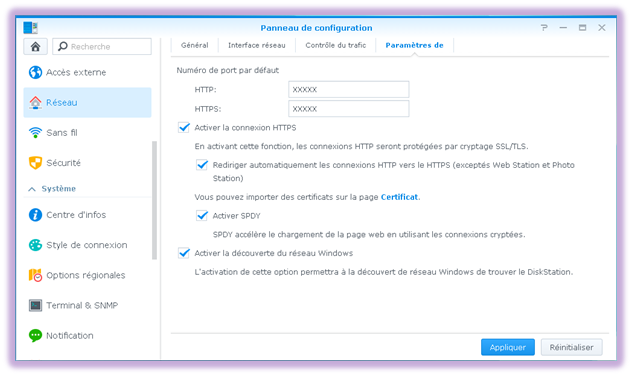

Dans Panneau de configuration, Réseau, Paramètres de DSM, cochez la case Activer la connexion HTTPS et déclarez le port HTTPS du DSM (DiskStation Manager) :

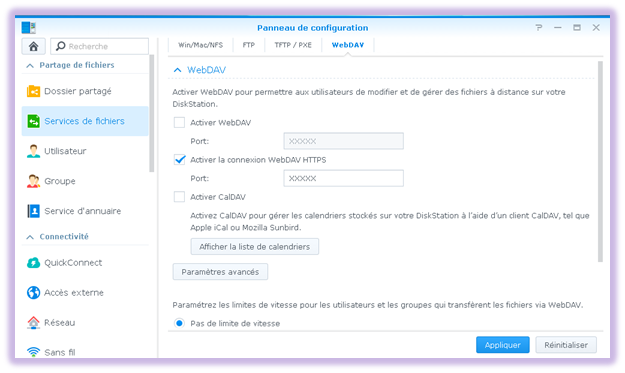

Dans Panneau de configuration, Services de fichiers, WebDAV, cochez la case Activer la connexion WebDAV HTTPS et déclarez le port WebDAV HTTPS :

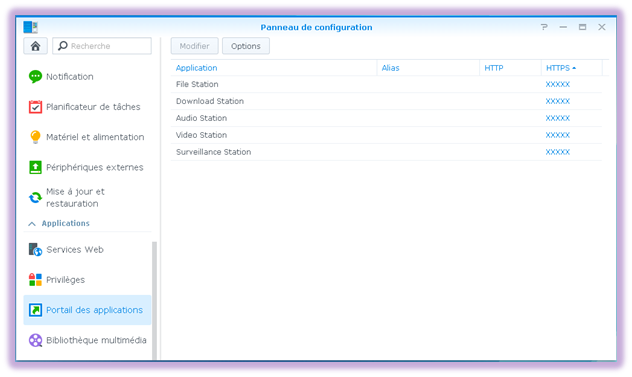

Dans Panneau de configuration puis Portail des applications, indiquez uniquement les ports HTTPS des différentes applications du NAS Synology :

Un exemple des ports HTTPS à paramétrer sur le DSM :

- DSM = 29001

- WebDAV = 29002

- File Station = 29003

- Download Station = 29004

- Audio Station = 29005

- Video Station = 29006

- Surveillance Station = 29007

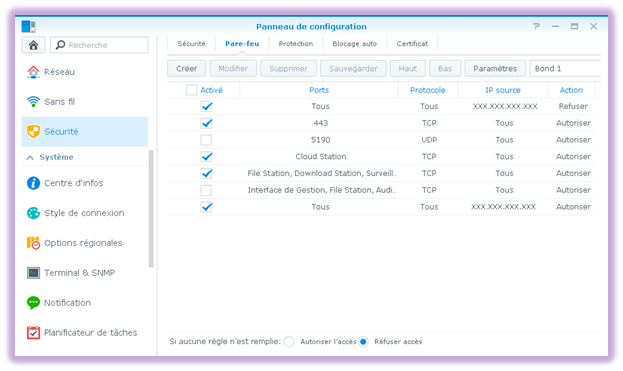

Autorisez dans Panneau de configuration, Sécurité, Pare-feu du NAS Synology, mais aussi sur votre Box ou votre routeur, les ports HTTPS utilisés par les applications (DSM, WebDAV, File Station, Audio Station, etc.) :

Service DynDNS

Ce point a déjà été abordé dans l’article concernant le Cloud Synology. Vous pouvez passer cette étape si vous l’avez déjà mise en œuvre précédemment.

Pour accéder à votre NAS Synology depuis Internet, il est nécessaire d’utiliser les services DNS de DynDNS qui permettent aux utilisateurs d’associer un nom de domaine à une adresse IP dynamique (le plus souvent, votre FAI ne vous fournit pas d’adresse IP fixe).

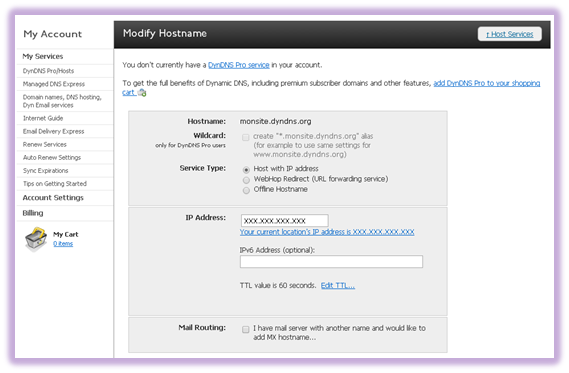

Rendez-vous sur le site DynDNS.com pour ouvrir un compte gratuit (MAJ : le service est maintenant payant, voir l’article suivant pour plus d’infos). Déclarez un Hostname, par exemple monsite.dyndns.org, et l’Adresse IP de votre accès Internet :

Pour trouver l’adresse IP de votre accès Internet, interrogez le service suivant : localiser une adresse IP

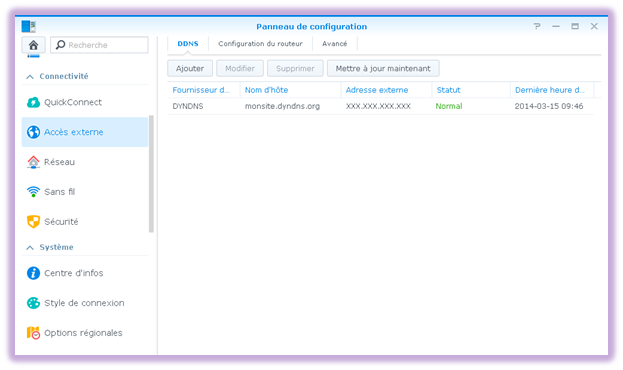

Dans le Panneau de configuration, Accès externe, DDNS du NAS Synology, déclarez votre compte DynDNS. Le NAS Synology informera automatiquement DynDNS de tout changement d’adresse IP :

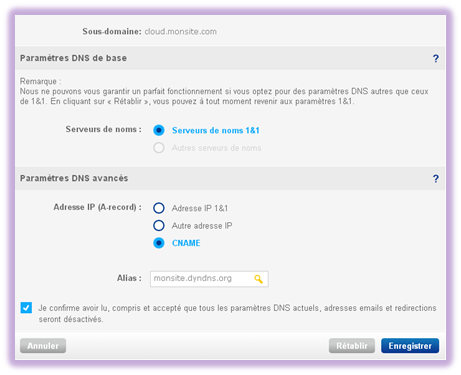

Pour finir, le sous-domaine que vous allez utiliser pour accéder au NAS Synology depuis Internet, par exemple cloud.monsite.com, doit exploiter le DNS dynamique de DynDNS.

Chez l’hébergeur de votre nom de domaine, déclarez comme CNAME DNS pour votre sous-domaine cloud.monsite.com le hostname souscrit chez DynDNS, soit monsite.dyndns.org.

Par exemple chez 1and1.fr :

Votre sous-domaine, cloud.monsite.com, sera donc toujours informé du changement d’adresse IP de votre accès Internet grâce aux services de DynDNS et vous pourrez ainsi toujours accéder à votre NAS depuis Internet.

Navigation sécurisée

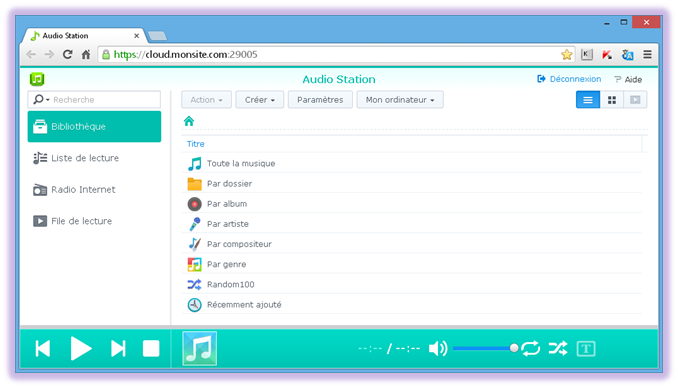

La navigation sécurisée est maintenant possible.

Par exemple, accès à l’Audio Station du NAS Synology en HTTPS :

Conclusion

La mise en œuvre d’un certificat SSL est facile et rapide sur un NAS Synology. La procédure de création du certificat SSL chez StartSSL est moins intuitive et plus longue.

Néanmoins le service fonctionne parfaitement et vous permet d’accéder à vos fichiers en HTTPS depuis n’importe où avec un simple navigateur Web.

Le dernier article traite du VPN (OpenVPN) permettant d’accéder à tous les services du NAS comme sur votre réseau local que ça soit par l’application Cloud Station, un site Web SSL ou directement via un partage réseau dans l’Explorateur Windows.

L’article précédent traite du Cloud Synology.

Droit d’auteur de l’image à la une : melpomen / 123RF Banque d’images

bonjour , votre article est super mais l’interface de StarSSL a changé et je n’arrive pas à trouver le control panel.donc impossible d’aller plus loin.Merci de m’aider.Cordialement.

Bonjour,

Oui en effet, je vous invite à aller voir un article plus récent : https://www.lamaisonbleue.net/nas-synology-certificats-openvpn-v2/

Pour info, après avoir traficoté sur ses certificats, Mozilla, Apple et Google ne reconnaissent plus les certificats en provenance de StartSSL/StartCOM. Ils fonctionnent encore aujourd’hui uniquement sur les navigateurs Microsoft.

Toutefois, je vous invite d’attendre le 10/04 car je viens de voir que StartSSL lance un nouveau site (https://www.startcomca.com) et surtout un nouveau CA Root ce qui veut dire que les certificats que vous allez créer sur ce site fonctionneront de nouveau de façon universelle sur tous les navigateurs.

Je mettrais à jour le dernier article cité plus haut si l’interface du nouveau site devait être différente.

super tuto trés clair. Je vais mettre en pratique…merci