MAJ du 13/08/16

Voir article plus récent : NAS Synology : certificats StartSSL et OpenVPN V2

MAJ du 30/03/14

Utilisez l’algorithme de chiffrement SHA256 au lieu de SHA1 aux chapitres 2, 3 et 4

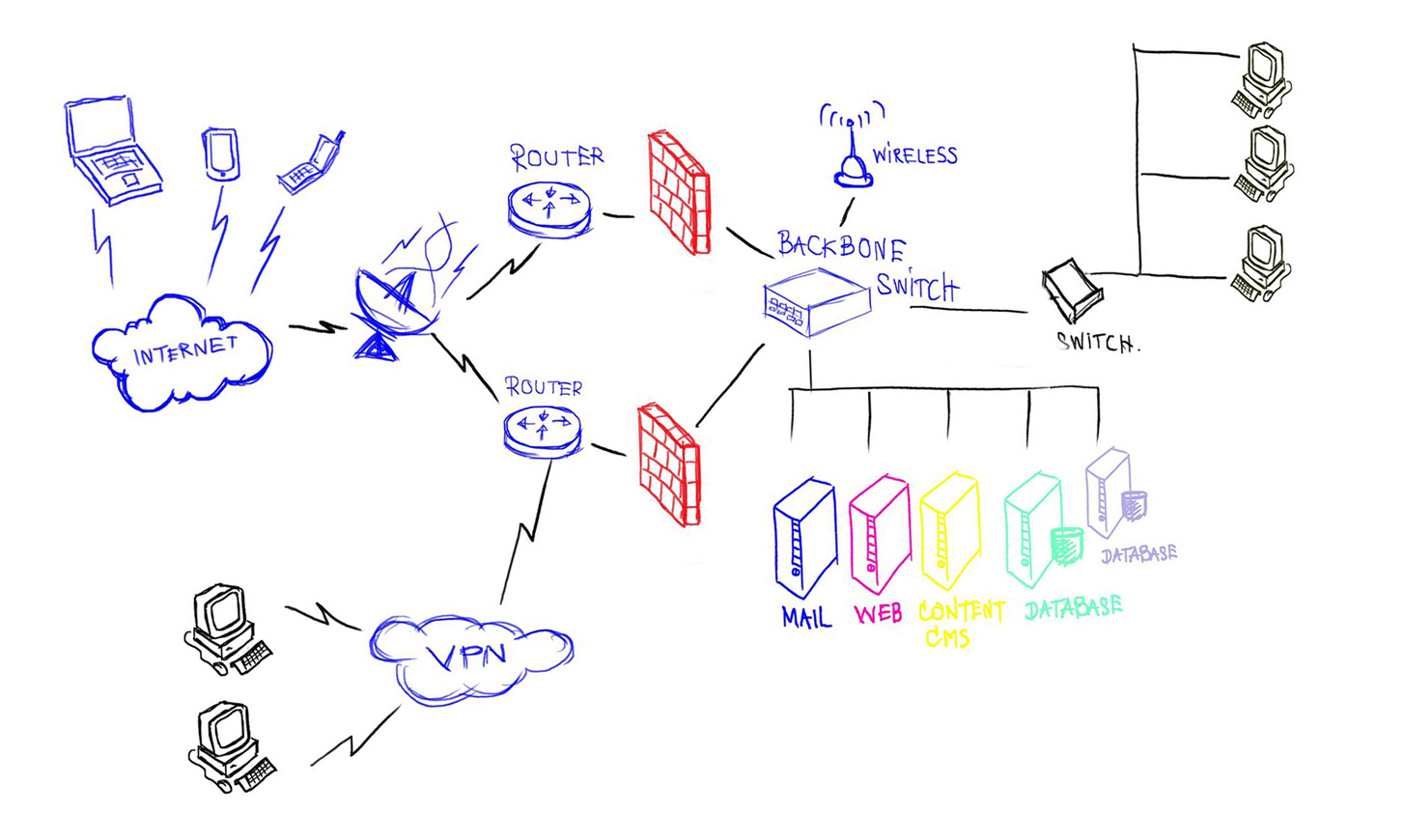

Après avoir vu comment sécuriser l’accès à son NAS Synology via le Cloud puis HTTPS dans les articles précédents, je vais détailler dans cet article la connexion au NAS avec OpenVPN.

La première étape dans une configuration OpenVPN consiste à construire la PKI (Public Key Infrastructure).

La PKI est composée :

- D’un certificat de l’Autorité de Certification (CA en anglais) comprenant sa clé publique

- De la clé privée du CA qui est utilisée pour signer chacun des certificats client et serveur lors de leur création

- Des certificats client et serveur incluant leurs clés publiques et de leurs clés privées respectives

La PKI est donc basée sur le fait que chaque partie, client et serveur, possède deux clés, une clé publique connue de tout le monde (le certificat) et une clé privée tenue secrète. Ce processus est utilisé par OpenSSL, la version gratuite et Open Source SSL/TLS intégrée à OpenVPN, pour authentifier les machines VPN avant le chiffrement des données (cryptographie asymétrique).

OpenVPN est donc une architecture client/serveur qui supporte l’authentification bidirectionnelle. Ce qui signifie que le client doit authentifier le certificat du serveur et inversement pour qu’une confiance mutuelle soit établie.

Le serveur et le client s’authentifieront mutuellement en vérifiant que le certificat présenté a été signé par le CA, puis en testant des informations dans l’en-tête du certificat, telles que le nom commun du certificat ou le type de certificat (client ou serveur).

OpenVPN possède les caractéristiques suivantes :

- Le serveur a besoin uniquement de son propre certificat et de sa clé privée – il n’a pas besoin de connaître et stocker les certificats de chaque client

- Le serveur accepte uniquement les clients dont les certificats ont été signés par le CA. Le serveur peut effectuer cette vérification sans avoir accès à la clé privée du CA (ca.key), il est donc vivement conseillé de ne pas laisser cette clé, qui est la plus sensible de la PKI, sur le serveur

- Si une clé privée est compromise, le certificat correspondant peut être désactivé en l’ajoutant à une CRL (Certificate Revocation List). La CRL permet de rejeter un certificat sans reconstruire l’ensemble de la PKI

- Il existe une procédure de demande de signature de certificat (CSR pour Certificate Signing Request) permettant à un client de demander son certificat au CA. Mais nous n’utiliserons pas cette méthode car nous ne sommes pas dans le cas d’un CA éloigné du client et la sécurité du certificat validé par le CA du NAS ne sera pas compromise. Nous utiliserons donc des certificats auto-signés par le NAS Synology et non par une autorité de certification reconnue comme VeriSign

- Par ailleurs, l’objectif étant de ne pas conserver la clé privée du CA sur le serveur et de simplifier la procédure, nous autoriserons l’utilisation simultanée d’un même certificat client par plusieurs clients différents (paramètre « duplicate-cn » dans le fichier de config serveur « openvpn.conf »)

Il existe de nombreuses méthodes pour créer la PKI, notamment avec l’outil easy-rsa présent sur le NAS Synology et sur le client OpenVPN.

Toutefois, j’ai choisi de créer la PKI avec l’outil graphique et gratuit XCA qui est plus intuitif que les lignes de commande utilisées avec easy-rsa.

Sources :

http://openmaniak.com/fr/openvpn.php

http://www.carbonwind.net/VPN/XCA_OpenVPN/XCA_OpenVPN.htm

https://openvpn.net/index.php/open-source/documentation/howto.html

https://openvpn.net/index.php/open-source/documentation/manuals/openvpn-20x-manpage.html

Création de la Base de Données XCA

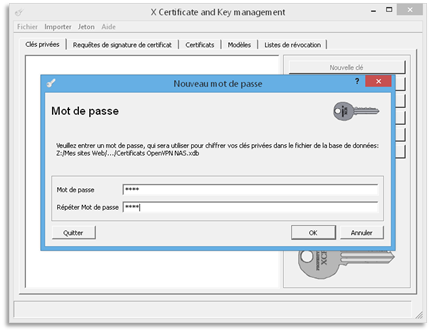

XCA stocke les certificats et les clés privées correspondantes dans une base de données.

Une fois que vous avez lancé XCA, créez une nouvelle base de données via les commandes Fichier puis Nouvelle base de données. Un mot de passe vous sera alors demandé :

Création du certificat CA et de sa clé privée

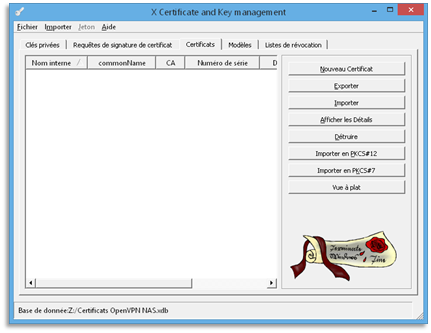

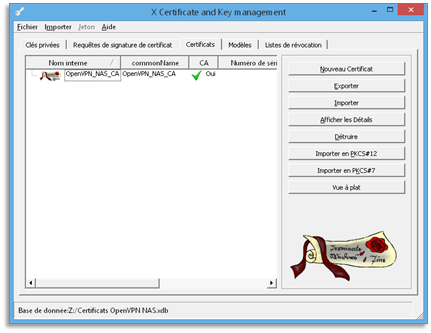

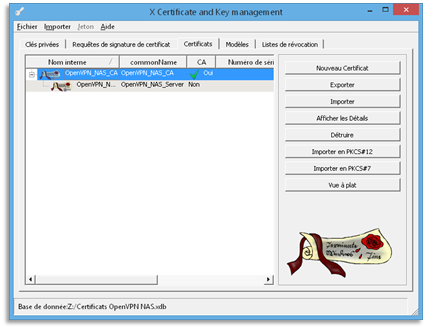

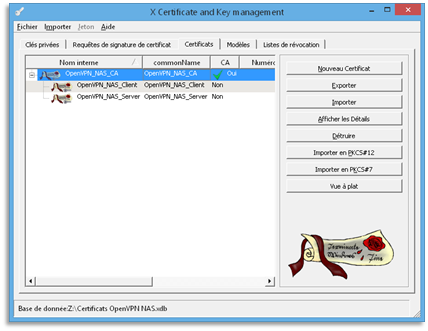

Créez un certificat pour l’Autorité de Certification (CA) en cliquant sur l’onglet Certificats puis sur le bouton Nouveau Certificat :

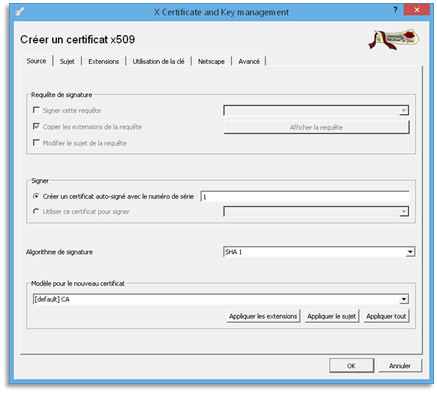

Laissez les options par défaut puis cliquez sur le bouton Appliquez tout :

- Certificat auto-signé avec le numéro de série = 1

- Algorithme de signature = SHA1

- Modèle pour le nouveau certificat = CA

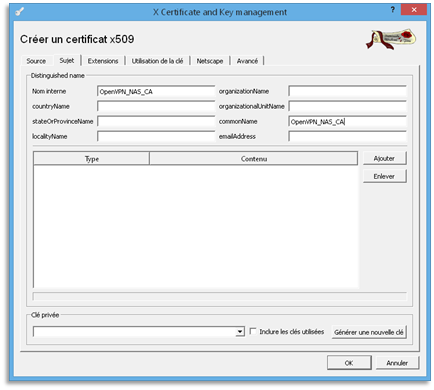

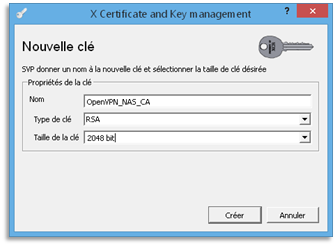

Dans l’onglet Sujet, entrez les détails du certificat pour l’identifier rapidement, le Common Name et le Nom interne, et cliquez sur le bouton Générer une nouvelle clé pour créer une nouvelle clé privée :

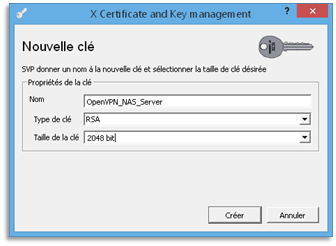

Laissez le Type de clé avec la valeur RSA, sélectionnez la Taille de la clé à 2048 bits et cliquez sur le bouton Créer :

Vous obtenez alors un message vous indiquant que la clé privée RSA du certificat « OpenVPN_NAS_CA » a été créée avec succès.

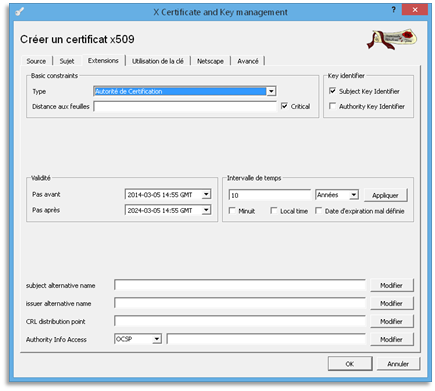

Dans l’onglet Extensions, spécifiez la durée de validité du certificat : 10 ans par défaut ce qui est suffisant.

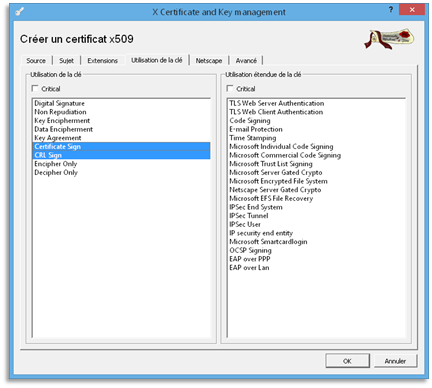

Dans l’onglet Utilisation de la clé, sélectionnez Certificate Sign et CRL Sign :

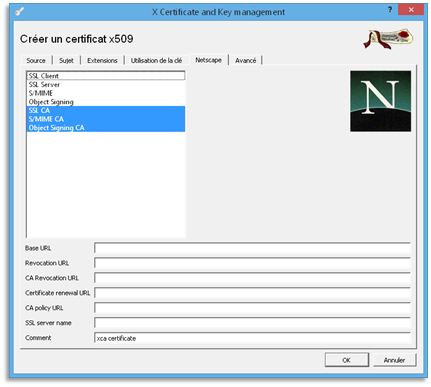

Dans l’onglet Netscape, sélectionnez SSL CA, S/MIME CA et Object Signing CA et laissez le commentaire par défaut :

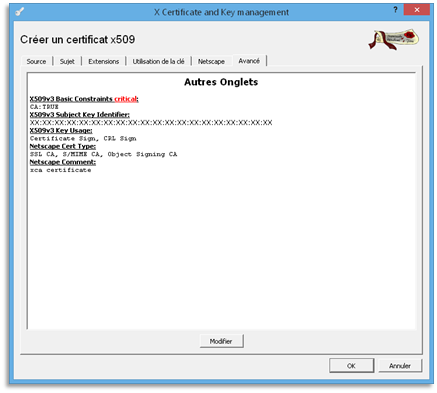

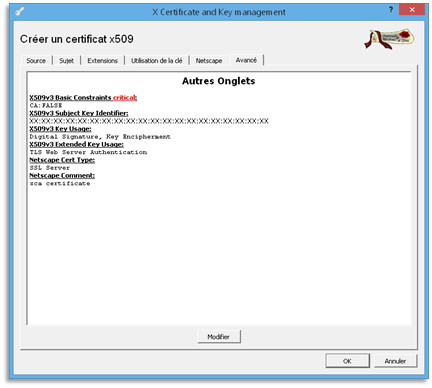

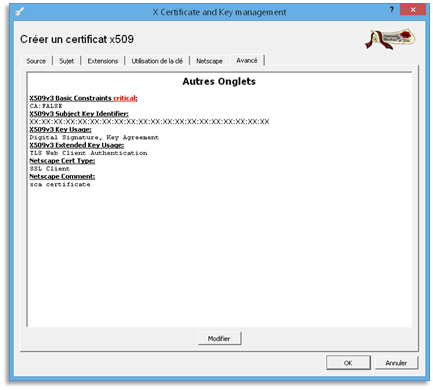

Dans l’onglet Avancé, vous pouvez valider vos paramètres et cliquez sur le bouton OK pour créer le certificat CA :

Vous obtenez alors un message vous indiquant que le certificat « OpenVPN_NAS_CA » de l’Autorité de Certification (CA) a été créé avec succès.

Création du certificat serveur OpenVPN et de sa clé privée

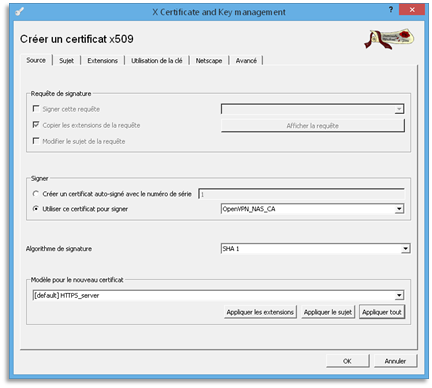

Le processus est identique à la création du certificat CA. Dans l’onglet Certificats, cliquez sur le bouton Nouveau Certificat.

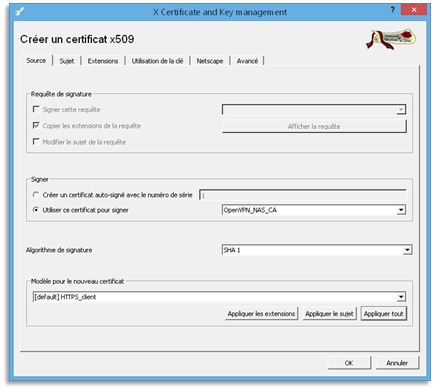

Dans l’onglet Source, choisissez les valeurs suivantes puis cliquez sur le bouton Appliquer tout :

- Utiliser ce certificat pour signer = OpenVPN_NAS_CA, le certificat CA

- Algorithme de signature = SHA1

- Modèle pour le nouveau certificat = HTTPS_server

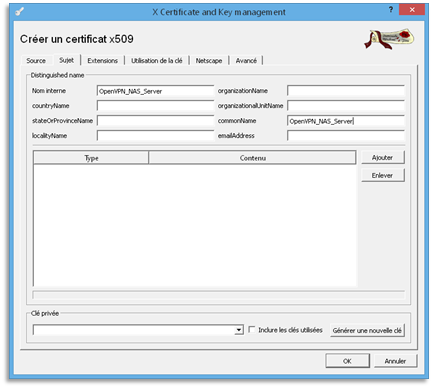

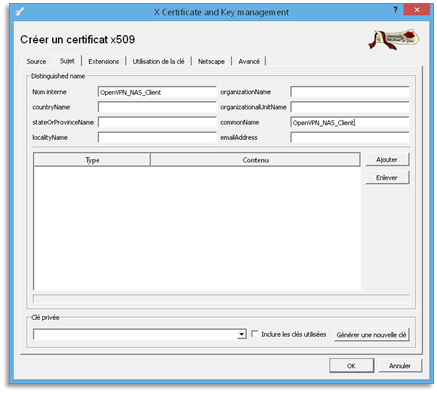

Dans l’onglet Sujet, entrez les détails du certificat, Common Name et Nom interne, et cliquez sur le bouton Générer une nouvelle clé pour créer une nouvelle clé privée :

Laissez le Type de clé avec la valeur RSA, sélectionnez la Taille de la clé à 2048 bits et cliquez sur le bouton Créer :

Vous obtenez alors un message vous indiquant que la clé privée RSA du certificat « OpenVPN_NAS_Server » a été créée avec succès.

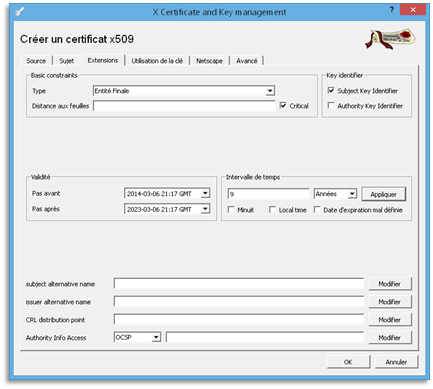

Dans l’onglet Extensions, spécifiez la durée de validité du certificat : 9 + Années puis cliquez sur le bouton Appliquer :

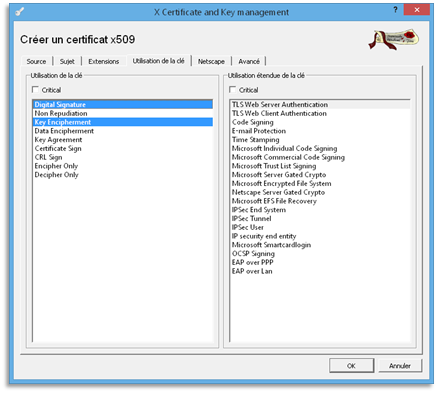

Dans l’onglet Utilisation de la clé, sélectionnez Digital Signature, Key Encipherment et TLS Web Server Authentification :

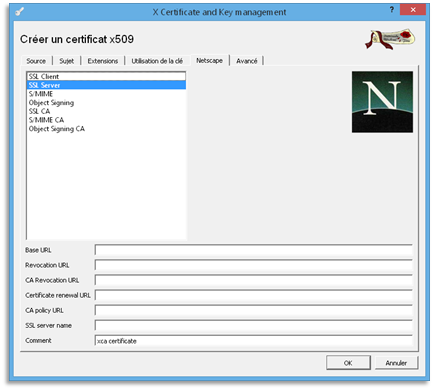

Dans l’onglet Netscape, sélectionnez SSL Server et laissez le commentaire par défaut :

Dans l’onglet Avancé, vous pouvez valider vos paramètres et cliquez sur le bouton OK pour créer le certificat serveur OpenVPN :

Vous obtenez alors un message vous indiquant que le certificat « OpenVPN_NAS_Server » du serveur OpenVPN a été créé avec succès.

Création du certificat client OpenVPN et de sa clé privée

Le processus est identique à la création du certificat serveur OpenVPN. Dans l’onglet Certificats, cliquez sur le bouton Nouveau Certificat.

Dans l’onglet Source, choisissez les valeurs suivantes puis cliquez sur le bouton Appliquer tout :

- Utiliser ce certificat pour signer = OpenVPN_NAS_CA, le certificat CA

- Algorithme de signature = SHA1

- Modèle pour le nouveau certificat = HTTPS_client

Dans l’onglet Sujet, entrez les détails du certificat, Common Name et Nom interne, et cliquez sur le bouton Générer une nouvelle clé pour créer une nouvelle clé privée :

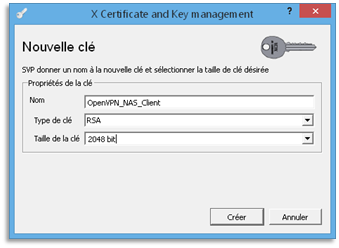

Laissez le Type de clé avec la valeur RSA, sélectionnez la Taille de la clé à 2048 bits et cliquez sur le bouton Créer :

Vous obtenez alors un message vous indiquant que la clé privée RSA du certificat « OpenVPN_NAS_Client » a été créée avec succès.

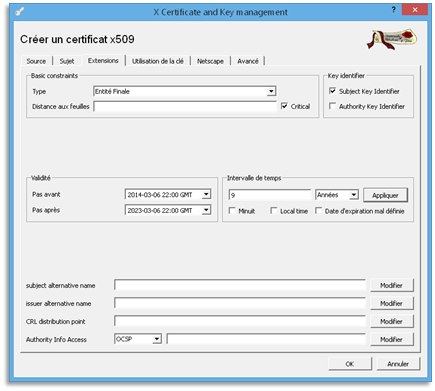

Dans l’onglet Extensions, spécifiez la durée de validité du certificat : 9 + Années puis cliquez sur le bouton Appliquer :

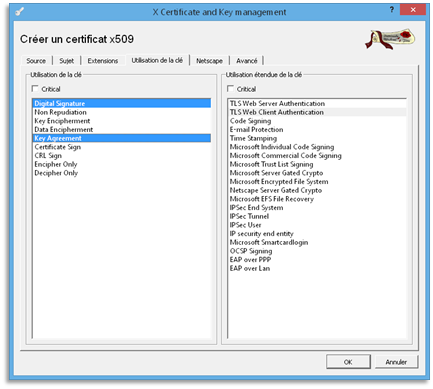

Dans l’onglet Utilisation de la clé, sélectionnez Digital Signature, Key Agreement et TLS Web Client Authentification :

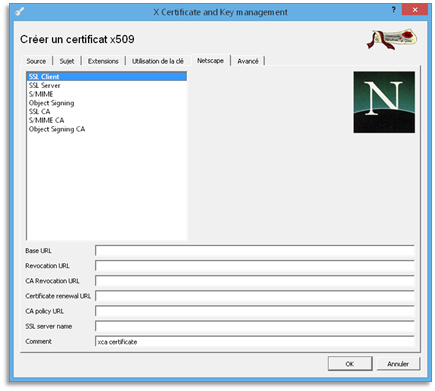

Dans l’onglet Netscape, sélectionnez SSL Client et laissez le commentaire par défaut :

Dans l’onglet Avancé, vous pouvez valider vos paramètres et cliquez sur le bouton OK pour créer le certificat du client OpenVPN :

Vous obtenez alors un message vous indiquant que le certificat « OpenVPN_NAS_ Client » du client OpenVPN a été créé avec succès.

Exporter le certificat CA

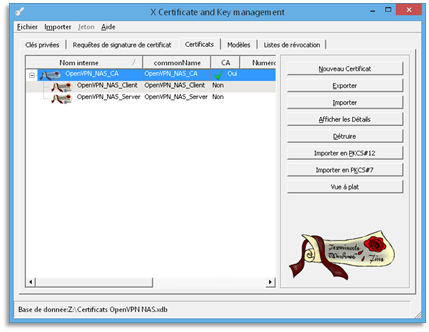

Dans l’onglet Certificats, sélectionnez le certificat CA et cliquez sur le bouton Exporter :

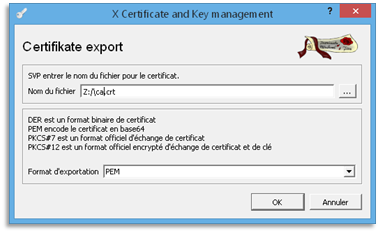

Modifiez le nom du fichier en « ca.crt », sélectionnez le format d’exportation PEM, choisissez un dossier pour exporter le certificat et cliquez sur le bouton OK :

On n’exporte pas la clé privée du CA qui doit rester secrète et qui n’est pas utile dans une configuration OpenVPN.

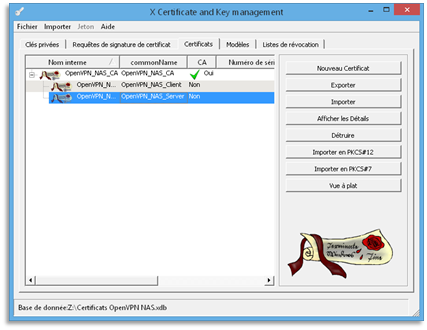

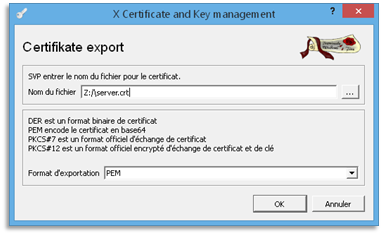

Exporter le certificat serveur et sa clé privée

Dans l’onglet Certificats, sélectionnez le certificat serveur et cliquez sur le bouton Exporter :

Modifiez le nom du fichier en « server.crt », sélectionnez le format d’exportation PEM, choisissez un dossier pour exporter le certificat et cliquez sur le bouton OK :

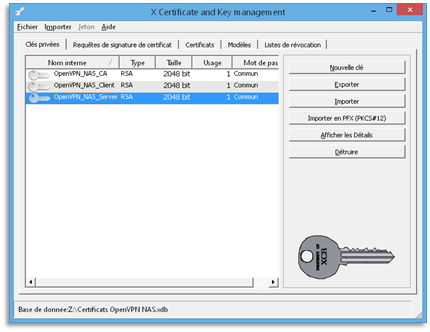

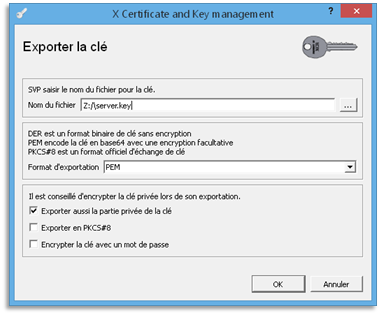

Pour exporter la clé privée, rendez-vous dans l’onglet Clés privées, sélectionnez la clé serveur et cliquez sur le bouton Exporter :

Modifiez le nom du fichier en « server.key », sélectionnez le format d’exportation PEM, choisissez un dossier pour exporter le certificat, cochez l’option Exporter aussi la partie privée de la clé et cliquez sur le bouton OK :

A noter, la clé privée n’est pas cryptée. Pensez à la protéger avec AxCrypt par exemple.

Exporter le certificat client et sa clé privée

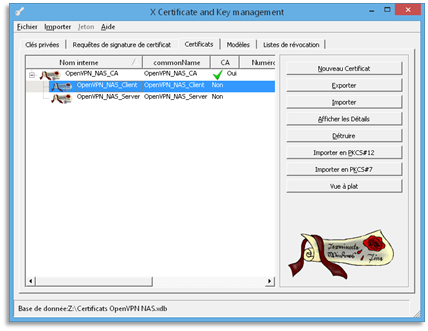

Dans l’onglet Certificats, sélectionnez le certificat client et cliquez sur le bouton Exporter :

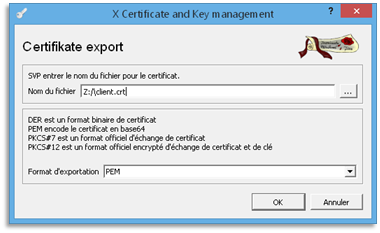

Modifiez le nom du fichier en « client.crt », sélectionnez le format d’exportation PEM, choisissez un dossier pour exporter le certificat et cliquez sur le bouton OK :

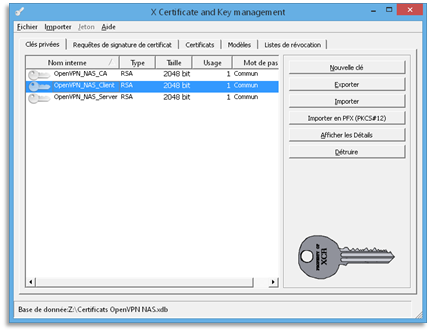

Pour exporter la clé privée, rendez-vous dans l’onglet Clés privées, sélectionnez la clé client et cliquez sur le bouton Exporter :

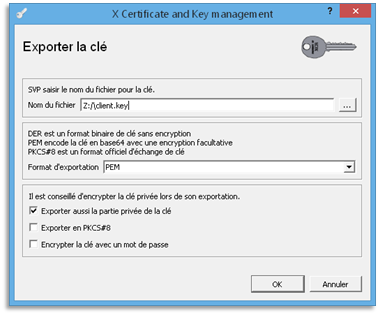

Modifiez le nom du fichier en « client.key », sélectionnez le format d’exportation PEM, choisissez un dossier pour exporter le certificat, cochez l’option Exporter aussi la partie privée de la clé et cliquez sur le bouton OK :

A noter, la clé privée n’est pas cryptée. Pensez à la protéger avec AxCrypt par exemple.

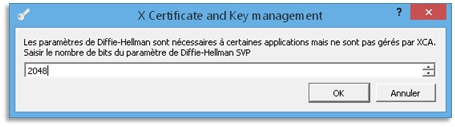

Générer les paramètres DH

Une fois que le client et le serveur ont validé l’identité de l’autre (authenticité), une clé secrète Diffie-Hellman (DH), partagée entre le client et le serveur, est alors utilisée pour les fonctions de hachage (intégrité) et de chiffrement (confidentialité).

Le calcul de la clé partagée secrète que seules les deux machines OpenVPN connaissent est possible en combinant la clé DH privée du serveur OpenVPN avec la clé DH publique du client.

Dans le menu Fichier, Générer le paramètre DH (Diffie-Hellman), nous allons créer la clé DH privée utilisée sur le serveur.

Saisissez le nombre de bits : 2048

Cliquez sur le bouton OK bouton pour créer les paramètres DH. Soyez patient car cela va prendre un certain temps.

Lorsque vous y êtes invité, indiquez l’emplacement de sauvegarde du fichier dh2048.pem et cliquez sur le bouton OK pour l’enregistrer.

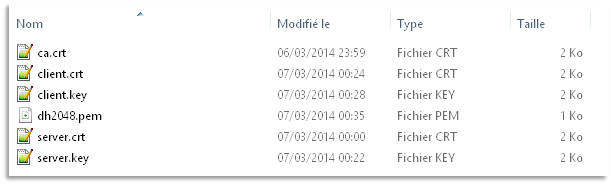

Les différents fichiers de la PKI OpenVPN

A la fin des opérations, vous devez être en possession des fichiers suivants :

Nous verrons dans les chapitres suivants comment les utiliser.

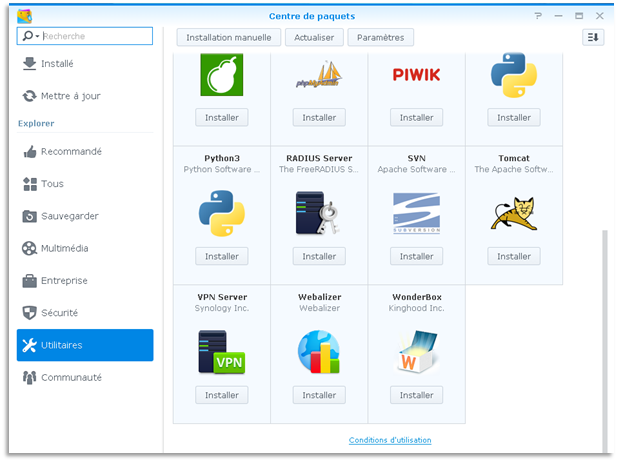

Serveur VPN du NAS Synology

Avant de copier les différents certificats et clés sur le serveur, il faut installer le Serveur VPN du NAS. Rendez-vous dans le Centre de paquets, Utilitaires et installez le VPN Server :

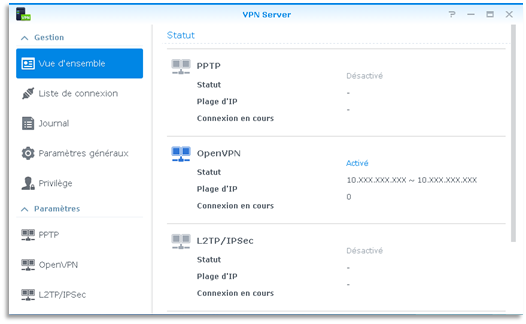

Une fois le serveur VPN installé, la fenêtre suivante s’ouvre :

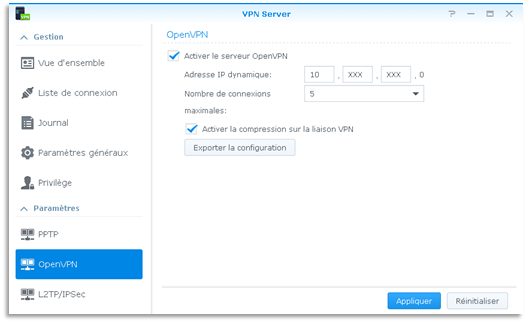

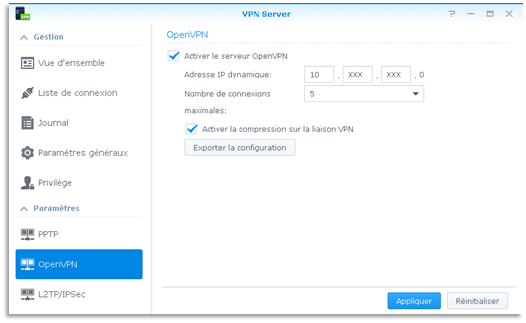

Rendez-vous dans les paramètres de chaque type de serveur VPN pour les activer ou les désactiver. Concernant OpenVPN, vous pouvez laisser les paramètres par défaut avec la compression activée :

Dans le menu Privilège, donnez l’accès au VPN aux différents utilisateurs du NAS.

Nous allons maintenant copier les fichiers de la PKI sur le NAS mais avant de débuter, désactivez le serveur en décochant la case Activer le serveur OpenVPN.

Avant de vous connecter sur le NAS en mode console ou terminal, vérifiez si le compte d’administration est toujours actif dans Panneau de configuration, Utilisateur et activez-le si nécessaire en sélectionnant le compte puis le bouton Modifier puis en décochant la case Désactiver ce compte.

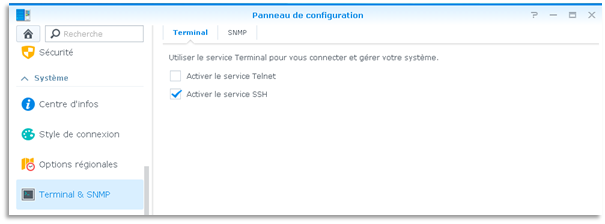

Pour vous connecter en mode console sécurisé, Activer le service SSH dans le Panneau de configuration, Terminal & SNMP :

Pensez également à déclarer chez votre hébergeur le sous-domaine que vous allez utiliser dans les fichiers de configuration OpenVPN pour vous connecter au serveur VPN.

Dans notre exemple, le sous-domaine sera cloud.monsite.com.

Avec Putty (Windows Installer), connectez-vous au NAS en SSH (port 22) avec le compte root.

Clé d’authentification SSL/TSL

openvpn --genkey --secret ta.key

Le serveur OpenVPN est à l’écoute de toute demande de connexion en provenance d’Internet. Il est par conséquent potentiellement vulnérable aux attaques de type « Denial of Service » (DoS). Ces attaques peuvent intervenir durant la phase d’initialisation de la connexion SSL/TLS (handshake SSL/TLS), quand le client n’est pas encore authentifié et échange avec le serveur les options SSL/TLS initiales.

Il est possible de sécuriser cette phase en « signant » les paquets échangés à l’aide d’une clé secrète partagée entre le client et le serveur. La clé ta.key ainsi créée devra être copié sur le serveur ainsi que chez le client.

cp /volume1/nom_de_votre_dossier_partagé/ca.crt .

A répéter pour les autres fichiers.

Le détail des fichiers à copier et des dossiers concernés sur le serveur est le suivant :

- Les certificats et les clés privées :

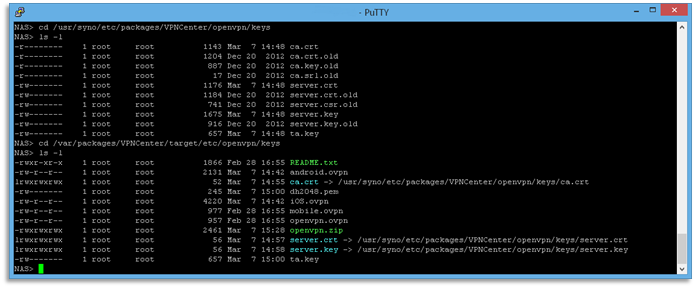

- Dans le dossier /usr/syno/etc/packages/VPNCenter/openvpn/keys :

- ca.crt

- server.crt

- server.key

- ta.key que vous venez de créer

- J’ai conservé les fichiers présents dans ce dossier (la PKI par défaut du NAS) en les renommant en « .old »

- J’ai appliqué les commandes suivantes pour restreindre les droits d’accès aux fichiers :

chmod 600 *

chmod 400 ca*

- Dans le dossier /var/packages/VPNCenter/target/etc/openvpn/keys ou /volume1/@appstore/VPNCenter/etc/openvpn/keys :

- ta.key

- dh2048.pem

- Un lien des fichiers ca.crt + server.crt + server.key vers le dossier /usr/syno/etc/packages/VPNCenter/openvpn/keys doit être présent

- Si ces liens n’existaient pas, créez-les avec la commande suivante (à répéter pour les autres fichiers) :

ln –s /usr/syno/etc/packages/VPNCenter/openvpn/keys/ca.crt ca.crt

- J’ai appliqué les commandes suivantes pour restreindre les droits d’accès aux fichiers :

chmod 600 ta.key

chmod 600 dh2048.pem

- Dans le dossier /usr/syno/etc/packages/VPNCenter/openvpn/keys :

- Les fichiers de configuration du serveur OpenVPN :

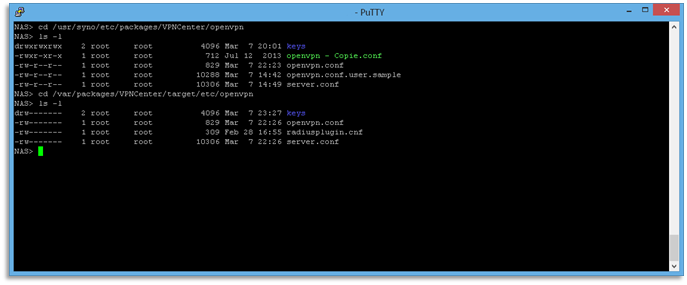

- Dans le dossier /usr/syno/etc/packages/VPNCenter/openvpn :

- openvpn.conf avec un exemple ici (utilisation du sous-domaine cloud.monsite.com et du port de connexion TCP 443)

- server.conf pour le multi-client serveur avec un exemple ici (utilisation du port TCP 443)

- J’ai appliqué la commande suivante pour restreindre les droits d’accès aux fichiers :

chmod 644 *.conf

- Dans le dossier /var/packages/VPNCenter/target/etc/openvpn ou /volume1/@appstore/VPNCenter/etc/openvpn :

- openvpn.conf

- server.conf

- J’ai appliqué la commande suivante pour restreindre les droits d’accès aux fichiers :

chmod 600 *.conf

- Dans le dossier /usr/syno/etc/packages/VPNCenter/openvpn :

cp ta.key /volume1/nom_de_votre_dossier_partagé

Une fois les copies de fichiers terminées, rendez-vous sur le serveur VPN du NAS et réactivez le serveur OpenVPN :

Pour finir, désactivez le compte admin dans Panneau de configuration, Utilisateur.

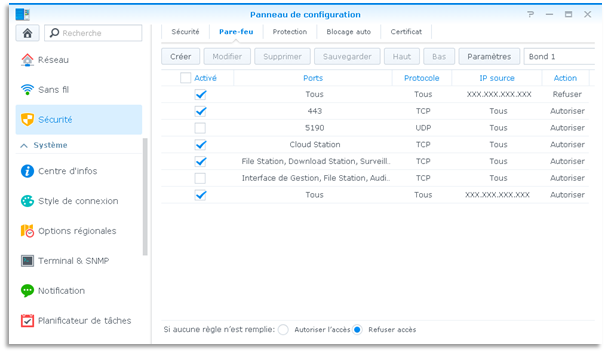

Autorisez dans Panneau de configuration, Sécurité, Pare-feu du NAS Synology, mais aussi sur votre Box ou votre routeur, le port utilisé par le serveur OpenVPN, TCP 443 dans notre exemple :

Service DynDNS

Ce point a déjà été abordé dans l’article concernant le Cloud Synology. Vous pouvez passer cette étape si vous l’avez déjà mise en œuvre précédemment.

Pour accéder à votre NAS Synology depuis Internet, il est nécessaire d’utiliser les services DNS de DynDNS qui permettent aux utilisateurs d’associer un nom de domaine à une adresse IP dynamique (le plus souvent, votre FAI ne vous fournit pas d’adresse IP fixe).

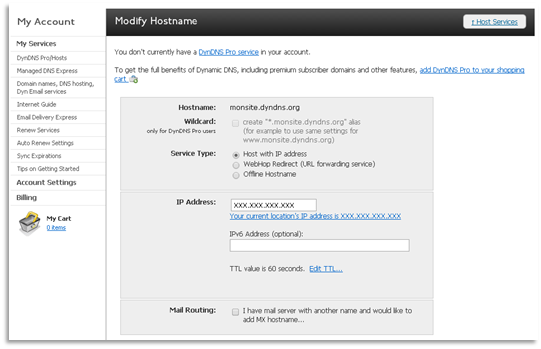

Rendez-vous sur le site DynDNS.com pour ouvrir un compte gratuit (MAJ : le service est maintenant payant, voir l’article suivant pour plus d’infos). Déclarez un Hostname, par exemple monsite.dyndns.org, et l’Adresse IP de votre accès Internet :

Pour trouver l’adresse IP de votre accès Internet, interrogez le service suivant : localiser une adresse IP

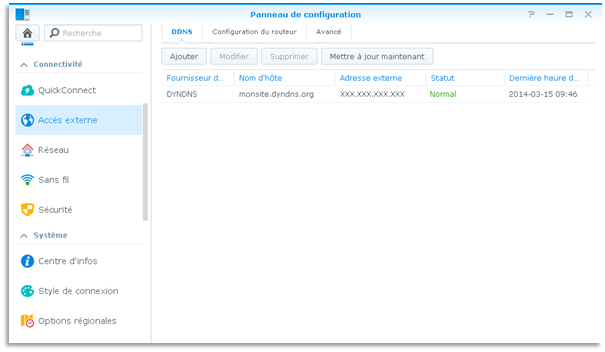

Dans le Panneau de configuration, Accès externe, DDNS du NAS Synology, déclarez votre compte DynDNS. Le NAS Synology informera automatiquement DynDNS de tout changement d’adresse IP :

Pour finir, le sous-domaine que vous allez utiliser pour accéder au NAS Synology depuis Internet, par exemple cloud.monsite.com, doit exploiter le DNS dynamique de DynDNS.

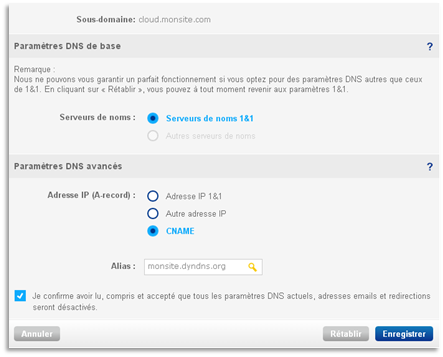

Chez l’hébergeur de votre nom de domaine, déclarez comme CNAME DNS pour votre sous-domaine cloud.monsite.com le hostname souscrit chez DynDNS, soit monsite.dyndns.org.

Par exemple chez 1and1.fr :

Votre sous-domaine, cloud.monsite.com, sera donc toujours informé du changement d’adresse IP de votre accès Internet grâce aux services de DynDNS et vous pourrez ainsi toujours accéder à votre NAS depuis Internet.

Client OpenVPN sur PC

Téléchargez le client OpenVPN sur le site openvpn.net, version Windows Installer 32bits ou 64bits en fonction de votre OS.

Une fois installé, pensez à vérifier les paramètres réseaux de votre anti-virus afin d’autoriser sur votre réseau l’adaptateur TAP installé par le client OpenVPN :

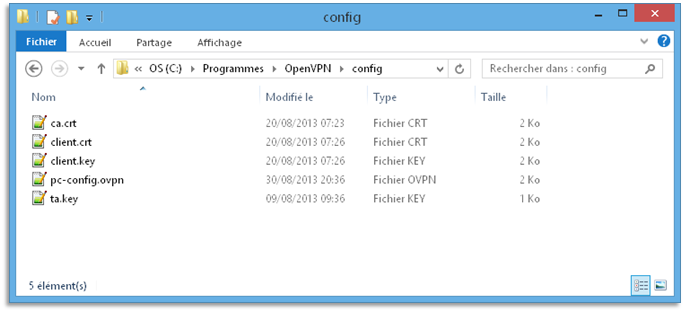

Copiez les fichiers suivants dans le dossier C:\Program Files\OpenVPN\config :

- pc-config.ovpn avec un exemple ici (utilisation du sous-domaine cloud.monsite.com et du port de connexion TCP 443 identique à la configuration serveur du chapitre « Serveur VPN du NAS Synology »)

- ta.key copié du serveur NAS (voir chapitre « Serveur VPN du NAS Synology »)

- ca.crt

- client.crt

- client.key

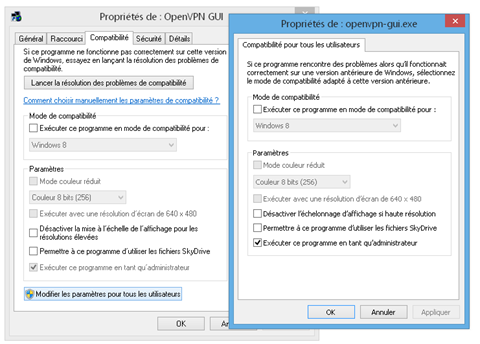

Le client OpenVPN doit être lancé en tant qu’administrateur. Click droit sur l’icône OpenVPN GUI présente sur le Bureau Windows puis cliquez sur l’onglet Compatibilité, Modifier les paramètres pour tous les utilisateurs et cochez la case Exécuter ce programme en tant qu’administrateur :

Vous avez alors le bouclier qui apparait sur l’icône présente sur le Bureau Windows :

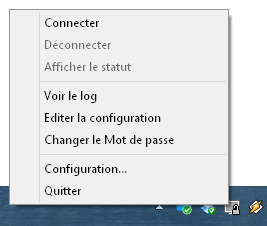

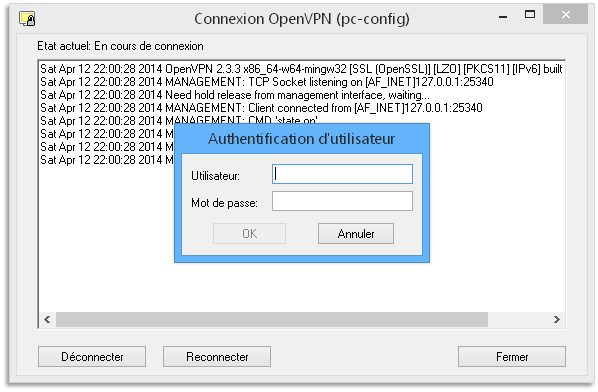

Lancez le client OpenVPN et une icône de notification apparait sur la barre de tâche. Click droit sur cette icône et cliquez sur Connecter :

Saisissez les infos du compte autorisé par le Serveur VPN du NAS :

Et vous voilà connecté au serveur OpenVPN du Cloud Synology !

Vous pouvez maintenant accéder à vos fichiers stockés sur le NAS Synology en toute sécurité directement depuis l’Explorateur Windows.

App OpenVPN sur iPad

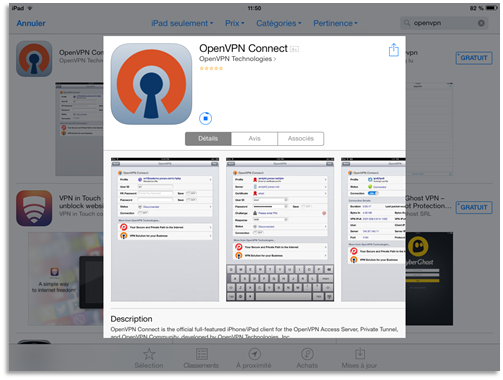

L’application OpenVPN Connect sur iPhone/iPad était interdite en France à sa sortie en janvier 2013 et seulement disponible sur l’App Store américain.

Depuis fin 2013, elle est disponible gratuitement sur l’App Store français.

Pour info, je l’avais téléchargé et installé début 2013 depuis l’App Store US en suivant ce tutoriel.

Il existe aussi une alternative plus ancienne encore : GuismOVPN. L’application est payante (~5 €) et nécessite de jailbreaker votre iPad puis de passer par le Cydia Store pour la commander et l’installer.

Nous allons donc installer l’application OpenVPN Connect depuis l’App Store français :

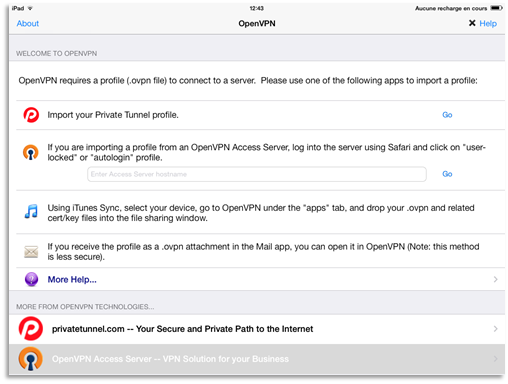

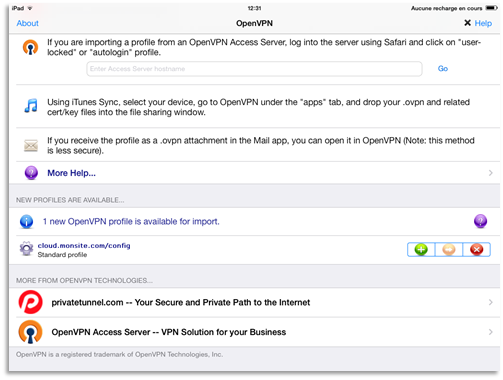

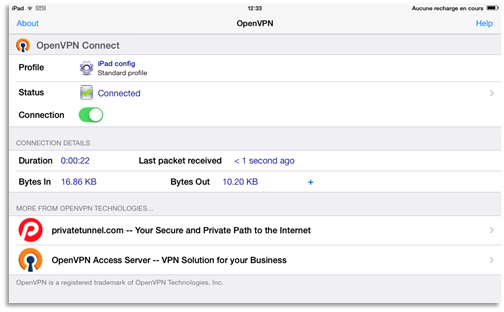

Lorsque vous lancez l’application, l’écran d’accueil est le suivant :

Connectez votre iPad à votre PC et lancez iTunes. Sélectionnez votre iPad et cliquez sur l’onglet Apps.

Dans la section Partage de fichiers, sélectionnez l’application OpenVPN et ajoutez les fichiers suivants :

- config.ovpn avec un exemple ici (utilisation du sous-domaine cloud.monsite.com et du port de connexion TCP 443 identique à la configuration serveur du chapitre « Serveur VPN du NAS Synology »)

- ta.key copié du serveur NAS (voir chapitre « Serveur VPN du NAS Synology »)

- ca.crt

- client.crt

- client.key

iTunes va alors transférer les fichiers sur l’iPad et OpenVPN Connect va vous signaler qu’un nouveau profil OpenVPN, cloud.monsite.com/config, est disponible :

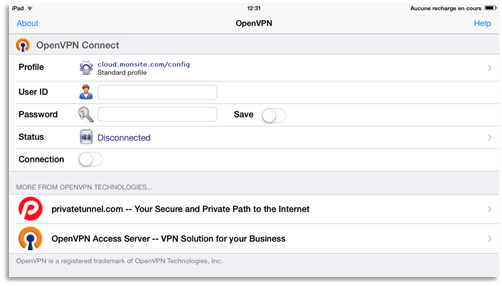

Appuyez alors sur le bouton + de couleur verte pour ajouter ce nouveau profil et l’application vous propose alors l’écran de connexion suivant :

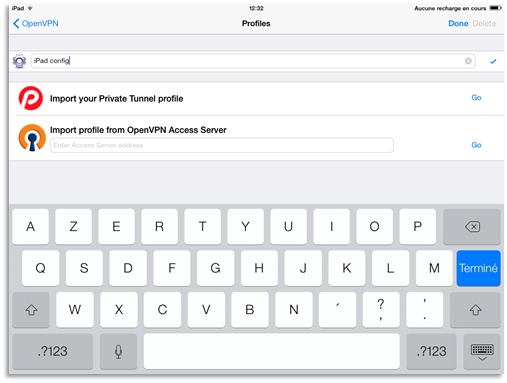

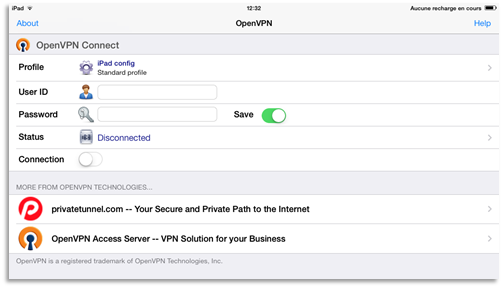

Sélectionnez alors le profil pour le renommer par exemple en iPad config (Rename puis Done) :

Sélectionnez le menu OpenVPN pour revenir sur l’écran de connexion et saisissez le compte autorisé par le Serveur VPN du NAS :

A la première connexion, l’iPad vous demande d’autoriser les connexions VPN depuis OpenVPN Connect :

Et vous voilà connecté au serveur OpenVPN du Cloud Synology !

Vous pouvez maintenant accéder à vos fichiers stockés sur le NAS Synology en toute sécurité directement depuis les applications DS de Synology gratuites sur l’App Store :

- DS audio : diffuser la musique stockée sur votre DSM

- DS video : diffuser la bibliothèque Video Station située sur votre NAS Synology

- DS photo+ : parcourir les photos et vidéos de votre bibliothèque Photo Station

- DS download : télécharger en HTTP, FTP, Torrent et Newsgroup

- DS cloud : le Cloud Synology

- DS file : gérer les dossiers et les fichiers sur votre DSM. Ou une application équivalente, FileBrowser, payante mais très fonctionnelle

- DS finder : trouver les DSM et surveiller leur statut

- DS cam : la télésurveillance Synology

Conclusion

La création des différents certificats et la mise en œuvre du serveur OpenVPN sur le NAS Synology est plus complexe que la mise en service du Cloud mais son niveau de sécurité est bien meilleur.

Les fonctionnalités offertes par OpenVPN sont également très élevées, équivalentes à celles d’un réseau local : partage réseau dans l’Explorateur Windows, application Cloud Station, etc.

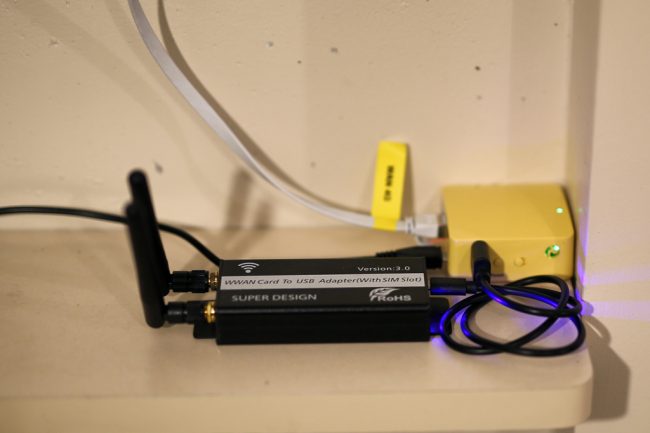

Pour info, pour se connecter au NAS Synology via OpenVPN, j’ai utilisé le port TCP 443 (HTTPS) car le port par défaut, UDP 1194, est souvent bloqué par les firewall d’entreprises ou les réseaux Wifi publics. Toutefois, il faut vérifier si le service HTTPS du NAS n’est pas déjà démarré (voir image ci-dessous) car il y aura alors conflit de port. Dans ce cas, il faudra trouver un autre port disponible pour le VPN et non filtré…

En conclusion, l’accès OpenVPN est recommandé mais si les aspects techniques vous rebutent, le Cloud Synology est une bonne alternative avec un niveau de sécurité suffisant.

Les articles précédents traitent du Cloud Synology et de l’accès plus classique aux fichiers du NAS Synology via un site Web SSL (HTTPS).

Pour finir, une astuce pour éviter les conflits d’adresses IP entre votre LAN d’accueil et votre « home LAN ». Les Wifi publics utilisent souvent les sous-réseaux 192.168.0.0/24 ou 192.168.1.0/24. Si vous utilisez ces mêmes sous-réseaux à votre domicile, il y aura conflit d’adressage lorsque vous allez lancer une connexion OpenVPN et vous n’aurez pas accès aux ressources internes du NAS. Pour éviter ce pb, le mieux est de changer de sous-réseau à votre domicile en utilisant un nombre > à 10 et ≤ 255 pour le 3ème octet : par exemple 192.168.200.0/24

Pour vous aider dans les calculs de sous-réseaux, voir le site du CNRS/CRIC de Grenoble :

http://cric.grenoble.cnrs.fr/Administrateurs/Outils/CalculMasque/

Droit d’auteur de l’image à la une : suriyaphoto / 123RF Banque d’images

Bonjour,

Merci beaucoup pour ton tutoriel. Cependant j’aurais une question : je ne parviens pas a copier en ligne de commande (via SSH) les fichiers. bien que le la commande « ls » m’indique qu’il y a des fichier (ca_bundle.crt ca.crt server.crt server.key ta.key) dans /usr/syno/etc/packages/VPNCenter/openvpn/keys, il m’est impossible de les copiers.

J’utilise la commande « cp ou encore scp » mais a chaque fois, il me dit que le fichier est inexistant.

Pourriez vous m’aider ?