Comme pour l’architecture 2015, cet article détaille les différents VLAN utilisés et les configurations types des différents switches MikroTik et Netgear et ainsi que des AP Wifi Ubiquiti.

VLAN

Pas de grands changements par rapport à 2015, j’ai conservé la même logique de définition des VLAN :

- VLAN n° 10 – LAN : le LAN principalement, les NAS et tous les équipements câblés

- VLAN n° 20 – WIFI : le Wifi « privé » (WPA2 Enterprise, PEAP avec authentification Radius) pour les équipements qui auront accès aux différents services du LAN

- VLAN n° 30 – WIFIGUEST : le Wifi « guest » (WPA2) pour les invités avec uniquement un accès à Internet et à la DMZ

- VLAN n° 40 – DOMO : La domotique, serveur et équipements dédiés à la domotique

- VLAN n° 50 – SURVEILLANCE : la télésurveillance, c’est à dire les différentes caméras IP connectées au NAS1 Synology (Surveillance Station) et à la domotique

- VLAN n° 90 – DMZ1 : la DMZ, les différents services et serveurs distants accessibles depuis Internet

- VLAN n° 91 – DMZ2 : une DMZ dédiée aux connexions VPN qui ont un accès privilégié au LAN

Le plan d’adressage IP avec le 3ème octet qui sert à identifier le VLAN :

- VLAN 10 : 192.168.10.0/24 – gateway : 192.168.10.1

- VLAN 20 : 192.168.20.0/24 – gateway : 192.168.20.1

- VLAN 30 : 192.168.30.0/24 – gateway : 192.168.30.1

- VLAN 40 : 192.168.40.0/24 – gateway : 192.168.40.1

- VLAN 50 : 192.168.50.0/24 – gateway : 192.168.50.1

- VLAN 90 : 192.168.90.0/24 – gateway : 192.168.90.1

- VLAN 91 : 192.168.91.0/24 – gateway : 192.168.91.1

Les macro règles de firewall que j’ai mis en place sur le routeur/firewall Untangle, c’est à dire, pour un VLAN donné, les autorisations d’accès aux autres VLAN :

- Du VLAN 10 : accès aux VLAN 20, 40, 50, 90, 91 et GRE

- Du VLAN 20 : accès aux VLAN 10, 40, 50, 90, 91 et GRE

- Du VLAN 30 : accès au VLAN 90

- Du VLAN 40 : accès au service NTP du NAS1

- Du VLAN 50 : accès au service NTP du NAS1

- Du VLAN 90 : accès aux services LDAPS, NTP, HTTPS et NFS sur différents serveurs membres des VLAN 10 et 40

- Du VLAN 91 : accès aux services LDAPS, NTP, HTTPS, SSH et SMB sur différents serveurs et équipements membres des VLAN 10, 40, 50 et 90

- Du Serveur Dédié (GRE) : accès au VLAN 90

- D’Internet (WAN) : accès à des services de serveurs membres des VLAN 90 et 91

Les différents VLAN :

Infra_La_Maison_Bleue_Net_2020_008Télécharger

Schéma d’Architecture Réseau

Une fois tous les aspects logiques déterminés, le schéma d’architecture général du réseau qui en découle est alors le suivant :

Infra_La_Maison_Bleue_Net_2020_003Télécharger

Pour mieux comprendre la configuration des switches, un autre schéma présentant le détail des interconnexions entre serveurs et switches dans la baie 19″ :

Infra_La_Maison_Bleue_Net_2020_006Télécharger

Switch

MAJ août 2021 : J’ai remplacé le Switch3, un Mikrotik RB260GS, suite à une défaillance de la prise RJ45 n°3 où il était connecté, par un Mikrotik CSS610-8G-2S+IN qui comprend 2 ports SFP+. Ce dernier est connecté via un port SFP+ au Switch2 distant de quelques mètres et il bénéficie maintenant d’un uplink à 10 Gb/s.

Je n’ai pas créé de VLAN d’administration pour les différents équipements réseaux pour le moment et pour plus de facilité je les ai intégrés au LAN soit le VLAN 10.

Les adresses d’administration des équipements réseaux sont les suivantes :

| Equipement | Adresse IP | Rôle | Lieu | Modèle |

| SwitchC1 | 192.168.10.11 | Cœur 10GbE | Rack 19″ | Mikrotik CRS309-1G-8S+IN |

| SwitchC2 | 192.168.10.12 | Cœur 10GbE | Rack 19″ | Mikrotik CRS309-1G-8S+IN |

| SwitchC3 | 192.168.10.13 | Cœur 1GbE PoE | Rack 19″ | Mikrotik CRS328-24P-4S+RM |

| SwitchC4 | 192.168.10.14 | Cœur 10GbE | Rack 19″ | Mikrotik CRS305-1G-4S+IN |

| Switch1 | 192.168.10.21 | Distribution PoE | Salle à manger | Netgear GS105PE |

| Switch2 | 192.168.10.22 | Distribution | Salon | Mikrotik CRS305-1G-4S+IN |

| Switch3 | 192.168.10.23 | Distribution | TV | Mikrotik CSS610-8G-2S+IN |

| Switch3b | 192.168.10.27 | Distribution PoE | TV | Netgear GS108PEv3 |

| Switch4 | 192.168.10.24 | Distribution | Chambre 1 | Mikrotik CRS305-1G-4S+IN |

| Switch5 | 192.168.10.25 | Distribution | Chambre 2 | Mikrotik CRS305-1G-4S+IN |

| Switch6 | 192.168.10.26 | Distribution PoE | Chambre 3 | Netgear GS108PEv3 |

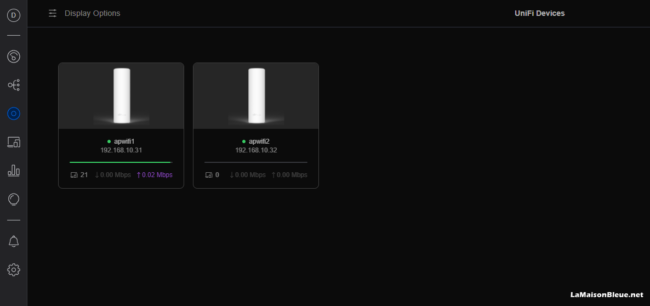

| Apwifi1 | 192.168.10.31 | AP Wifi | Salle à manger | Ubiquiti UniFi AP-Flex-HD |

| Apwifi2 | 192.168.10.32 | AP Wifi | Chambre 3 | Ubiquiti UniFi AP-Flex-HD |

Pour un meilleur suivi, j’ai créé le tableau Excel suivant qui référence par switch l’utilisation des différents ports et VLAN mais aussi tous les équipements connectés au réseau :

Infra_La_Maison_Bleue_Net_2020_SwitchTélécharger en PDF – Télécharger en XLS

Pour info, les priorités VLAN définies dans ce document n’ont pas été mises en œuvre pour le moment.

Switch MikroTik

La configuration des switches MikroTik est assez semblable quelques soient les modèles : différents onglets donnent accès aux fonctionnalités offertes par le switch. Plus de détail pour les switches CRS3XX sur le Wiki Mikrotik.

Pour exemple le switch cœur de réseau n°1, dans l’onglet System, définissez l’adresse IP du switch, son nom et le sous-réseau qui pourra l’administrer. C’est dans ce même onglet qu’on peut sauvegarder la config du switch :

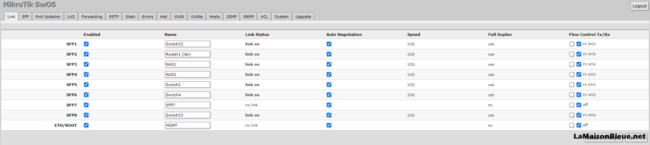

Dans l’onglet Link, activez les ports que vous souhaitez utiliser et nommez-les. La gestion du Flow Control est apparue depuis la version 2.12 et ce paramètre doit être géré assez finement. Pour ma part, et sauf exception, j’utilise « Rx Only » pour tout type de connexion, interconnexion entre serveurs, PC, périphériques et switches (sauf pour le modèle Netgear GS108PEv3 où c’est « Tx Only ») :

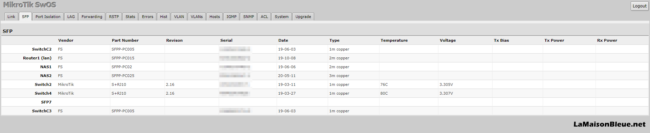

L’onglet SFP vous donne des informations utiles sur les câbles DAC et modules SFP utilisés :

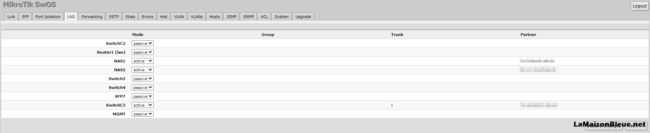

L’onglet LAG vous permet de définir les ports du switch qui utilisent l’agrégation de liens. En l’occurrence dans mon cas, il ne s’agit pas de faire un trunk qui double le débit à 20 Gb/s mais de réaliser un secours physique pour le switch cœur de réseau n°3 et les NAS entre les 2 switches cœur de réseau n°1 et 2 :

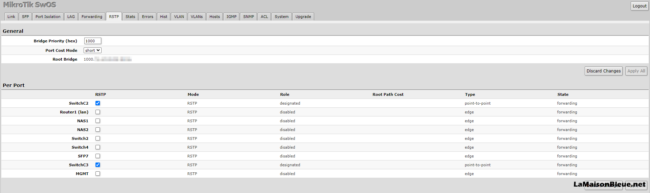

Dans l’onglet RSTP, définissez les ports qui bénéficieront du Rapid Spanning Tree Protocol pour éviter les boucles entre switches. Il existe une boucle dans ma topologie réseau car les 3 premiers switches cœurs de réseau sont interconnectés entre eux. J’active donc ce protocole uniquement sur les ports correspondant aux 2 autres switches du cœur de réseau :

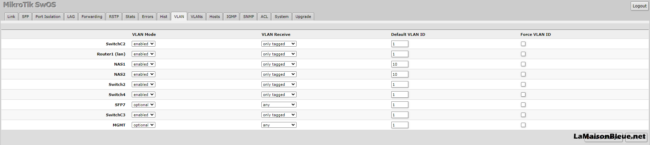

L’onglet VLAN permet de définir si un port du switch accepte les VLAN (enabled ou disabled voire optional), si le VLAN doit être tagué, non tagué ou peu importe (any) et le VLAN ID par défaut utilisé uniquement en mode non tagué selon MikroTik :

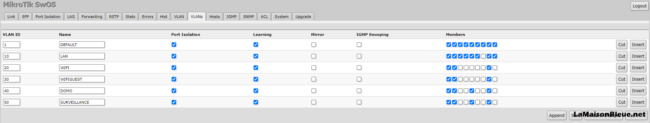

Enfin l’onglet VLANs permet de définir les différents VLAN utilisés et de les affecter aux différents ports du switch :

Switch Netgear

Comme pour les switches MikroTik CRS3XX, la configuration est semblable pour les switches de la gamme Netgear GS1XXPE.

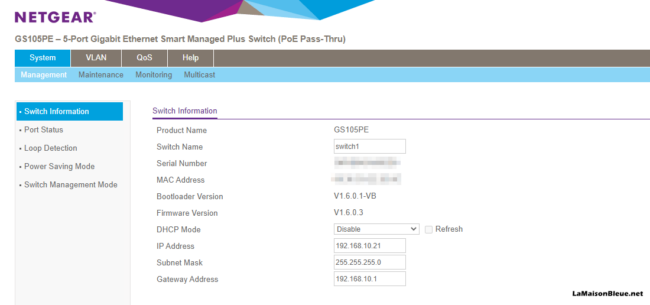

Dans l’onglet System puis le menu Switch Information, renseignez le nom du switch son adresse IP, masque et passerelle :

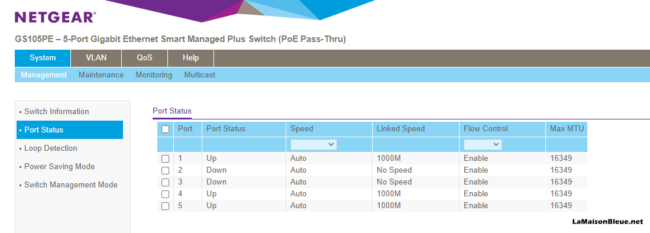

Dans le menu Port Status, j’ai autorisé le Flow Control sur tous les ports du switch :

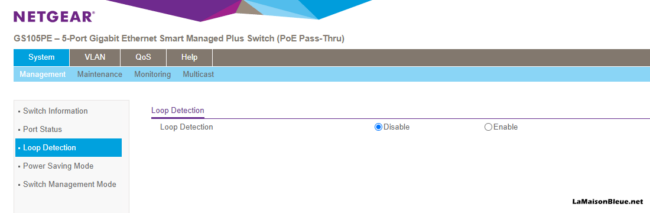

Le STP est désactivé dans le menu Loop Detection (sur tous les switches périphériques) :

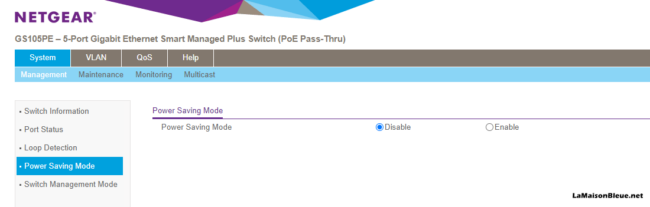

Le Power Saving Mode est désactivé (j’ai eu quelques soucis de bon fonctionnement en l’activant) :

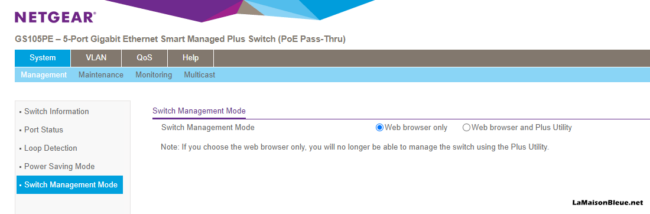

Dans le menu Switch Management Mode, définissez comment vous souhaitez administrer le switch :

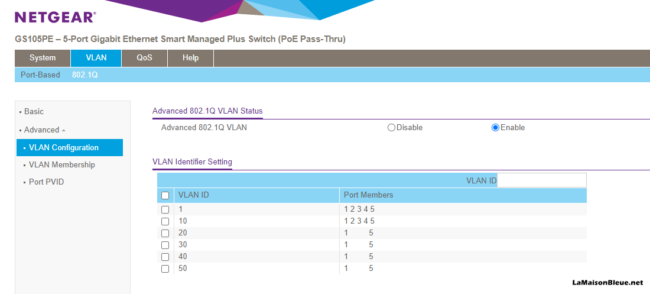

Pour définir les VLAN, rendez-vous dans l’onglet VLAN puis cliquez sur 802.1Q et dans le menu VLAN Configuration, ajoutez les VLAN et affectez les différents ports aux VLAN :

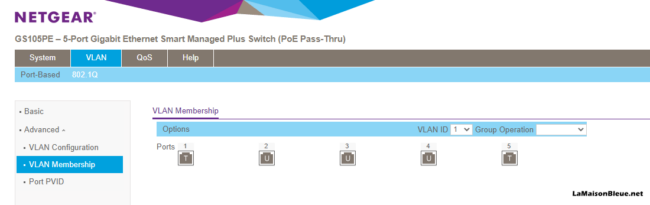

Dans le menu VLAN Membership, définissez pour chaque VLAN quels sont les ports concernés et s’ils sont tagués ou non. Par exemple, pour le VLAN1 :

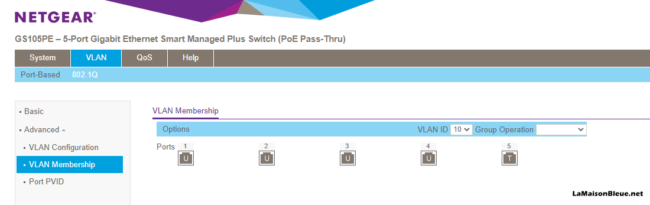

Pour le VLAN10 :

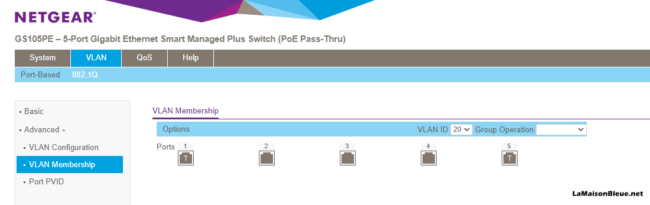

Pour le VLAN 20 :

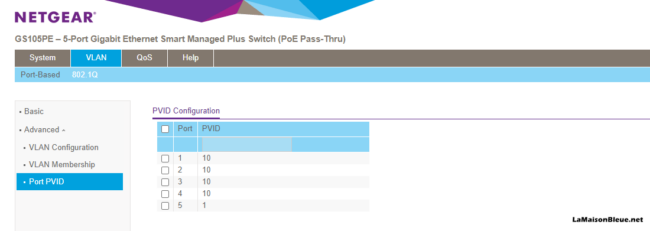

Enfin dans le menu Port PVID, définissez le VLAN par défaut pour chaque port du switch :

AP Wifi Ubiquiti

Pour gérer les 2 AP Wifi Ubiquiti UniFi AP-Flex-HD, il est nécessaire d’installer le logiciel de gestion UniFi Network Controller. Il est installé sur une VM dédiée à l’administration de l’infrastructure où j’utilise de plus Cockpit pour la gestion des différents serveurs Linux et InfiniteWP pour la gestion des serveurs Web WordPress.

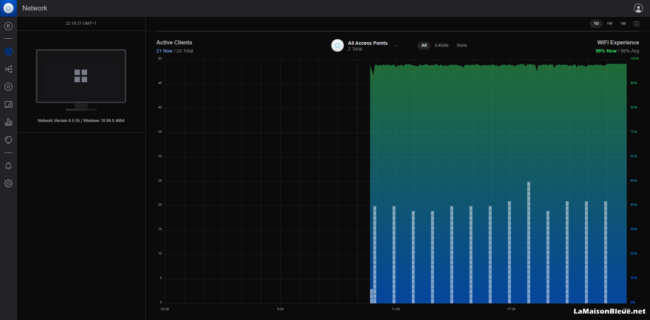

La page d’accueil d’UniFi Network Controller :

Dans le menu UniFi Devices, les 2 AP Wifi :

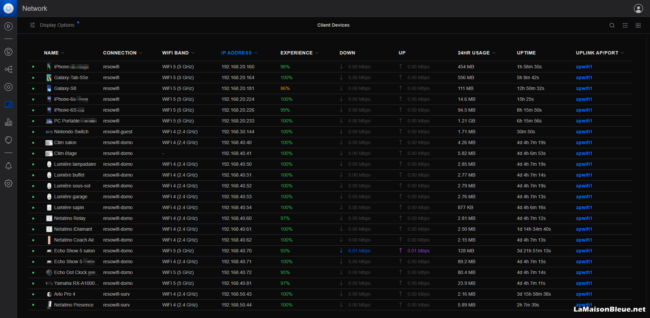

Dans le menu Client Devices, les clients connectés au Wifi, principalement la domotique et les smartphones à mon domicile :

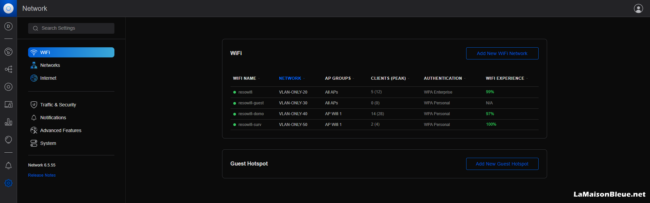

Dans le menu Settings/WiFi, les différents réseaux Wifi sont créés :

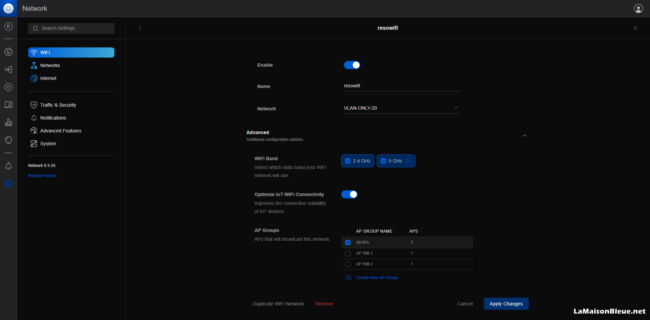

En cliquant sur le réseau Wifi resowifi, on précise le VLAN utilisé en l’occurence dans ce cas le VLAN 20. Le SSID est identique pour les bandes de fréquence 2.4 GHz et 5 GHz. On définit également sur cette page les groupes d’AP Wifi. Dans cet exemple, le groupe comprenant les 2 AP est utilisé mais pour le réseau Wifi dédié à la domotique, seul le groupe contenant l’AP Wifi 1 sera utilisé :

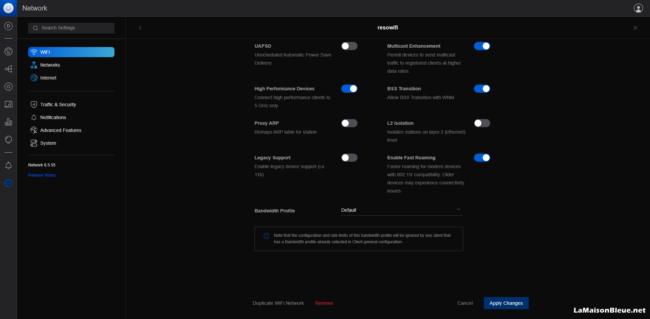

Sur la même page, définissez les options utiles :

- Multicast Enhancement

- High Performance Devices

- BSS Transition

- Enable Fast Roaming

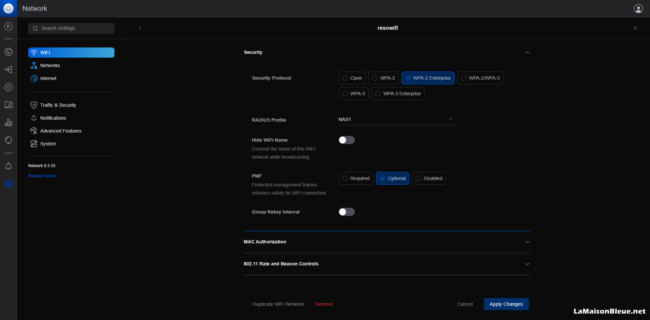

Le réseau Wifi resowifi est paramétré pour le protocole WPA2 Enterprise avec un profil Radius pour l’authentification sur le Windows Server. Du moins jusqu’à une mise à jour du serveur Linux d’administration en Debian 11 et d’UniFi Network Controller en v6.5.55 où le resowifi s’est retouvé dans le VLAN 10 alors qu’il est paramétré pour utiliser le VLAN 20… J’ai alors utilisé le serveur Radius du NAS1 et resowifi est alors revenu dans le VLAN 20… :

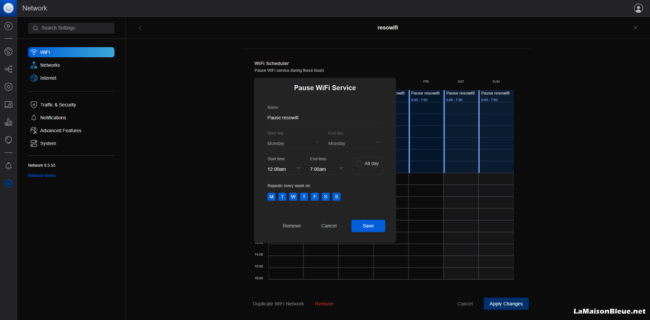

Et pour finir, mettez en place un planning (WiFi Scheduler) pour gérer, si nécessaire, les horaires d’interruption du service Wifi. Dans cet exemple, le réseau Wifi resowifi est stoppé entre minuit et 7h du matin :

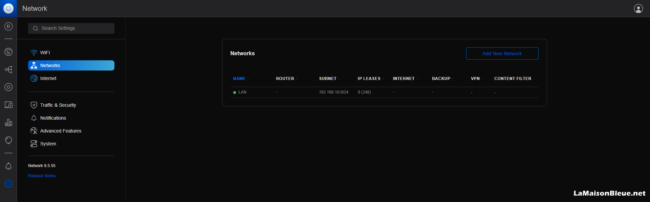

Dans Networks, définissez le réseau filaire utilisé et son sous-réseau :

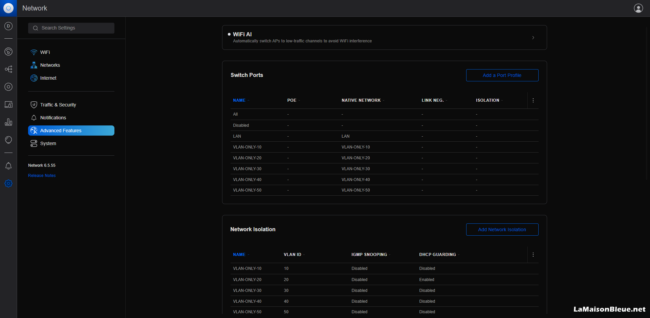

Dans le menu Advanced Features/Network Isolation, définissez les différents VLAN :

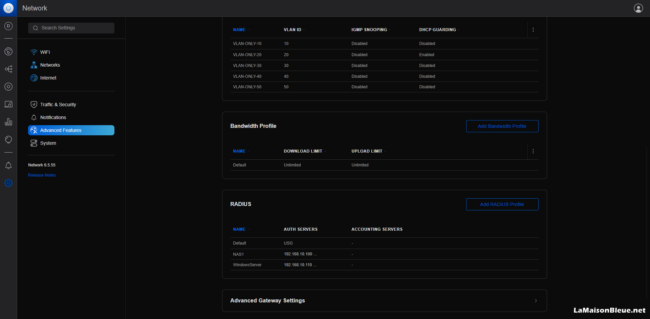

Et le serveur Radius qui pourra être utilisé dans un réseau Wifi de type WPA Enterprise :

Conclusion

Le prochain article traitera dans le détail des deux serveurs VMware ESXi qui hébergent entre autre les firewalls Untangle et pfSense et le serveur Web.

Bonjour,

Merci pour votre site et surtout vos articles très détaillés et pédagogiques sur l’architecture réseau.

J’envisage de revoir toute l’architecture réseau de ma maison (actuellement une box orange<vdsl+ 100mb de débit pas d’autres choix dans ma zone du Finistère, plusieurs PC et MAC; serveurs Synology media et data, IOT HUE, musique etc et video surveillance avec cameras reolink…)

Je souhaite segmenter mon réseau en vlans et me créer un petit homelab (en cours sous Proxmox et des HP SFF occasions).

J’étais parti sur une architecture réseau Unifi UDM Pro SE, Switch Pro 24POE AC Point U6 Long Range (un par étage) et petit switches flex mini pour TV,media)

Puis,’ j’ai découvert PFense que j’ai installé dans une VM pour apprendre à m’en servir et enfin j’ai découvert vos articles.

Du coup, j’envisage maintenant une solution avec Pf sense et des switches Unifi ou Mikrotik avec la possibilité de mettre deux de mes PCs en liaisons 10GBE abec NAS et un serveur Proxmox)

Vous ne semblez pas avoir retenu les switches Unifi….Vous recommendez toujours les switches Mikrotik pour monter une architecture réseau ?

Désolé pour ces explications encore confuses sur mon projet …

Merci d’avance pour vos conseils et suggestions au cas ou vous auriez le temps et l’envie de répondre à ce mail.

Bien cordialement

Frédéric

Bonjour très intéressant, quand justement on est en train de réfléchir a monter un mini data center à la maison.

Une petite question, pourquoi avoir mis un switch dédier sur le VLAN DMZ (switch coeur 4) et pas simplement du vlan ?

Bonjour Maxime,

J’ai ajouté un switch physique dédié à la DMZ car, en plus des VM qui se trouvent sur la DMZ, j’ai aussi un serveur de jeux « physique » que je souhaitais physiquement isoler et non pas le connecter sur un des switches du coeur en lui attribuant le VLAN DMZ.

Super article comme d’habitude !

Très bien détaillé et clair