Après la présentation générale de l’infrastructure, cet article aborde la question des switch mais avant tout des VLAN.

L’intérêt principal des VLAN est de sécuriser les flux en créant des sous-ensembles logiques séparés et isolés. Le seul moyen de communiquer entre les différents VLAN est alors d’utiliser un routeur.

Auparavant, tous les services Web accessibles depuis Internet étaient installés sur le NAS Synology présent sur le LAN qui stockait aussi tous les fichiers personnels. Il se trouvait sur le même sous-réseau que tous les autres équipements câblés ou en Wifi.

Mon objectif était alors de séparer ces différents flux par des VLAN afin de mieux sécuriser le NAS qui concentrait trop de services différents avec des VLAN demandant plus au moins de sécurité et de confidentialité (LAN vs DMZ).

Mais séparer les flux et notamment créer une DMZ pour accueillir les différents sites Web accessibles depuis Internet, ça veut dire créer d’autres serveurs présents sur la DMZ et cantonner le NAS principalement à un rôle de stockage de fichiers et de serveur DNLA disponible pour les équipements présents sur le LAN et le Wifi.

Mais c’est aussi choisir le matériel, switch, AP Wifi et routeur/firewall, qui supporteront une infrastructure avec VLAN.

Équipements Réseaux

Après, un routeur Cisco avec un firmware DD-WRT puis un passage chez Asus avec le firmware Asus-wrt-Merlin, un routeur/firewall devenait nécessaire pour gérer la DMZ. J’ai choisi alors le logiciel pfSense installé tout d’abord sur un équipement offrant 3 interfaces réseaux, le PCEngines APU2C4. Une interface réseau était alors connectée à la box SFR (WAN) et les 2 autres en LAG LACP (agrégation de liens) sur les switch de cœur de réseau (LAN). Pas d’interface DMZ et de switch dédié dans cette première architecture, les serveurs DMZ étaient alors directement connectés sur les 2 switch du cœur de réseau sur un VLAN « DMZ ».

L’arrivée de la fibre optique Orange m’a poussé à changer de matériel que je voulais plus puissant. J’ai alors choisi un mini PC Qotom Q575G6 compatible AES-NI avec 6 ports Gigabit Ethernet, 2 pour le LAN, 1 pour la DMZ maintenant isolée sur un switch dédié et 3 pour le WAN (j’y reviendrai dans le prochain article dédié au routeur/firewall pfSense).

Concernant les switch, après avoir testé un switch ménageable Netgear GS108T, j’ai préféré la gamme Cisco Small Business plus chère mais possédant plus de fonctionnalités.

Les différents switch Cisco que j’utilise aujourd’hui sont les suivants :

- Cisco SG200-08P : switch manageable avec 4 ports POE sur 8 utilisés pour les 2 switch du cœur de réseau et le switch près de la TV dans le salon où il y a plusieurs équipements qui se côtoient sur différents VLAN. Les ports POE sont utilisés par des caméras de surveillance IP,

- Cisco SG200-08 : switch manageable 8 ports utilisés dans les pièces avec des équipements à distribuer sur différents VLAN,

- Cisco SG110D-08HP : switch non manageable avec 4 ports POE sur 8 utilisés dans les pièces où se trouvent les points d’accès Wifi alimentés en POE,

- Cisco SG100D-08 : switch 8 ports non manageable utilisé dans une chambre où se trouve uniquement des PC.

Une fois la fibre optique installée et le routeur/firewall changé par le mini PC Qotom, j’avais besoin d’un switch Mikrotik RB260GS manageable en frontal de la FO préconisé par un guide que j’ai suivi pour récupérer le flux Internet sur le routeur/firewall pfSense (article à venir).

Plutôt séduit par ce petit switch, pas cher et manageable et contraint par le manque de place dans le coffret 10’’ 4U « réseau », j’ai acquis un second switch Mikrotik RB260S pour la DMZ. Toutefois ils ne remplaceront pas à terme les switch Cisco ménageables que je trouve plus complet.

Pour le Wifi, même constat que pour les switch, après avoir testé les Points d’Accès (AP) TP-Link EAP330, je suis revenu à la gamme Cisco WAP371 avec un petit plus pour les AP Cisco qui est le « Single Point Setup ». Cette fonctionnalité permet de créer un cluster d’AP afin de pouvoir configurer tous les AP en même temps.

J’utilise des AP Wifi plutôt que le Wifi de la Box car cette dernière est isolée sur le réseau et de plus j’ai un étage à distribuer alors qu’elle se trouve au RDC. Par ailleurs, je souhaite aussi dépendre le moins possible de l’opérateur en dehors des services de base (Internet, TV et téléphone).

VLAN

Une fois qu’on a choisi sa gamme de matériel compatible VLAN, il faut définir son besoin en termes de VLAN. Mon besoin initial était alors le suivant (les VLAN > 50, hors opérateur, ont été ajoutés par la suite) :

- VLAN n° 10 : le LAN, principalement le NAS et tous les équipements câblés,

- VLAN n° 20 : la DMZ, les différents services et serveurs accessibles depuis Internet,

- VLAN n° 30 : le Wifi « privé » pour les équipements qui auront accès aux différents services du LAN,

- VLAN n° 40 : le Wifi « guest » pour les invités avec uniquement accès à Internet,

- VLAN n° 50 : la télésurveillance, c’est à dire les différentes caméras IP connectées au NAS Synology (Surveillance Station),

- VLAN n° 60 : la domotique, serveurs et équipements dédiés à la domotique,

- VLAN n° 832, 838, 840 : Internet ou WAN (832) + TV (838, 840), ces VLAN sont fixés par l’opérateur Orange,

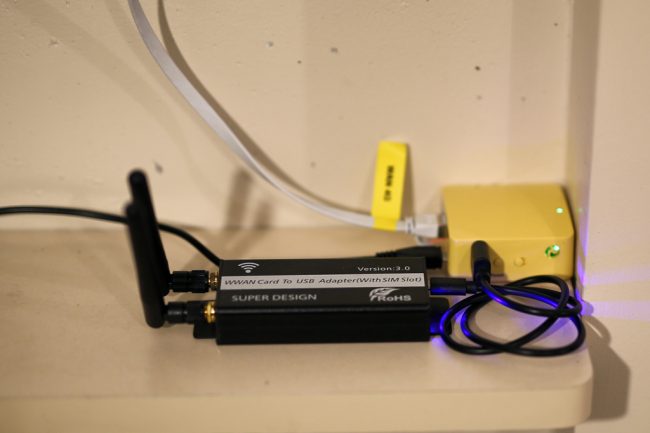

- VLAN n° 90 : le secours 4G de la fibre optique.

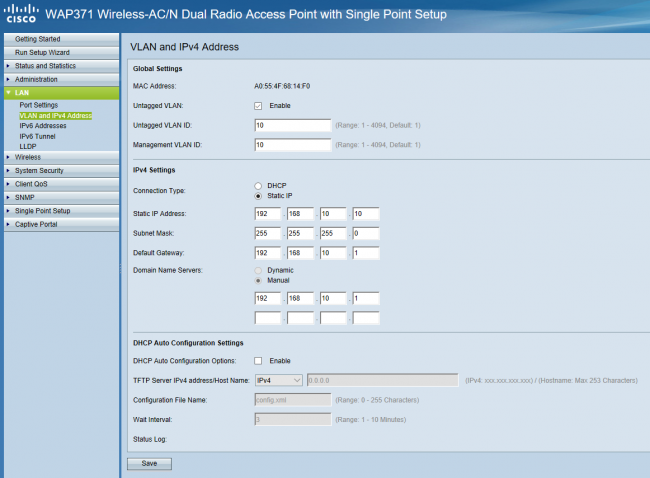

Il est également nécessaire de définir le plan d’adressage IP et le sous-réseau affecté à chaque VLAN. J’ai choisi de donner le numéro de VLAN au 3ème octet de l’adresse IP :

- VLAN 10 : 192.168.10.0/24 – gateway : 192.168.10.1

- VLAN 20 : 192.168.20.0/24 – gateway : 192.168.20.1

- VLAN 30 : 192.168.30.0/24 – gateway : 192.168.30.1

- VLAN 40 : 192.168.40.0/24 – gateway : 192.168.40.1

- VLAN 50 : 192.168.50.0/24 – gateway : 192.168.50.1

- VLAN 60 : 192.168.60.0/24 – gateway : 192.168.60.1

- VLAN 90 : 192.168.90.0/24 – gateway : 192.168.90.1

Dernier point qu’on mettra en pratique lors du prochain article sur pfSense, c’est les macro règles de firewall qui permettent de définir les autorisations d’accès aux autres VLAN :

- Du VLAN 10 : accès aux VLAN 20, 30, 50, 60

- Du VLAN 20 : accès aux serveurs membres du VLAN 60

- Du VLAN 30 : accès aux VLAN 10, 20, 50, 60

- Du VLAN 40 : accès au VLAN 20

- Du VLAN 50 : accès à la première partie du sous-réseau du VLAN 10 (les serveurs)

- Du VLAN 60 : accès au VLAN 50

- Du WAN (Internet), VLAN 832 + du WAN 4G, VLAN 90 : accès au serveurs membres du VLAN 20

- Du VPN OpenVPN (entrant) : accès aux VLAN 10, 20, 50, 60

Le schéma de principe qui en découle :

Infra_Maison_Bleue-Blog_004Télécharger

Le schéma indique un lien de type IGMP Proxy entre les VLAN 10 (LAN) et 30 (Wifi) qui transporte les flux multicast utiles aux applications DLNA. L’IGMP Proxy ne sera pas géré par les switch mais par le routeur/firewall pfSense (voir le prochain article sur pfSense).

Schéma d’Architecture Réseau

Une fois tous les aspects logiques définis, le schéma d’architecture générale du réseau est alors le suivant :

Infra_Maison_Bleue-Blog_002Télécharger

Switch

Je n’ai pas créé de VLAN d’administration pour les différents équipements réseaux pour le moment et pour plus de facilité je les ai intégrés au LAN soit le VLAN 10.

Les adresses d’administration des équipements réseaux sont les suivantes :

| Equipement | Adresse IP | Rôle | Lieu | Modèle |

| FW | 192.168.10.1 | Firewall | Cave | Mini PC Qotom Q375G4 |

| Switch1 | 192.168.10.3 | WAN | Cave | Mikrotik RB260GS |

| Switch2 | 192.168.10.4 | Cœur | Cave | Cisco SG200-08P |

| Switch3 | 192.168.10.5 | Cœur | Cave | Cisco SG200-08P |

| Switch4 | 192.168.10.6 | DMZ | Cave | Mikrotik RB260GS |

| Switch5 | 192.168.10.7 | Distribution | Salon | Cisco SG200-08 |

| Switch6 | 192.168.10.8 | Distribution | TV | Cisco SG200-08P |

| Switch7 | / | Distribution | Salle à manger | Cisco SG110D-08HP |

| Switch8 | 192.168.10.9 | Distribution | Chambre 1 | Cisco SG200-08 |

| Switch9 | / | Distribution | Chambre 2 | Cisco SG100D-08 |

| Switch10 | / | Distribution | Chambre 3 | Cisco SG110D-08HP |

| APWifi1 | 192.168.10.10 | AP Wifi | Salle à manger | Cisco WAP371 |

| APWifi2 | 192.168.10.11 | AP Wifi | Chambre 3 | Cisco WAP371 |

Pour un meilleur suivi, j’ai créé le tableau Excel suivant qui référence par équipement l’utilisation des différents ports et VLAN :

Infra_Maison_Bleue-Blog-SwitchTélécharger version PDF – Télécharger version XLS

Pour info, les priorités VLAN définies dans ce document n’ont pas été mises en œuvre.

Switch Cisco

VLAN

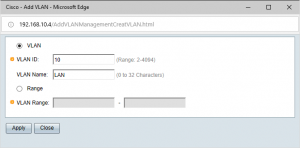

Dans le menu VLAN Management puis Create VLAN, cliquez sur le bouton Add et créez les VLAN tels que définis plus haut :

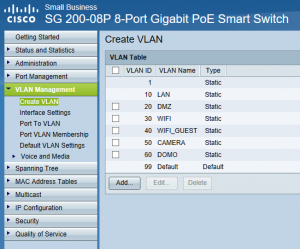

Le résultat final est le suivant :

Il est conseillé de créer un VLAN par défaut différent de celui proposé par le constructeur. J’ai donc créé le VLAN n° 99 à cet effet. Pour info, il n’est pas possible de supprimer le précédent VLAN qui était utilisé par défaut soit le n° 1.

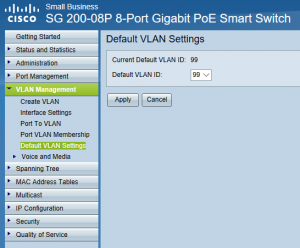

Pour définir le VLAN par défaut, cliquez sur le menu Default VLAN Settings et choisissez le VLAN 99 :

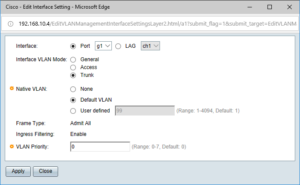

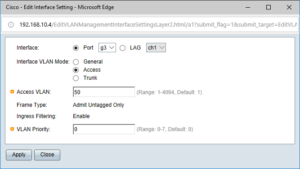

Dans le menu Interface Settings, on va définir le mode de VLAN. Cisco propose 3 modes, Général, Access, et Trunk. Pour ma part je n’utilise que les 2 derniers.

Trunk est un mode de liaison utilisé lorsque plusieurs VLAN « tagged » sont affectés sur un port du switch soit parce que l’équipement qui est connecté sur ce port sait baliser ou tagguer ces différents VLAN (AP Wifi), soit parce qu’il s’agit de les faire transiter vers un autre équipement réseau (routeur, switch).

Access est un mode d’accès direct utilisé lorsqu’un équipement terminal « untagged » est connecté au port et qu’il ne sait pas baliser ou tagguer le VLAN (PC, caméra IP, équipements multimédia). Le switch utilisera alors le VLAN d’accès défini pour ce port pour les échanges internes avec les autres ports du switch mais supprimera le tag VLAN avant de l’envoyer à l’équipement connecté qui ne gère pas les VLAN.

Par exemple, le mode Trunk est utilisé sur l’interface 1 des deux switch du cœur de réseau qui les relie entre eux, avec comme VLAN natif le VLAN par défaut, soit le n° 99 :

Le mode Access sera utilisé sur le port 3 sur ces mêmes switch où sont connectés des caméras IP avec comme VLAN d’accès le VLAN dédié à la télésurveillance, soit le n° 50 :

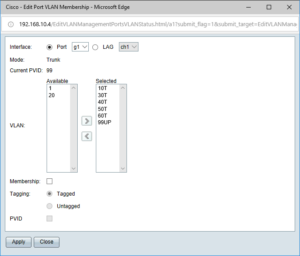

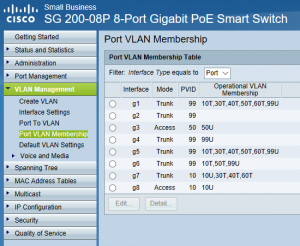

Pour les interfaces en mode Trunk, il reste à leur affecter les VLAN « tagged » qu’ils vont transporter. Cliquez sur le menu Port VLAN Membership et pour chaque interface concernée ajoutez les VLAN utiles. Cochez la case Membership avant de passer le VLAN de la fenêtre Available à Selected :

Le résultat final est le suivant :

Seul un Trunk n’utilise pas le VLAN par défaut (99) comme VLAN Natif, c’est l’interface n° 7 sur laquelle est connectée un switch puis un AP Wifi. Les VLAN 30, 40 et 60 (pour les objets domotiques Wifi) sont des VLAN « Wifi » taggués et le VLAN 10 est utilisé comme sur tous les autres équipements réseaux comme VLAN d’administration « untagged ».

Administration

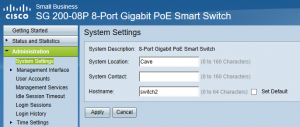

Dans le menu Administration puis System Settings, indiquez le hostname du switch :

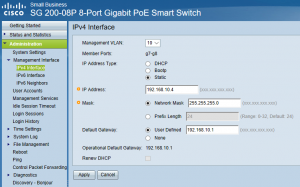

Dans le menu Management Interface puis IPV4 Interface, indiquez le VLAN de management et l’adresse IP du switch :

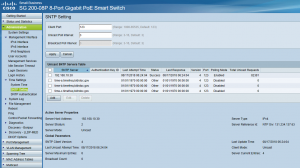

Dans le menu Time Settings puis SNTP Setting, ajoutez un serveur NTP si vous en avez un sur votre infrastructure. Pour ma part, j’ai déclaré le serveur NTP du NAS Synology qui se trouve sur le LAN :

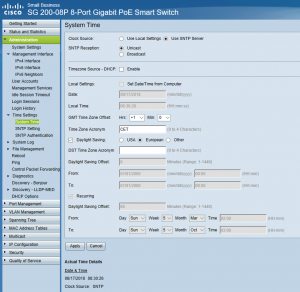

Puis paramétrez-le dans le menu System Time :

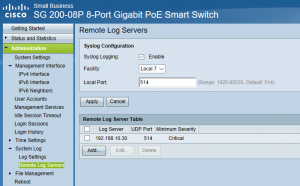

Le NAS Synology joue aussi le rôle de serveur de log, paramétrez-le depuis le menu System Log puis Remote Log :

Ajustez les log à remonter dans le menu Log Settings.

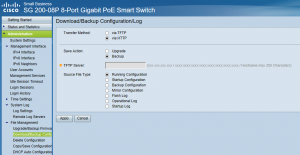

Dans le menu File Management puis Download/Backup Configuration/Log, sauvegardez votre config à chaque changement important :

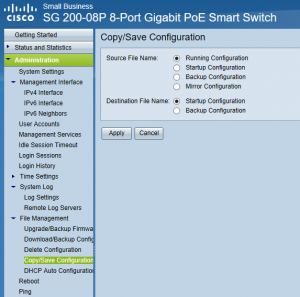

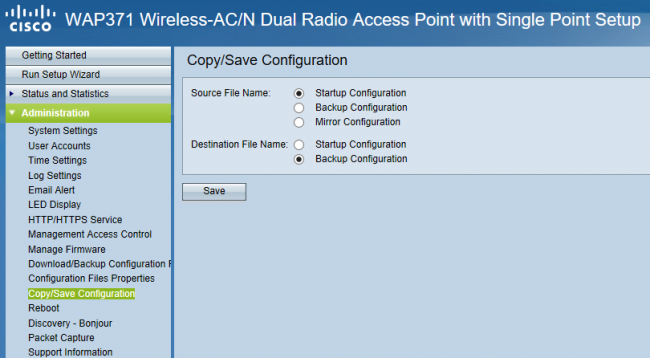

A chaque fois que vous allez modifier la config, un lien « save » apparait en haut et à droite de la page Web. En cliquant sur ce lien, vous arrivez dans le menu File Management puis Copy/Save Configuration. Sauvegardez la « Running Configuration » vers la « Startup Configuration » puis vers la « Backup Configuration » :

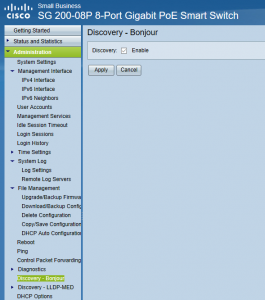

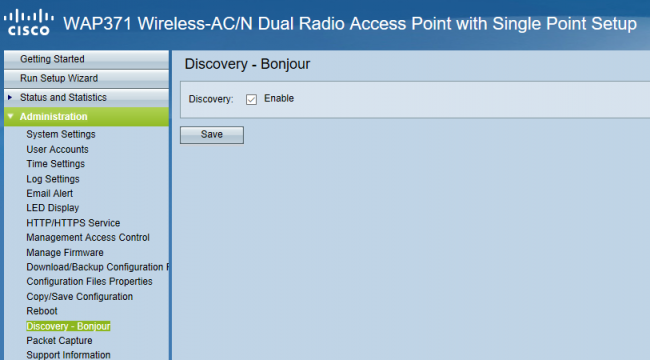

Dans le menu Discovery – Bonjour, activez le service Bonjour :

Dans le menu DHCP Options, activez l’option DHCP :

Port Management

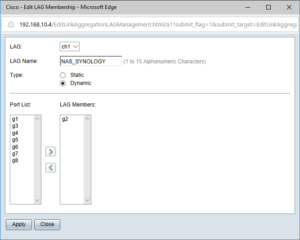

J’utilise un LAG LACP (agrégation de liens) entre le NAS Synology qui possède 2 interfaces Giga Ethernet et les 2 switch du cœur de réseau. L’agrégation de liens permet de créer un canal logique de communication avec plusieurs ports physiques afin d’accroitre le débit et de gérer la redondance si un des liens devait tomber.

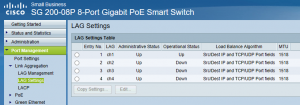

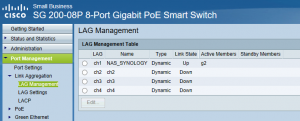

Dans le menu Link Aggregation puis LAG Management, choisissez par exemple le LAG « ch1 », donnez-lui un nom et choisissez les membres (ici le port n° 2) :

Modifiez éventuellement les paramètres du LAG dans le menu Link Aggregation puis LAG Settings :

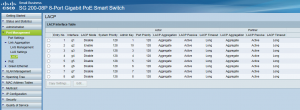

Dans le menu Link Aggregation puis LACP, activez le LACP sur le port du LAG (port n° 2) :

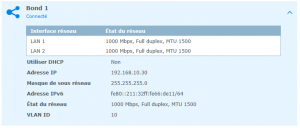

Ce paramétrage est à reproduire sur le second switch du cœur de réseau avant de se rendre sur le NAS Synology et de créer un Bond avec les 2 interfaces réseaux :

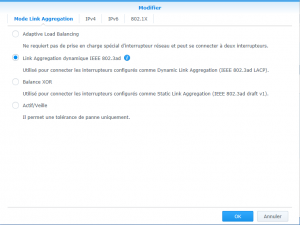

Choisissez le mode Link Aggregation dynamique 802.3ad (LACP) :

Vous pouvez ensuite vérifier sur le switch dans le menu Link Aggregation puis LAG Management que le LAG LACP « ch1 » est bien actif :

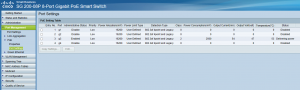

L’interface 3 est utilisée par une caméra IP POE. Pour activer le POE sur ce port, dans le menu POE puis Port Settings, activez le mode POE sur le port n° 3 et désactivez-le sur les ports non utilisés :

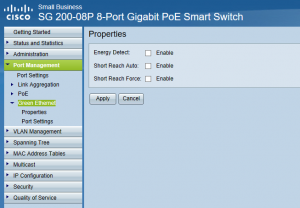

Dans le menu Green Ethernet, je n’ai activé aucune option car ça m’a posé des pb avec les différents équipements connectés :

Spanning Tree

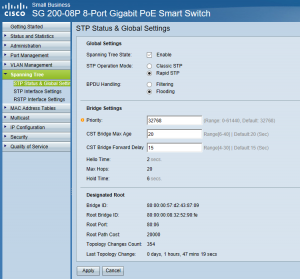

Vérifiez dans le menu Spanning Tree puis STP Status & Global Settings que le STP est bien activé :

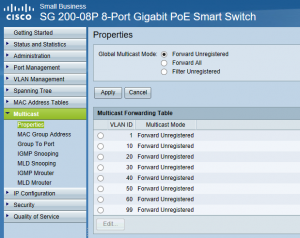

Multicast

La gestion du Multicast sera réalisée par le routeur/firewall pfSense et non par les switch. On peut donc tout laisser par défaut dans le menu Multicast :

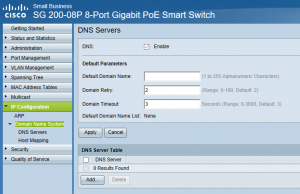

IP Configuration

Dans le menu IP Configuration puis Domain Name System, activez le DNS sans rien préciser d’autre car le « DNS Resolver » sera assuré par le routeur/firewall pfSense :

Switch Mikrotik

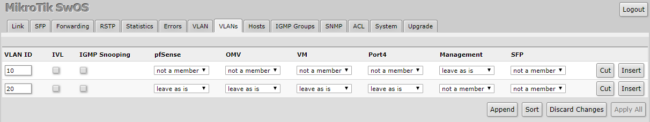

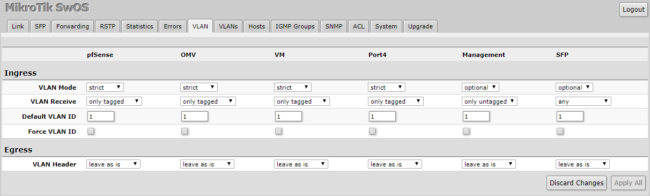

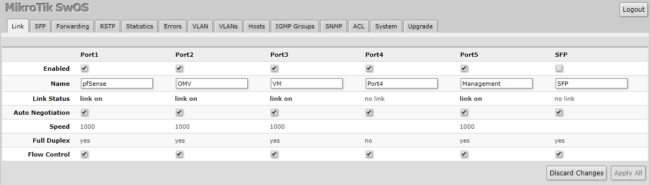

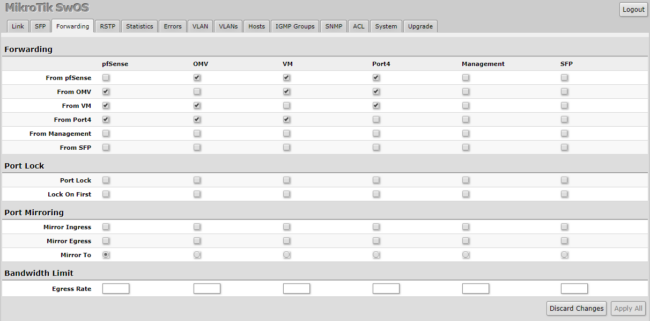

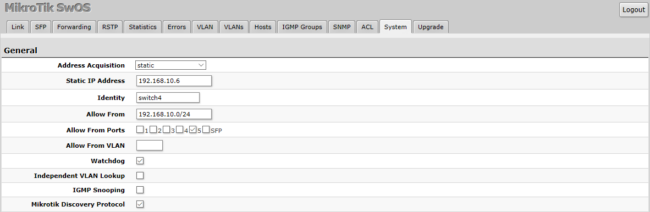

La configuration d’un switch Mikrotik est très différente de celle d’un switch Cisco. Très simplifiée, il y a une douzaine d’onglet dont 2 concernant les VLAN. Ce switch possède 5 ports Gigabit Ethernet + 1 port SFP. Le premier port accepte une alimentation de type POE afin de se passer du chargeur secteur.

Dans l’onglet VLANs, on va créer les VLAN qui seront utilisés par les équipements connectés sur le switch. Dans cet exemple, il s’agit du switch DMZ donc les VLAN utilisés sont le VLAN 20 (DMZ) et le VLAN d’administration soit le VLAN 10 (LAN). De plus, on définit quel port utilisera le VLAN (« leave as is ») ou non (« not a member ») :

Dans l’onglet VLAN, définissez le VLAN Mode, strict pour un VLAN « tagged » et optional pour un VLAN « untagged » et le VLAN Receive correspondant. Le VLAN par défaut du switch Mikrotik est le n° 1, le changer provoque un plantage du switch dans sa version actuelle (v2.8) :

Dans l’onglet Link, activez les ports que vous souhaitez utiliser et nommez-les :

Dans l’onglet Fowarding, indiquez vers quelle interface sera transmise l’information. Par exemple, le port pfSense pourra envoyer ses trames aux interfaces 2, 3 et 4 :

Pour finir, dans l’onglet System, définissez l’adresse IP du switch, son nom et le sous-réseau qui pourra l’administrer. C’est dans ce même onglet qu’on peut sauvegarder la config du switch :

AP Wifi

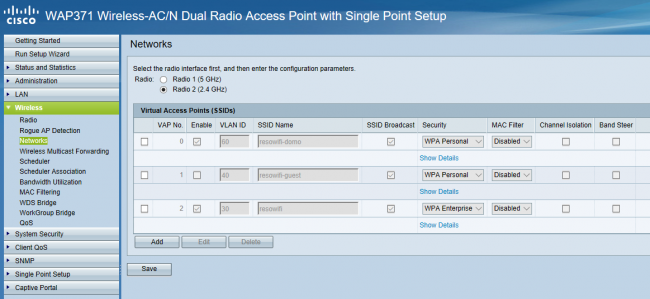

VLAN et Wireless

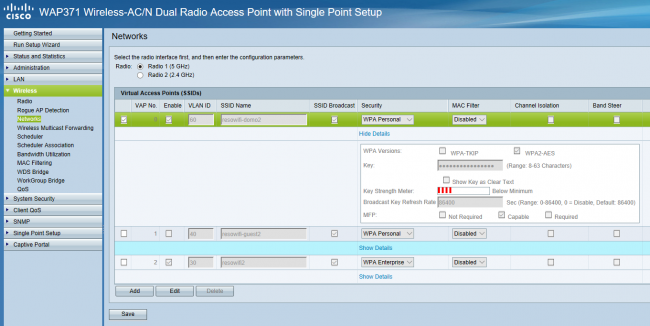

Dans le menu Wireless puis Networks, créez les différents réseaux Wifi en indiquant le VLAN, le SSID et le type de sécurité. On retrouve bien les VLAN dédiés au Wifi, le VLAN 30 et le VLAN 40 pour les invités mais aussi le VLAN 60 Domotique car les objets pilotés par le serveur Domotique fonctionnent en Wifi.

Les différents SSID et leurs VLAN dans la bande de fréquence 5 GHz (802.11ac) :

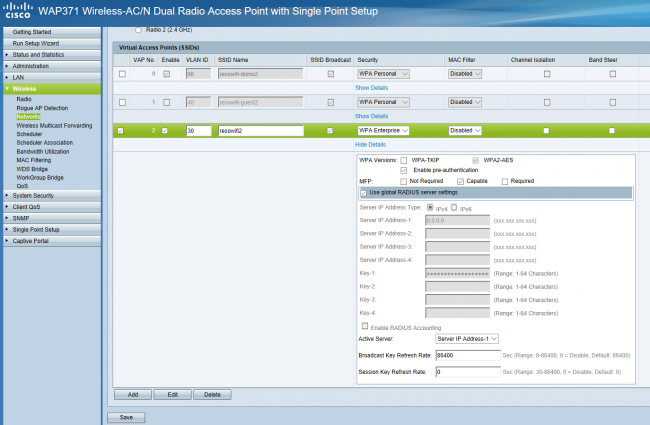

Les différents SSID et leurs VLAN dans la bande de fréquence 2,4 GHz (802.11n) :

Détail du pour le Wifi dédié à la Domotique (VLAN 60) en 5 GHz définit avec la sécurité « WPA Personal » :

Pour la sécurité, il suffit de définir la version de WPA utilisée et la clé de sécurité.

Détail du pour le Wifi dédié aux utilisateurs locaux (VLAN 30) en 5 GHz définit avec la sécurité « WPA Enterprise » :

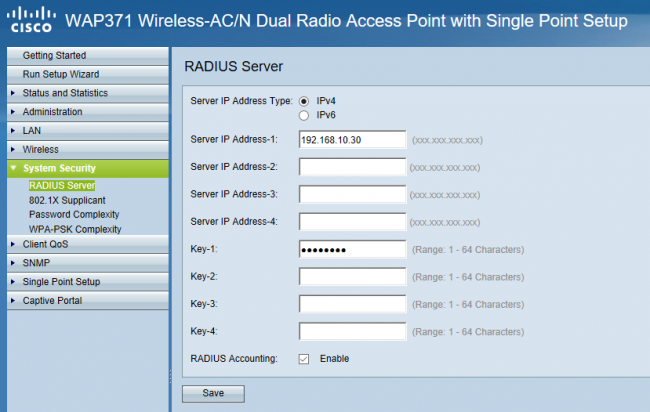

Pour la sécurité, j’utilise le serveur Radius par défaut défini dans le menu System Security.

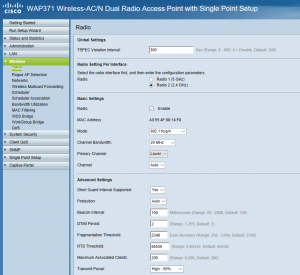

Dans le menu Radio, vous pouvez changer tous les paramètres du Wifi. J’ai tout laissé par défaut en dehors du paramètre Transmit Power que j’ai défini à 50% en 2,4 GHz :

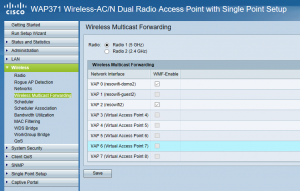

Dans le menu Wireless Multicast Forwarding, autorisez les réseaux Wifi qui pourront « forwarder » les flux Multicast pour les 2 bandes de fréquence :

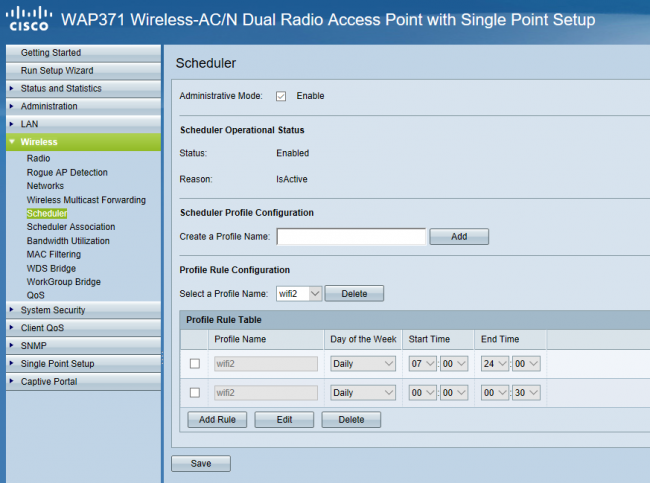

Dans le menu Scheduler, créez un profil puis sélectionnez les périodes d’activité liées à ce profil :

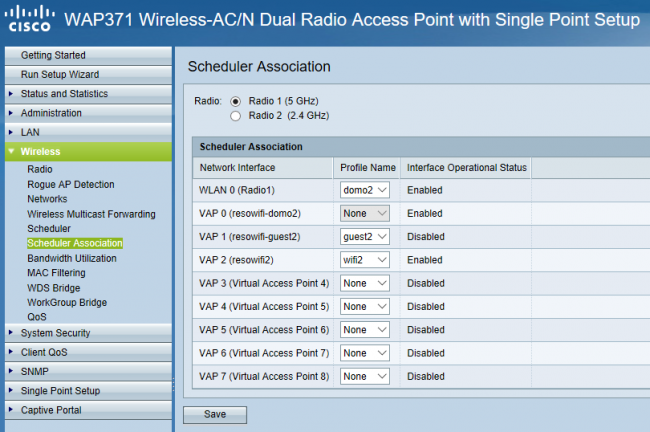

Dans le menu Scheduler Association, affectez les profils crées précédemment aux différents réseaux Wifi pour les 2 bandes de fréquence :

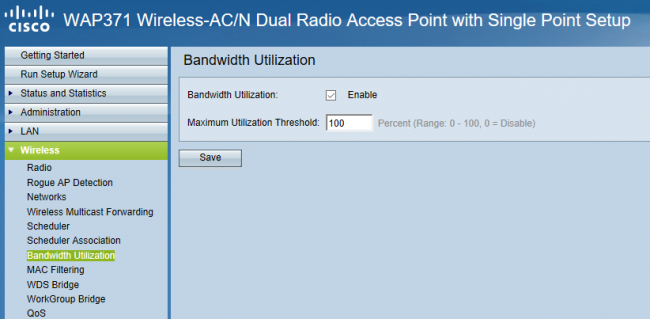

Dans le menu Bandwidth Utilization, indiquez 100 % :

System Security

Dans le menu System Security puis RADIUS Server, indiquez l’adresse IP du serveur Radius ainsi que la clé utilisée entre les 2 équipements. Le serveur Radius est installé sur le NAS Synology :

Administration

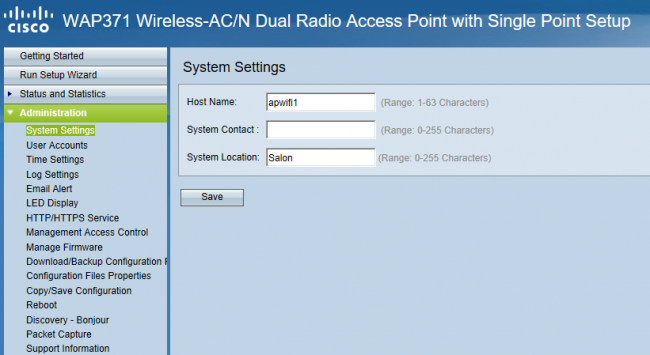

Dans le menu Administration puis System Settings, indiquez le hostname du switch :

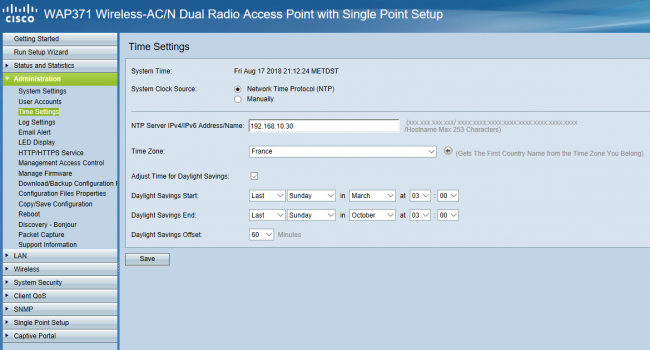

Dans le menu Time Settings, ajoutez un serveur NTP si vous en avez un sur votre infrastructure. Pour ma part, j’ai déclaré le serveur NTP du NAS Synology qui se trouve sur le LAN :

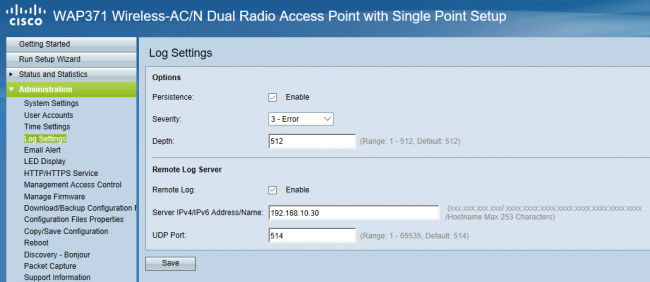

Le NAS Synology joue aussi le rôle de serveur de log, paramétrez-le depuis le menu Log Settings :

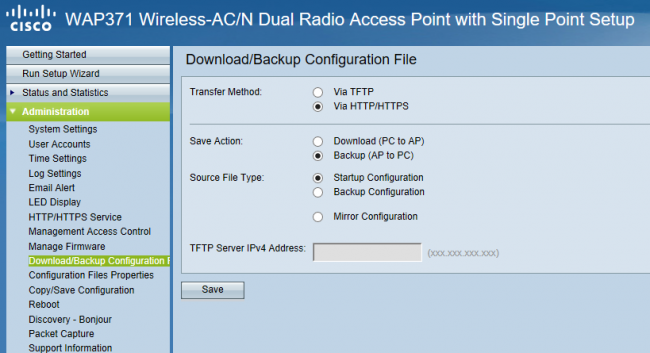

Dans le menu Download/Backup Configuration File, sauvegardez votre config à chaque changement important :

Dans le menu Copy/Save Configuration, pensez à sauvegarder la « Startup Configuration » vers la « Startup Configuration » puis vers la « Backup Configuration » :

Dans le menu Discovery – Bonjour, activez le service Bonjour :

LAN

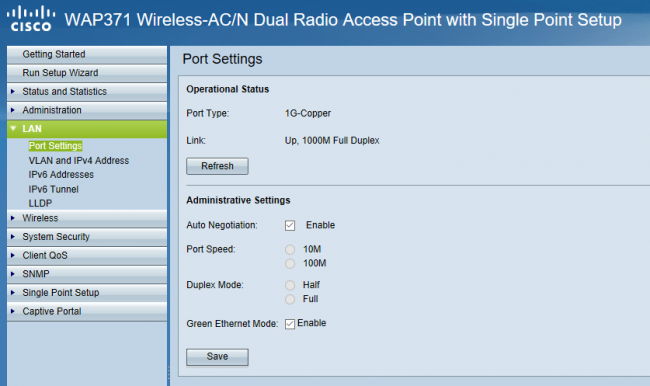

Dans le menu LAN puis Port Settings, laissez les paramètres par défaut :

Dans le menu VLAN and IPv4 Address, indiquez le VLAN de management et l’adresse IP du switch :

Single Point Setup

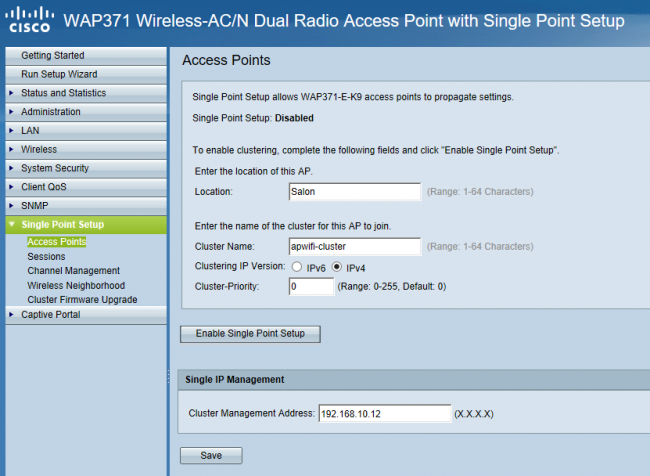

Dans le menu Single Point Setup puis Access Points, créez un cluster d’AP afin de pouvoir configurer tous les AP en même temps. Indiquez le nom du cluster, l’adresse IP de management du cluster et cliquez sur le bouton Enable Single Point Setup (config à reproduire sur les autres AP) :

Conclusion

Les VLAN sont maintenant créés sur les différents équipements réseaux de la Maison Bleue. Reste l’élément le plus important : le routeur/firewall pfSense qui fera l’objet du prochain article.

Droit d’auteur de l’image à la une : eevl / 123RF Banque d’images

Bonjour,

Merci pour ce superbe article, même si je n’ai pas de matériel CISCO, ça a le mérite de regorger d’informations.

Je suis notamment très intéressé par la suite de votre article concernant pfSense, et notamment les macro-règles de firewall pour autoriser les échanges entre VLAN.

Je vais en effet bientôt emménager dans une nouvelle maison avec pas mal de matériel réseau et tout un pan de domotique dont je compte limiter les interactions avec l’extérieur sur lequel je commence seulement de me renseigner.

Au plaisir de vous lire.

Bonjour,

Entre temps j’ai changé entièrement d’infra pour passer en… 10Gb !

J’aime bien les challenges 🙂

C’est pour cette raison que je n’ai pas encore fait l’article sur pfSense. Mais ça reste bien dans mon objectif même si je vais d’abord refaire quelques articles sur l’infra.

A bientôt sur ce blog !

super article encore une fois !

Pourquoi par la gamme Unifi (je parle uniquement pour les tarifs), tu utilises déjà du CISCO au taf ?

Pas de VoIP (dixit les VLAN) ?

Merci 🙂

Oui en effet, j’ai beaucoup utilisé du Cisco au boulot et du coup je suis un peu piquousé…

Pas de VoIP car je me contente du téléphone de la Box. Je vais abandonner les tests IPsec VTI sur pfSense, qui durent depuis un mois sans succès, pour me lancer sur l’article firewall.

J’expliquerai alors comment j’ai connecté la Livebox bien que le second schéma de cet article donne déjà quelques infos à ce sujet…

Bonne nouvelle ! J’ai réussi à faire fonctionner l’IPsec VTI… mais entre 2 pfSense, pas avec un serveur Linux.

Je suis passé d’un VPS à un serveur dédié sous VMware et j’ai commencé l’article sur pfSense pour expliquer tout çà.