MAJ du 13/08/16

Voir article plus récent : NAS Synology : certificats StartSSL et OpenVPN V2

Dans les 2 articles suivants, Sécuriser l’Accès au NAS Synology avec SSL et Sécuriser l’Accès au NAS Synology avec OpenVPN, j’ai expliqué d’une part comment utiliser les certificats gratuits StartSSL pour se connecter au NAS en HTTPS et d’autre part comment utiliser des certificats auto-signés pour se connecter au NAS en OpenVPN.

Ces 2 modes de connexion cohabitaient et fonctionnaient très bien jusqu‘aux mises à jour du DSM suite au bug Heartbleed.

En effet, j’ai constaté que le serveur OpenVPN du NAS ne fonctionnait plus après chaque reboot hebdomadaire.

En analysant de plus près le pb, je me suis aperçu que le NAS recopiait les certificats StartSSL dans les répertoires OpenVPN, écrasant ainsi la PKI OpenVPN.

J’ai alors ouvert un incident au support Synology qui m’a répondu : « For fixing the Heartbleed issue of OpenSSL, started from version 2414, the VPN Server will copy the certificate from DSM every time you start VPNCenter package ».

Donc plus qu’une seule PKI possible sur le DSM depuis la nouvelle version du package VPN Server et c’est celle qui est déclarée sur le DSM via l’interface Web d’administration.

A partir de ce constat, 2 solutions que je développe ici :

- Utilisation des certificats gratuits StartSSL pour le Web sécurisé (HTTPS) et pour OpenVPN

- Utilisation de certificats auto-signés par le NAS pour HTTPS et pour OpenVPN

Même si les 2 articles, Sécuriser l’Accès au NAS Synology avec SSL et Sécuriser l’Accès au NAS Synology avec OpenVPN, sont maintenant obsolètes, j’y fais souvent référence via des liens dans cet article pour ne pas l’alourdir.

Les principes développés dans ces différents articles restent en effet toujours valables (inscription à StartSSL, etc.) et il est important de bien les lire pour comprendre les éléments que je considère comme déjà acquis dans cet article (certificats StartSSL, etc.).

Certificats StartSSL

Certificats CA, Serveur et Client

Après la création de votre sous-domaine chez StartSSL, vous avez récupéré et sauvegardé les fichiers suivants en utilisant la méthode n°2 que je préconise (bien cliquer sur ces 2 liens pour suivre la procédure de création avant de continuer) :

- ca.crt : le certificat de l’Autorité de Certification StartSSL (CA) comprenant sa clé publique

- Certificat SSL S-MIME [email protected] : le certificat client et sa clé privée sauvegardés depuis le navigateur

- Password.txt : le mot de passe utilisé lors de la création de la clé privée du serveur sur le site StartSSL

- server.crt : le certificat du serveur délivré par StartSSL comprenant sa clé publique

- server.key : la clé privée et décryptée du serveur

- sub.class1.server.ca.crt : le certificat CA Serveur intermédiaire

Vous allez éditer les fichiers sub.class1.server.ca.crt, le certificat CA Serveur intermédiaire, et ca.crt, le certificat du CA, et ajouter le second à la fin du premier. Vous sauvegardez le nouveau fichier ainsi créé en ca-bundle-server.crt. Il sera utilisé comme certificat CA Serveur Intermédiaire pour le Web SSL.

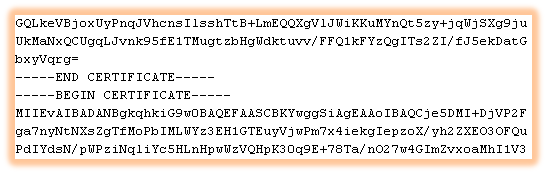

Il ne doit pas y avoir d’espace ou de caractères supplémentaires et la jonction entre les 2 certificats doit ressembler à l’image suivante :

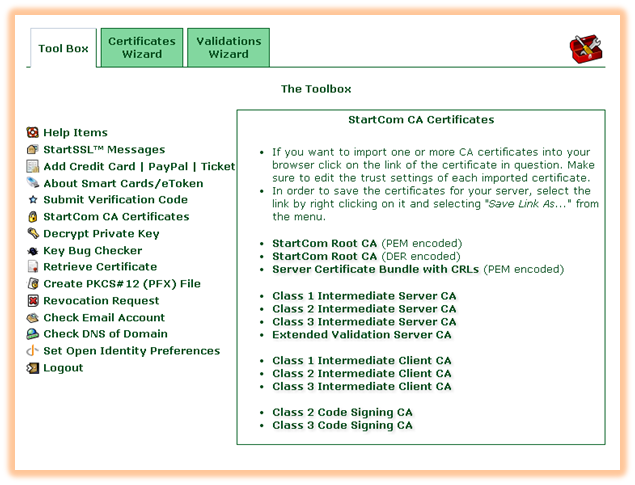

Vous allez maintenant vous connecter au site StartSSL.com, récupérer le certificat Class 1 Intermediate Client CA et le sauvegarder sous sub.class1.client.ca.crt

Ce fichier sera utilisé pour reconstruire le certificat CA pour le client OpenVPN.

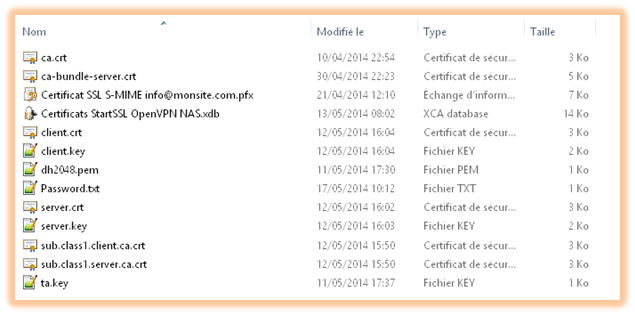

A la fin de cette étape, les fichiers sont les suivants :

Importer les certificats dans XCA

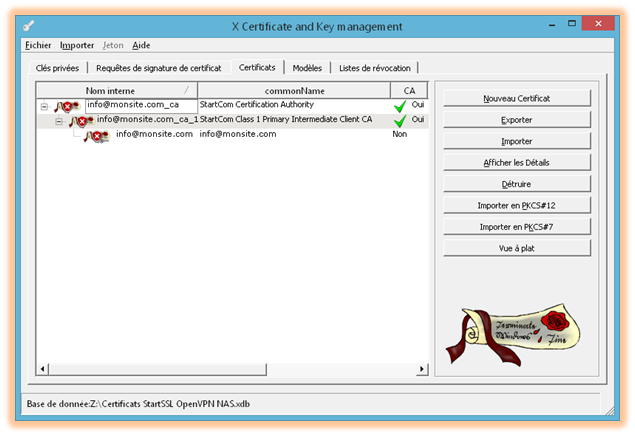

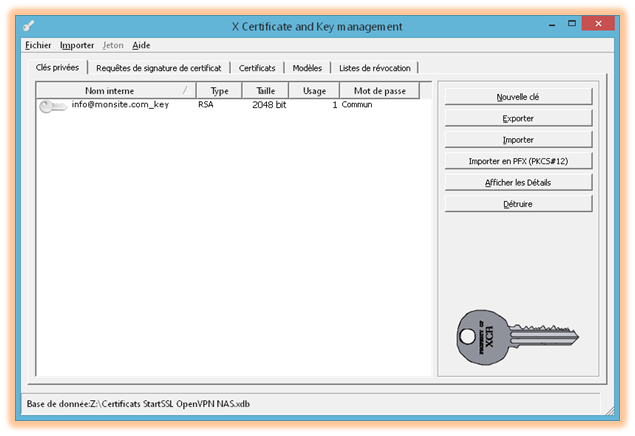

Pour récupérer le certificat client, créez une nouvelle base de données avec le logiciel XCA que vous appellerez Certificats StartSSL OpenVPN NAS.xdb

On va importer le certificat client fourni par StartSSL lors de votre inscription. Normalement prévu pour vous identifier sur le site Web sécurisé de StartSSL, il nous servira également de certificat client OpenVPN.

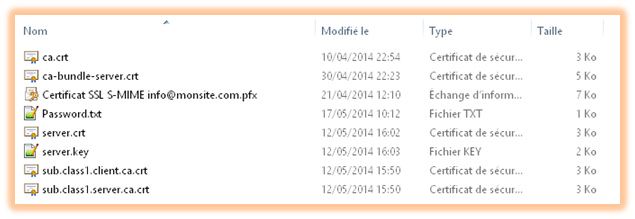

Cliquez sur le bouton Importer en PKCS#12 et sélectionnez votre certificat client, Certificat SSL S-MIME [email protected], puis cliquez sur le bouton Importer tout :

Les certificats suivants seront alors importés :

- Le certificat CA (fichier que l’on possède déjà, voir plus haut)

- Le certificat CA Client intermédiaire (fichier que l’on possède déjà, voir plus haut)

- Votre certificat client et sa clé privée présente dans l’onglet Clés privées

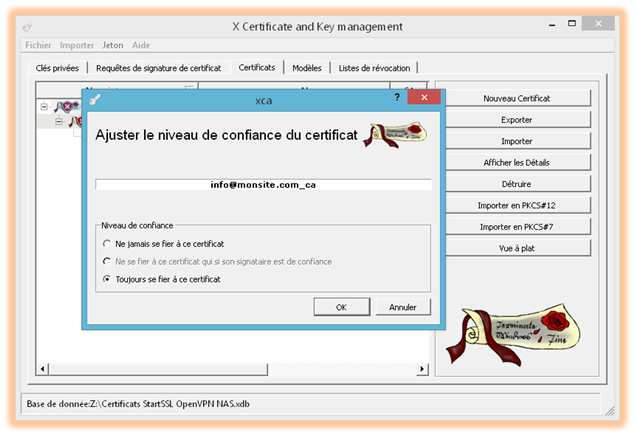

XCA n’ayant pas créé lui-même ces certificats, il leur attribue un niveau de confiance faible. Pour corriger ce point, click droit sur le CA et choisissez Toujours se fier à ce certificat puis OK :

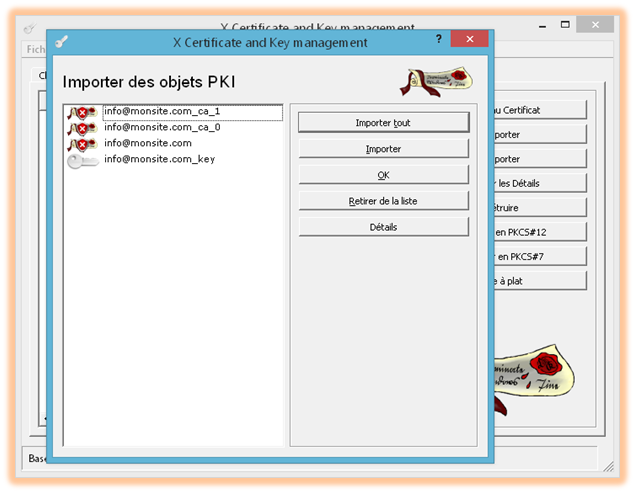

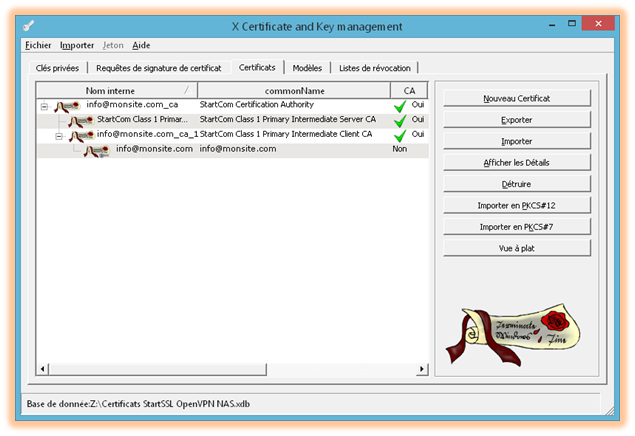

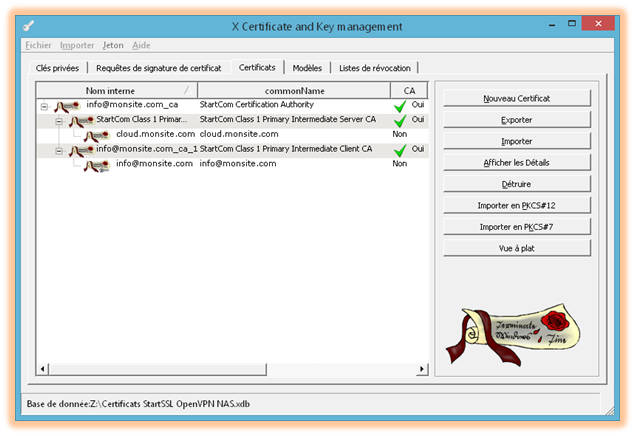

On va maintenant importer dans XCA les certificats manquants pour compléter la PKI StartSSL qui comprend l’ensemble des certificats suivants : le certificat du CA, les certificats CA intermédiaires client et serveur et les certificats client et serveur avec leurs clés privées respectives.

Cliquez sur le bouton Importer et sélectionnez le certificat CA Serveur intermédiaire, sub.class1.server.ca.crt pour l’intégrer à la PKI :

Cliquez sur le bouton Importer et sélectionnez le certificat du serveur, server.crt :

Rendez-vous dans l’onglet Clés privées où on trouve la clé privée du client importée en même temps que le certificat client (lors de l’import du fichier pfx) :

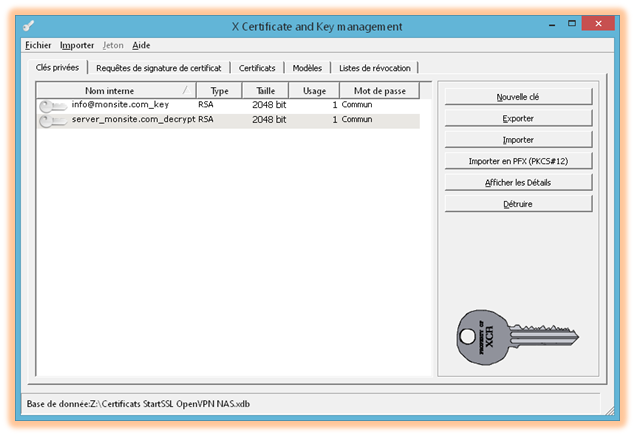

Cliquez sur le bouton Importer et sélectionnez la clé privée du serveur, server.key :

Voilà, la PKI StartSSL est maintenant présente dans la base de données XCA.

Nous allons maintenant exporter les certificats, clés et paramètres encore manquants et utiles à OpenVPN.

Exporter les certificats

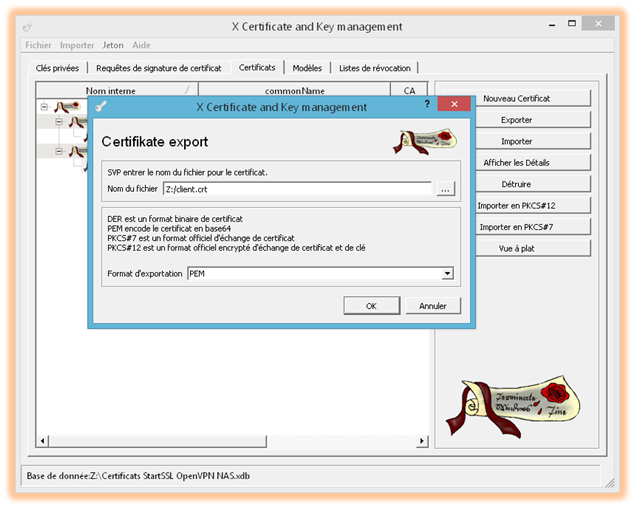

Nous allons exporter le certificat client qu’il nous manque encore à partir de la base de données XCA.

Dans l’onglet Certificats, sélectionnez le certificat client « [email protected] » et cliquez sur le bouton Exporter. Nommez le fichier à exporter « client.crt » :

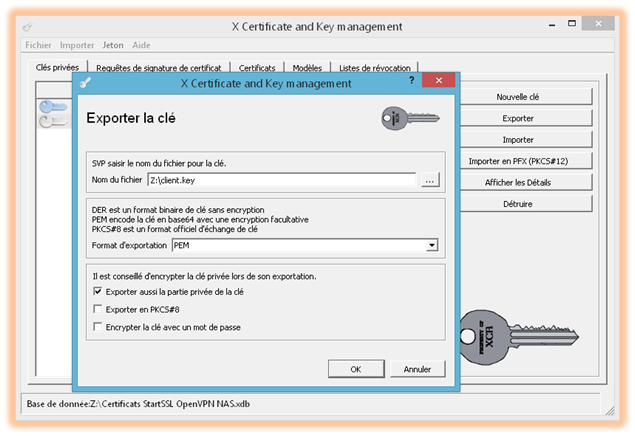

Dans l’onglet Clés privées, sélectionnez la clé privée client « [email protected]_key » et cliquez sur le bouton Exporter. Nommez le fichier à exporter « client.key » :

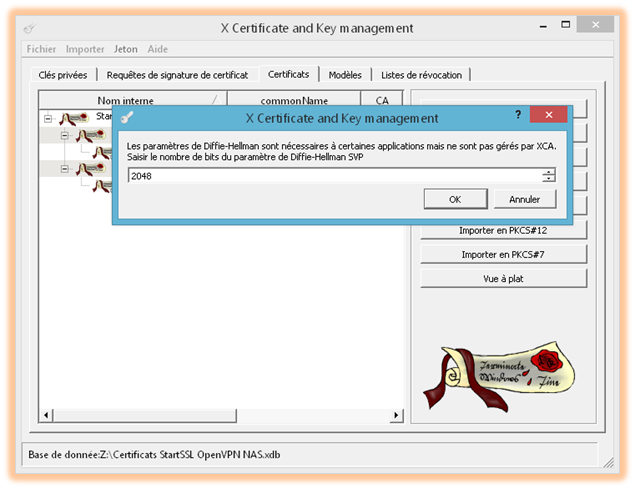

Dans le menu Fichier, Générer le paramètre DH, créez le paramètre DH en 2048 bits :

openvpn --genkey --secret ta.key

Nous voilà en possession de l’ensemble de la PKI. Les fichiers utiles pour la suite :

- ca-bundle-server.crt : ce certificat contient le certificat CA Serveur intermédiaire et le certificat du CA signés par StartSSL. Il sera utilisé comme certificat CA par OpenVPN et comme certificat CA Serveur Intermédiaire pour le Web sécurisé

- client.crt : le certificat client délivré par StartSSL comprenant sa clé publique

- client.key : la clé privée du client

- dh2048.pem : le paramètre DH

- server.crt : le certificat serveur délivré par StartSSL comprenant sa clé publique

- server.key : la clé privée et décryptée du serveur

- ta.key : la clé d’authentification SSL/TLS

Importer les certificats sur le NAS

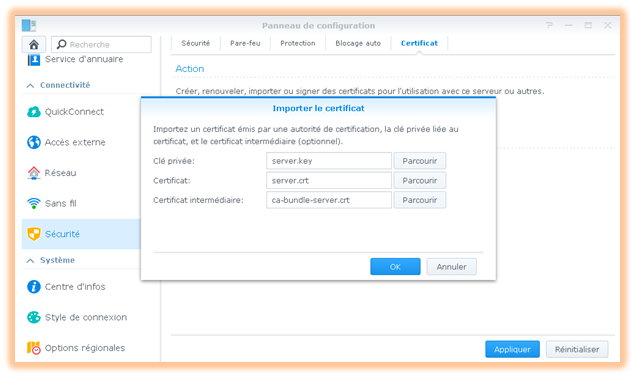

L’importation des certificats sur le NAS Synology est réalisée via le menu Panneau de configuration, Sécurité, Certificat puis cliquez sur le bouton Importer le certificat :

- Clé privée : choisissez le fichier server.key

- Certificat : choisissez le fichier server.crt

- Certificat intermédiaire : choisissez le fichier ca-bundle-server.crt

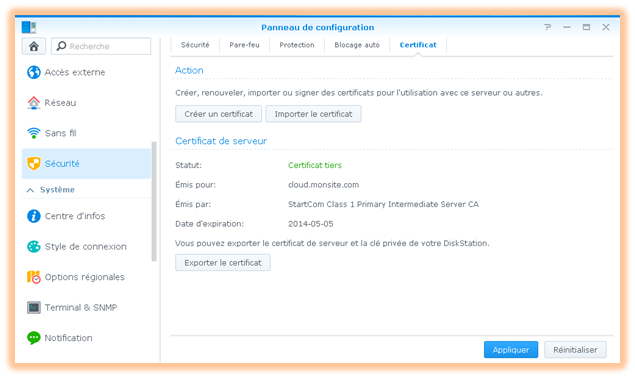

Le certificat SSL est installé sur votre NAS :

La navigation sécurisée est maintenant possible avec une autorité de certification reconnue, StartSSL.

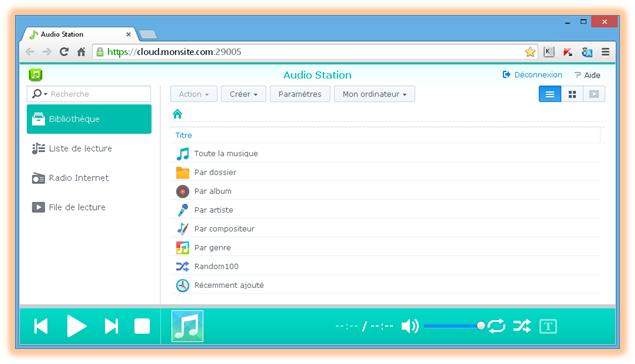

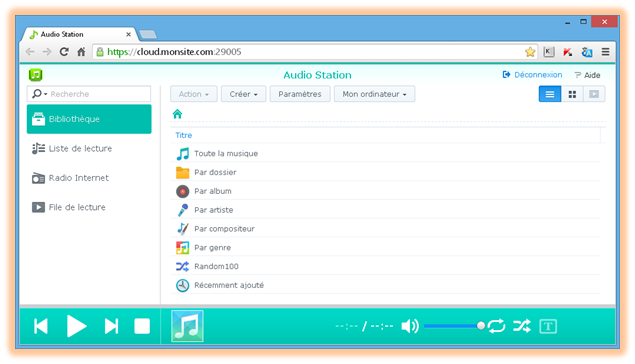

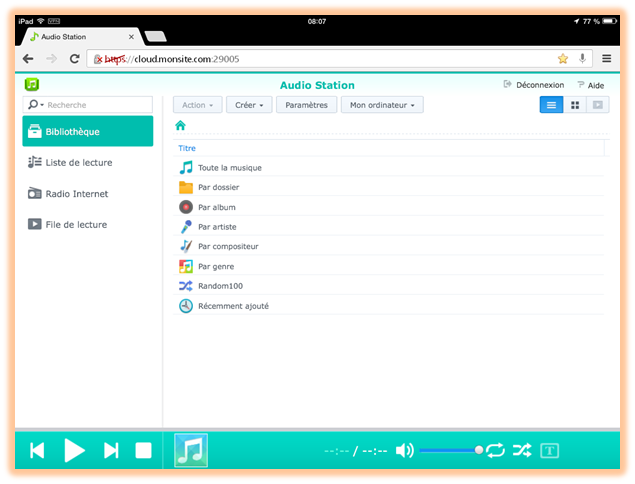

Par exemple, accès à l’Audio Station du NAS Synology en HTTPS :

Serveur OpenVPN

Une fois les certificats importés sur le NAS, un simple reboot du DSM suffira à copier les certificats dans les dossiers OpenVPN du NAS.

Il faut bien entendu au préalable que le package VPN Server soit installé.

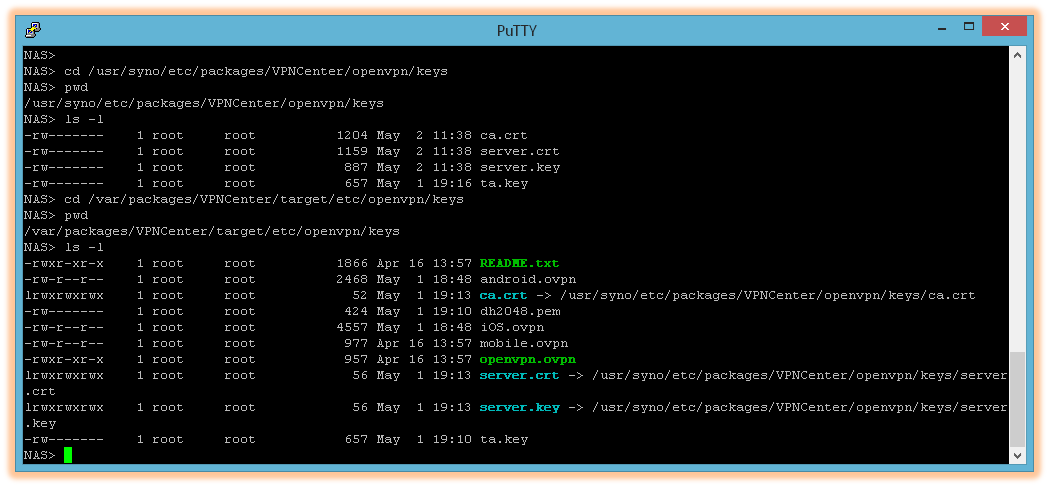

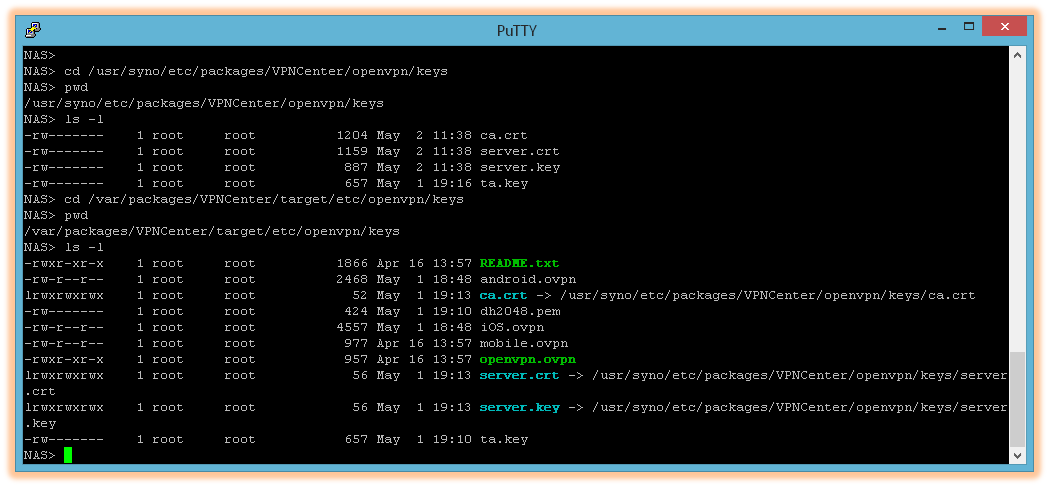

Après le reboot, vous pouvez vérifier dans le dossier /usr/syno/etc/packages/VPNCenter/openvpn/keys la présence des fichiers suivants :

- ca.crt qui est le fichier ca-bundle-server.crt renommé par le NAS

- server.crt

- server.key

Toutefois ce ne sera pas suffisant pour que le client OpenVPN fonctionne correctement sur l’iPad dont la version doit être plus ancienne que sur PC et qui ne réagit pas de la même façon.

Vous aurez des erreurs de connexion sur le serveur de type « unable to get local issuer certificate ».

J’ai contourné le pb en modifiant directement le fichier server-ca.crt qui se trouve dans le dossier suivant du NAS : /usr/syno/etc/ssl/ssl.intercrt/

Le fichier server-ca.crt a été créé par le NAS lors de l’importation des certificats. Il s’agit du fichier ca-bundle-server.crt qui contient le certificat CA Serveur intermédiaire + le CA, fichier créé lors de la récupération des certificats.

J’ai ajouté au début du fichier server-ca.crt le certificat CA Client intermédiaire que l’on a téléchargé lors de la récupération des certificats.

Le fichier server-ca.crt contient donc dans l’ordre :

- le certificat CA Client intermédiaire

- le certificat CA Serveur intermédiaire

- le certificat CA

Recharger les certificats depuis l’interface Web d’administration du DSM en utilisant ce fichier à la place du fichier ca-bundle-server.crt ne fonctionne pas. Vous êtes obligé de faire la manipulation directement sur le DSM en mode console.

Il faudra faire la même opération sur le client (voir chapitre suivant).

Relancez de nouveau le DSM pour que le fichier server-ca.crt modifié soit copié dans les dossiers OpenVPN du NAS sous le nom de ca.crt.

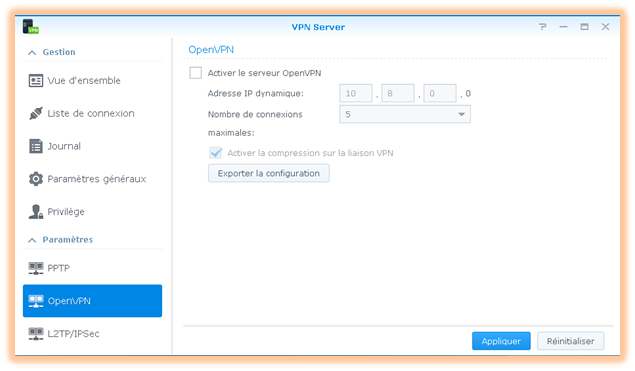

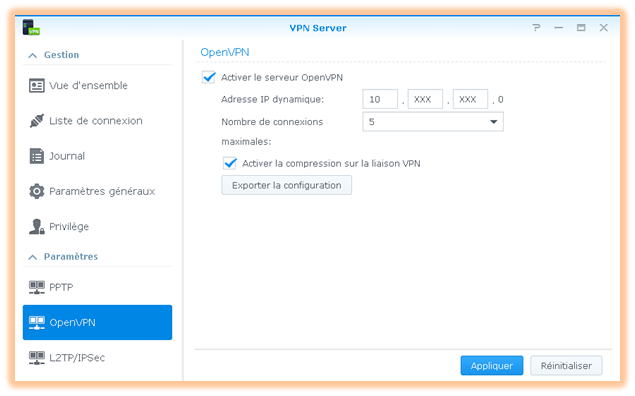

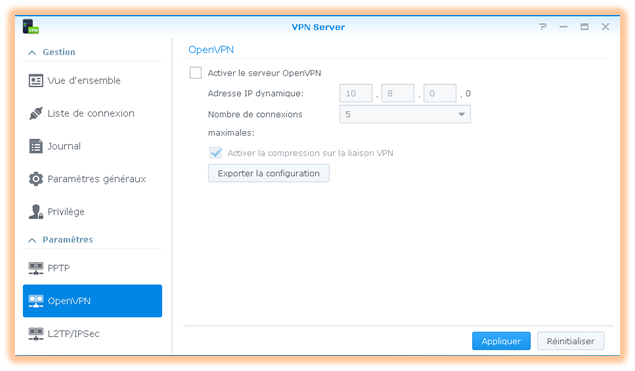

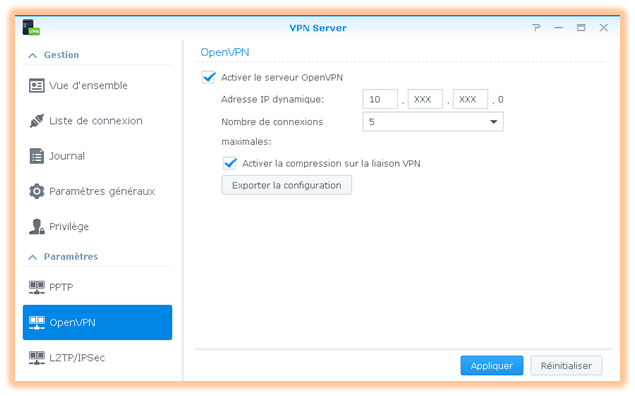

Nous allons maintenant copier le reste des fichiers de la PKI sur le NAS mais avant de débuter, désactivez le serveur en décochant la case Activer le serveur OpenVPN.

Reste à copier le fichier ta.key, sauf si vous l’avez créé lors de la finalisation de la PKI directement sur le serveur et non sur le PC :

- Copiez à l’aide de l’Explorateur Windows le fichier ta.key à la racine de votre dossier partagé sur le NAS

- En mode console rendez-vous dans le dossier /usr/syno/etc/packages/VPNCenter/openvpn/keys et saisissez la commande suivante :

cp /volume1/Nom_de_votre_dossier_partagé/ta.key .

- Changez les droits de tous les fichiers du dossier keys avec la commande suivante :

chmod 600 *

Dans le dossier /var/packages/VPNCenter/target/etc/openvpn/keys ou /volume1/@appstore/VPNCenter/etc/openvpn/keys, copiez les fichiers suivant avec la même méthode que précédemment :

- ta.key

- dh2048.pem

- Changez les droits de ces 2 fichiers avec la commande suivante :

chmod 600 *

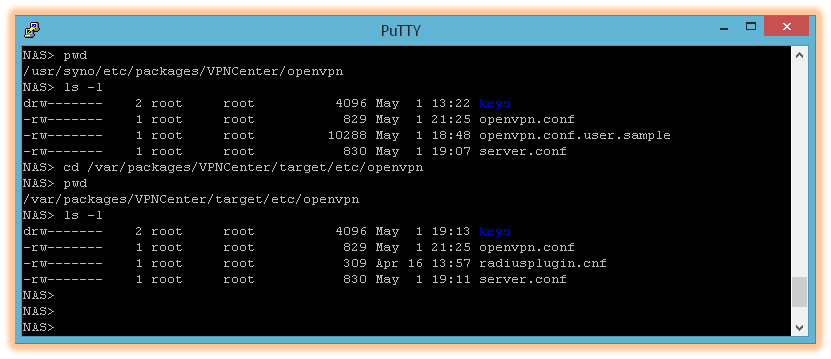

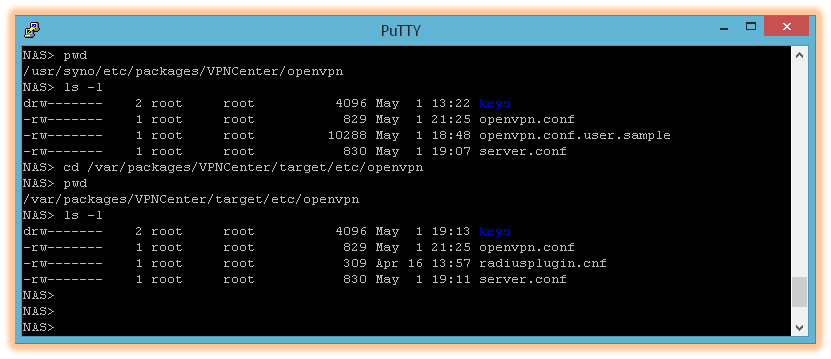

Dans les dossiers /usr/syno/etc/packages/VPNCenter/openvpn et /var/packages/VPNCenter/target/etc/openvpn, éditez les fichiers suivants :

- openvpn.conf avec un exemple ici – utilisation du port de connexion TCP 443 et vérification de l’authenticité des certificats (paramètre client-cert-not-required inactif)

- server.conf pour le multi-client avec un exemple ici – utilisation du port TCP 443

- Changez les droits de ces 2 fichiers avec la commande suivante :

chmod 600 *

- Concernant l’utilisation du port TCP 443, voir la réserve indiquée dans l’article suivant concernant la mise en œuvre d’OpenVPN sur le NAS Synology

Une fois les copies de fichiers terminées, rendez-vous sur le serveur VPN du NAS et réactivez le serveur en cochant la case Activer le serveur OpenVPN :

Client OpenVPN

Pour le client OpenVPN, je vous renvoie vers le chapitre correspondant dans l’article Sécuriser l’Accès au NAS Synology avec OpenVPN :

Les modifications par rapport à cet article :

- Comme vu dans le chapitre précédent, il faut créer un nouveau fichier ca.crt qui contiendra le certificat CA Client intermédiaire, le certificat CA Serveur intermédiaire et le certificat CA

- Editez les 3 fichiers ca.crt, sub.class1.server.ca.crt et sub.class1.client.ca.crt et ajoutez les 2 derniers au premier. Le fichier ca.crt doit contenir dans l’ordre le certificat CA Client intermédiaire, le certificat CA Serveur intermédiaire et le certificat CA. Sauvegardez le nouveau fichier ca.crt qui vous servira sur les 2 plateformes, PC et iPad

- Pour le fichier pc-config.ovpn utilisé sur le PC, voir un exemple ici

- Pour le fichier config.ovpn utilisé sur l’iPad, voir un exemple ici

- Dans ces fichiers de configuration, utilisation du sous-domaine cloud.monsite.com pour se connecter au serveur, du port de connexion TCP 443 et du paramètre tls-remote pour vérifier le Nom Commun du certificat serveur (monsite.com)

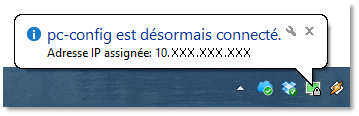

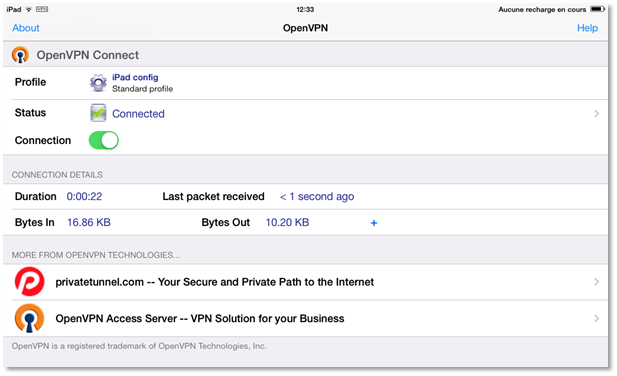

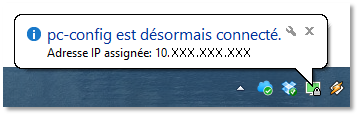

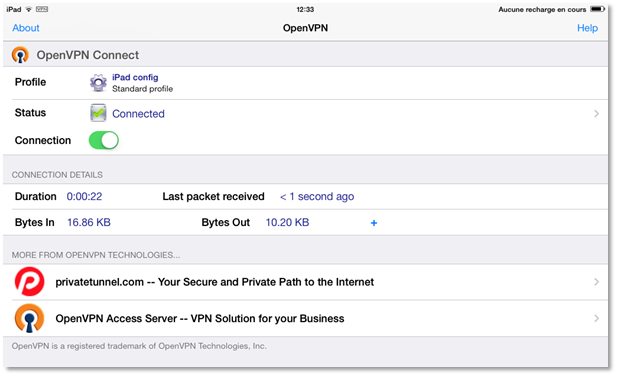

Et vous voilà connecté au serveur OpenVPN du NAS Synology en utilisant les certificats StartSSL !

Certificats auto-signés

Création des certificats CA et Server

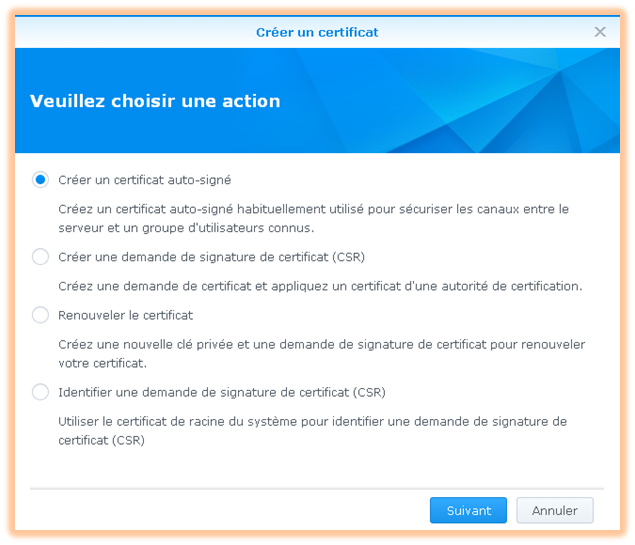

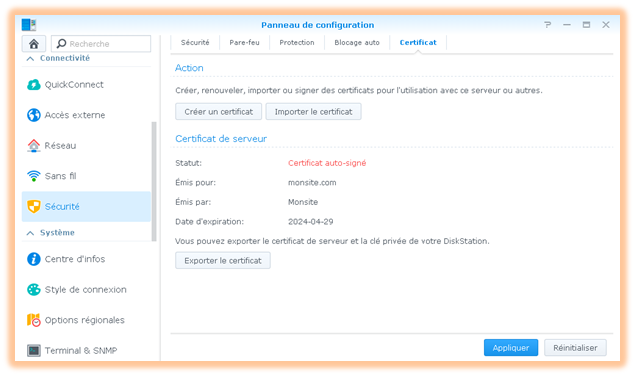

Pour créer les certificats auto-signés, rendez-vous sur le Panneau de Configuration du DSM, Sécurité puis Certificat.

Cliquez sur le bouton Créer un certificat, choisissez Créer un certificat auto-signé puis cliquez sur le bouton Suivant :

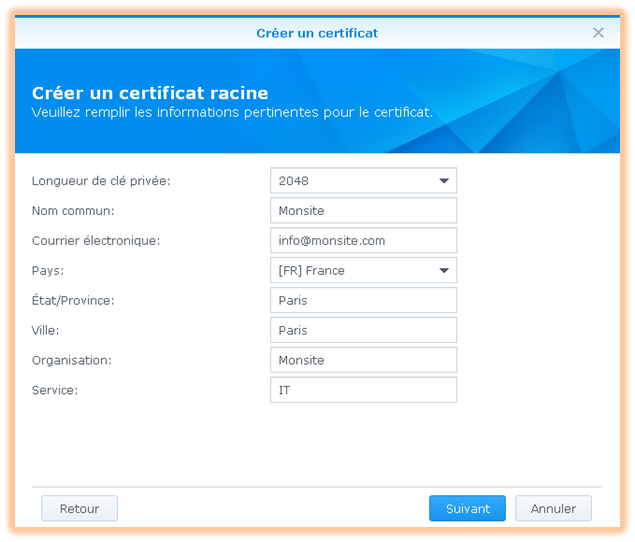

On commence par créer le certificat du CA, l’Autorité de Certification. Les 2 premiers champs sont importants : la longueur de la clé privée (2048 bits) et le Nom Commun ou CN (Common Name).

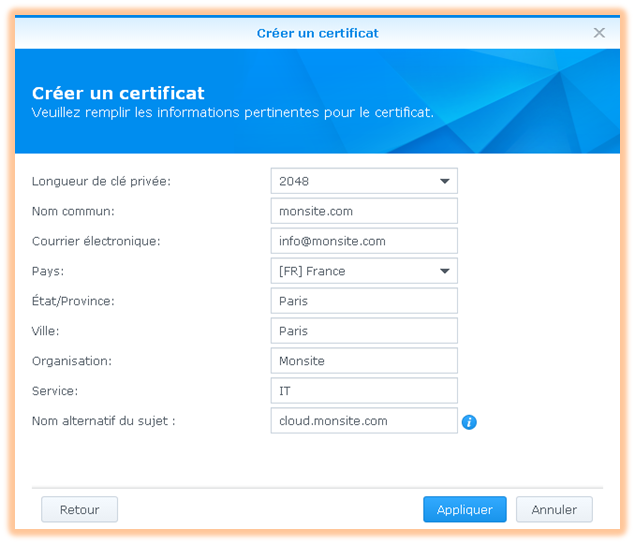

On continue avec la création du certificat du serveur. 3 champs sont importants : la longueur de la clé privée (2048 bits), le CN (le nom du domaine) et le « nom alternatif » (le sous-domaine que vous allez utiliser).

C’est le même domaine et sous-domaine que vous aviez déclaré lors de la création du certificat du serveur StartSSL :

Cliquez sur Appliquer pour créer le certificat auto-signé.

Exporter les certificats CA et Serveur

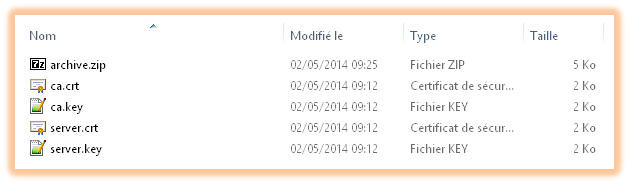

Dans le menu Sécurité/Certificat, cliquez sur le bouton Exporter le certificat pour récupérer un fichier zippé, archive.zip

Dézippez l’archive et les fichiers ainsi récupérés sont les suivants :

- ca.crt : le fichier de l’Autorité de Certification auto-signé

- ca.key : la clé privée du CA qui sert à signer tous les certificats client et serveur. C’est la clé la plus sensible de la PKI que nous ne conserverons pas sur le NAS

- server.crt : le certificat serveur signé par le CA du NAS comprenant sa clé publique

- server.key : la clé privée du serveur

Importer les certificats dans XCA

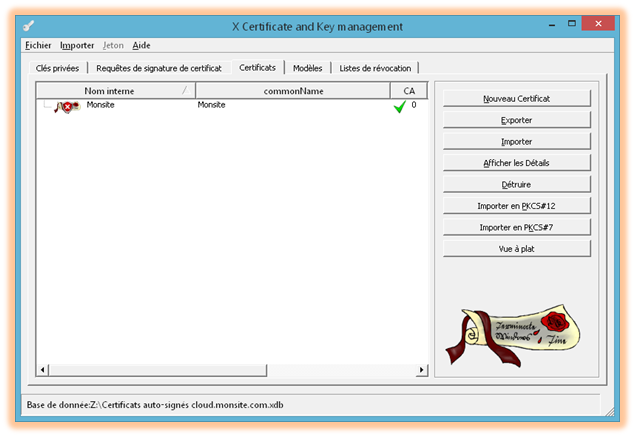

Créez une nouvelle base de données avec le logiciel XCA que vous appellerez Certificats auto-signés cloud.monsite.com.xdb.

Cliquez sur le bouton Importer et sélectionnez le certificat du CA, le fichier ca.crt :

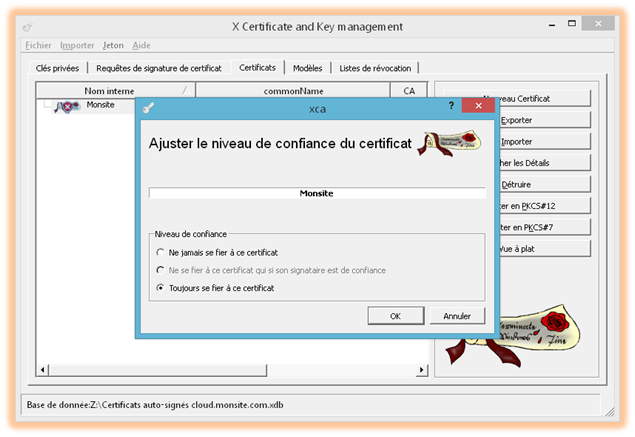

XCA n’ayant pas créé lui-même ces certificats, il leur attribue un niveau de confiance faible. Pour corriger ce point, click droit sur le CA et choisissez Toujours se fier à ce certificat puis OK :

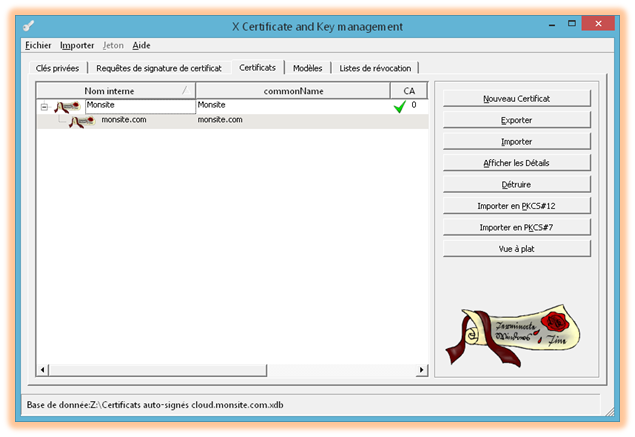

Cliquez de nouveau sur le bouton Importer et sélectionnez le certificat du serveur, le fichier server.crt :

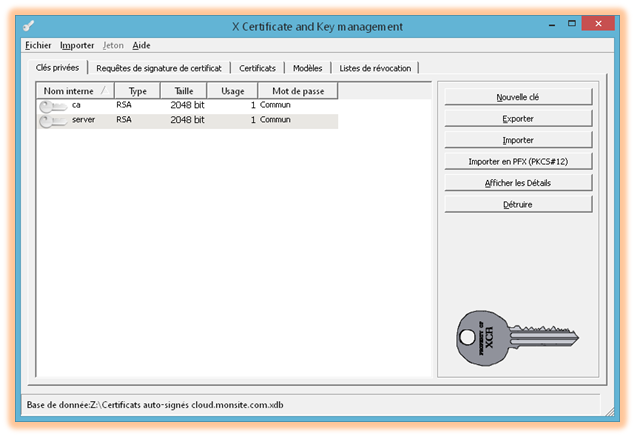

Cliquez sur l’onglet Clés privées et importez les clés privées du CA et du serveur, ca.key et server.key :

Création du certificat Client

Dans l’onglet Certificats de l’outil XCA, cliquez sur le bouton Nouveau Certificat.

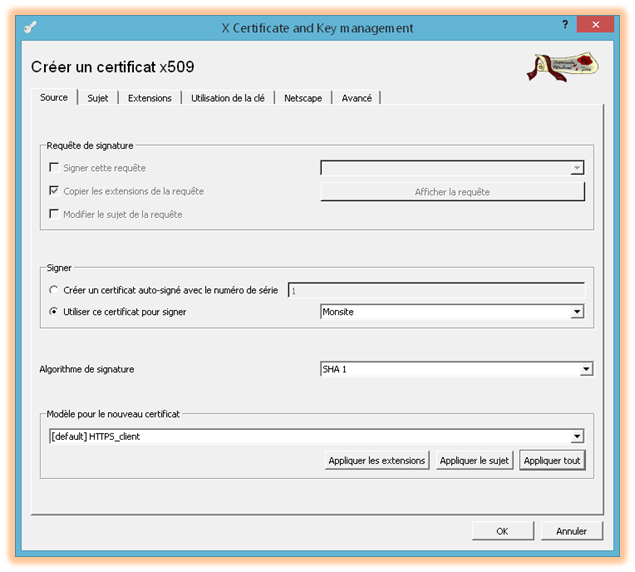

Dans l’onglet Source, choisissez les valeurs suivantes puis cliquez sur le bouton Appliquer tout :

- Utiliser ce certificat pour signer = Monsite, le certificat CA

- Algorithme de signature = SHA1

- Modèle pour le nouveau certificat = HTTPS_client

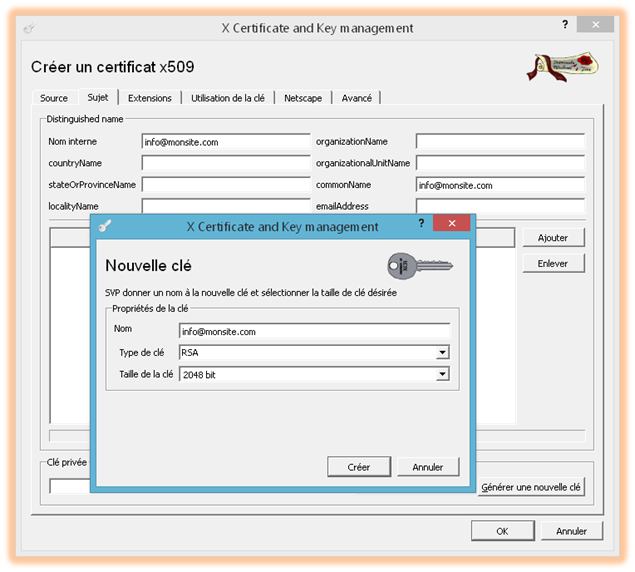

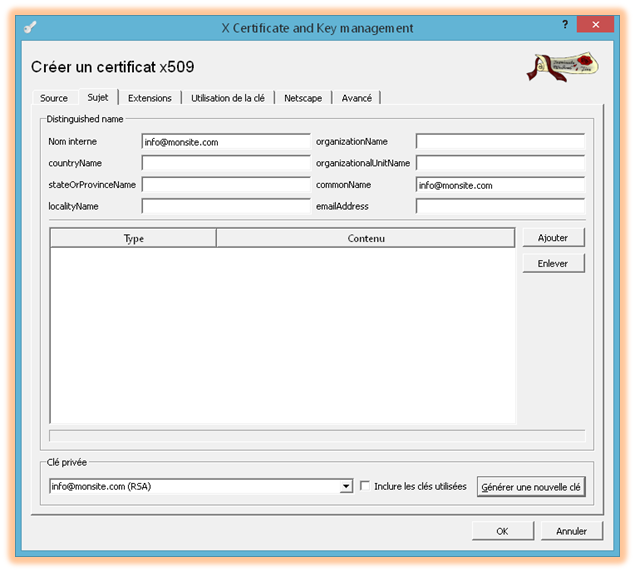

Dans l’onglet Sujet, entrez les détails du certificat, Common Name et Nom interne ([email protected]) et cliquez sur le bouton Générer une nouvelle clé pour créer une nouvelle clé privée.

Laissez le Type de clé avec la valeur RSA, sélectionnez la Taille de la clé à 2048 bits et cliquez sur le bouton Créer :

Vous obtenez alors un message vous indiquant que la clé privée RSA du certificat « [email protected] » a été créée avec succès :

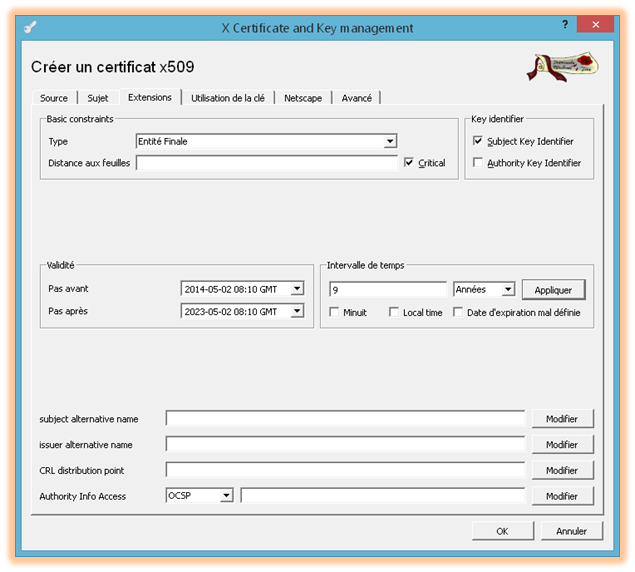

Dans l’onglet Extensions, spécifiez la durée de validité du certificat : 9 + Années puis cliquez sur le bouton Appliquer :

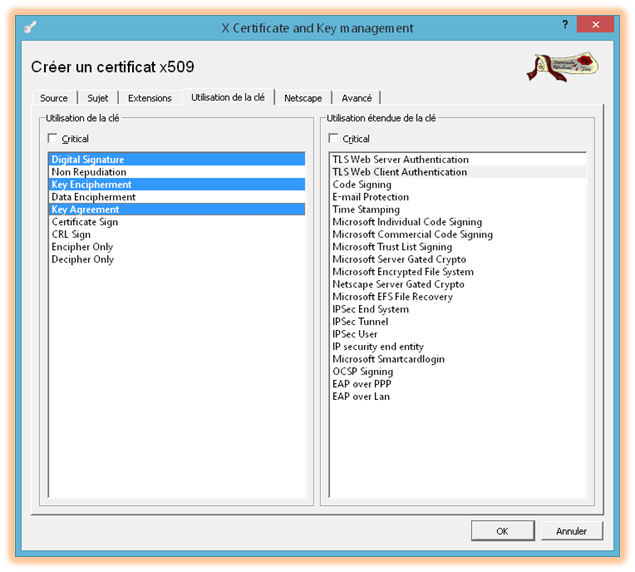

Dans l’onglet Utilisation de la clé, sélectionnez Digital Signature, Key Encipherment, Key Agreement et TLS Web Client Authentification :

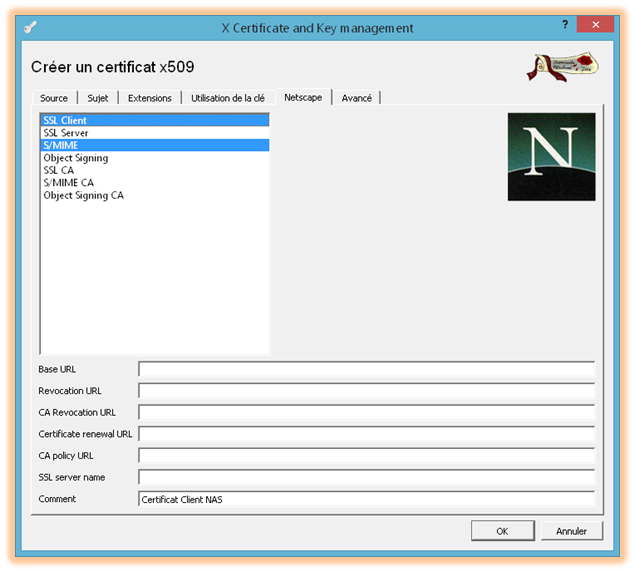

Dans l’onglet Netscape, sélectionnez SSL Client, S/MIME et saisissez dans le commentaire Certificat Client NAS :

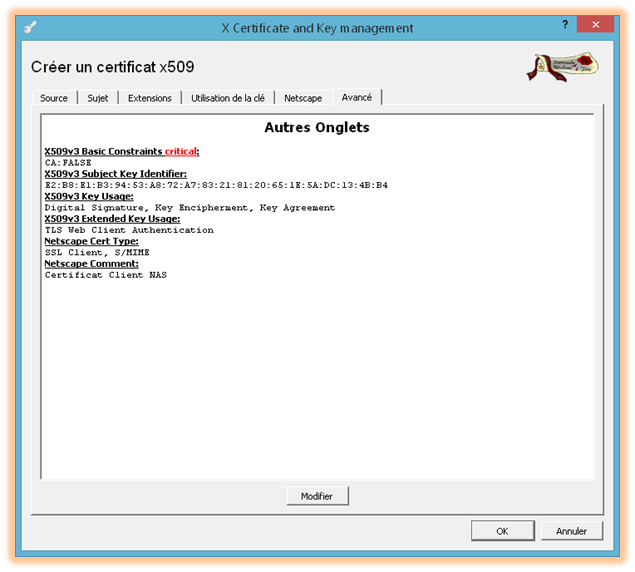

Dans l’onglet Avancé, vous pouvez valider vos paramètres et cliquez sur le bouton OK pour créer le certificat du client OpenVPN :

Exporter le certificat Client

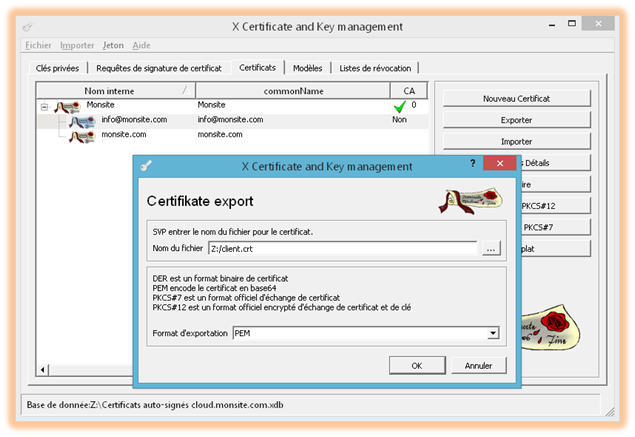

Dans l’onglet Certificats, sélectionnez le certificat Client et cliquez sur le bouton Exporter. Nommez le fichier à exporter « client.crt » :

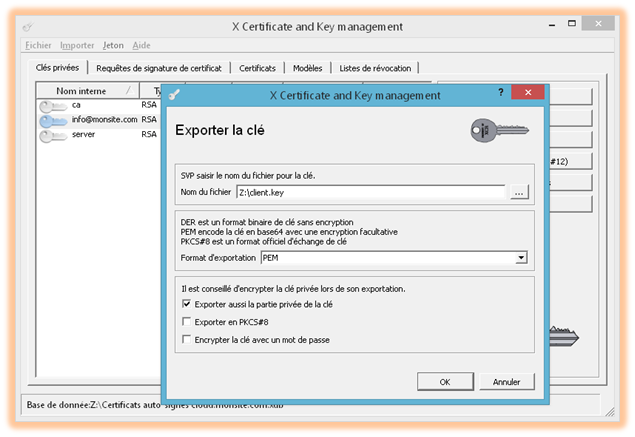

Pour exporter la clé privée, rendez-vous dans l’onglet Clés privées, sélectionnez la clé client et cliquez sur le bouton Exporter. Nommez le fichier à exporter « client.key » :

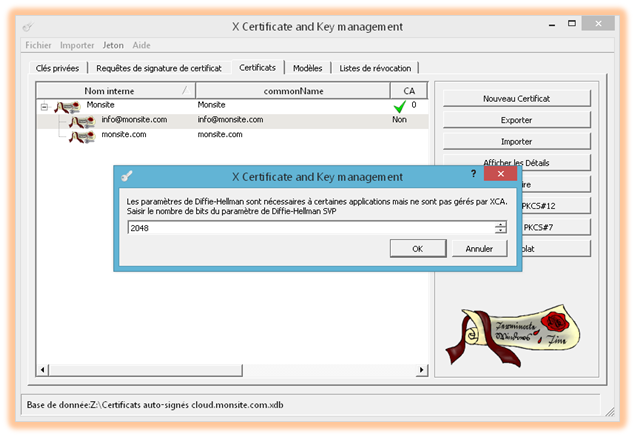

Dans le menu Fichier, Générer le paramètre DH, créez le paramètre DH en 2048 bits :

openvpn --genkey --secret ta.key

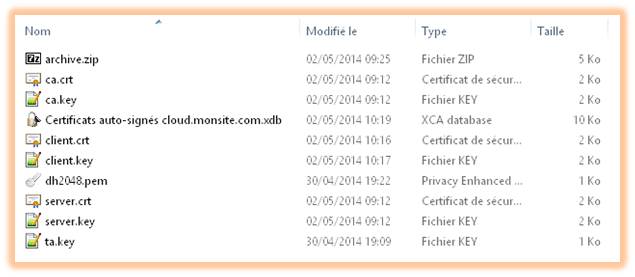

Nous voilà en possession de l’ensemble de la PKI. Les fichiers utiles pour la suite :

- ca.crt : le fichier de l’Autorité de Certification auto-signé. Il sera utilisé comme certificat CA pour le client OpenVPN et installé dans votre magasin de certificats sur votre équipement pour approuver votre site Web sécurisé (HTTPS)

- client.crt : le certificat client signé par le CA du NAS et comprenant sa clé publique

- client.key : la clé privée du client

- dh2048.pem : le paramètre DH

- server.crt : le certificat serveur signé par le CA du NAS et comprenant sa clé publique

- server.key : la clé privée du serveur

- ta.key : la clé d’authentification SSL/TLS

Importer le CA sur PC

Pour que votre site Web soit sécurisé, il faut importer le Certificat du CA dans le magasin de certificats sur chaque machine contrairement au CA de StartSSL qui est une autorité de certification racine présente par défaut dans le magasin de certificats et reconnue par tous les navigateurs.

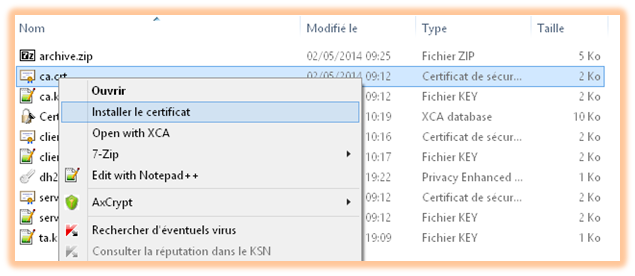

Pour installer le CA du NAS, click droit sur le fichier ca.crt et choisissez Installer le certificat :

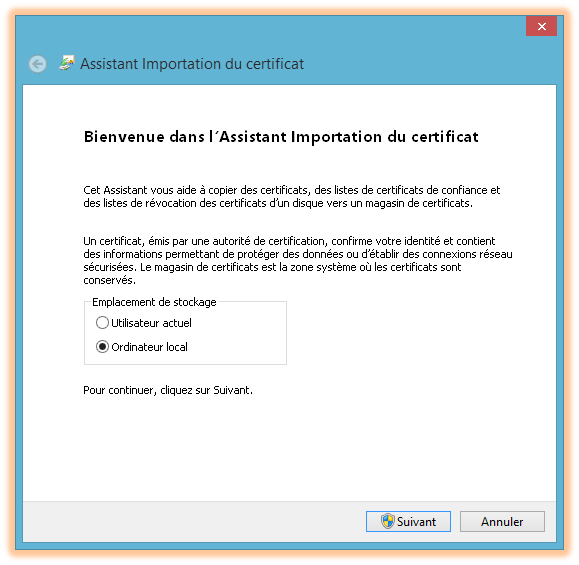

Choisissez Ordinateur local puis cliquez sur le bouton Suivant :

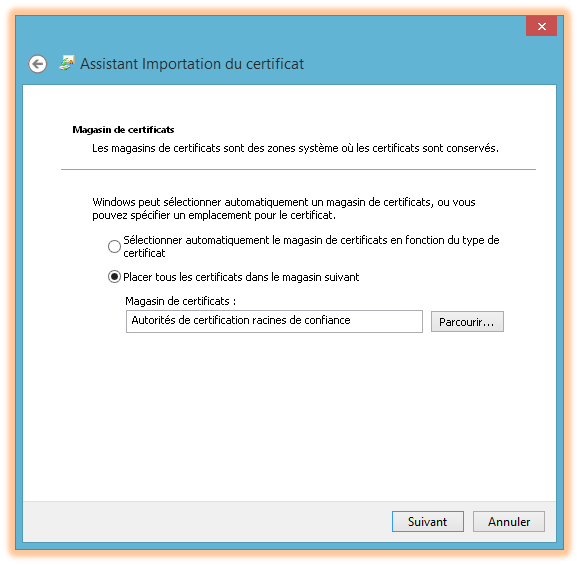

Choisissez Placer tous les certificats dans le magasin suivant puis cliquez sur le bouton Parcourir et sélectionnez le magasin Autorités de certification racines de confiance :

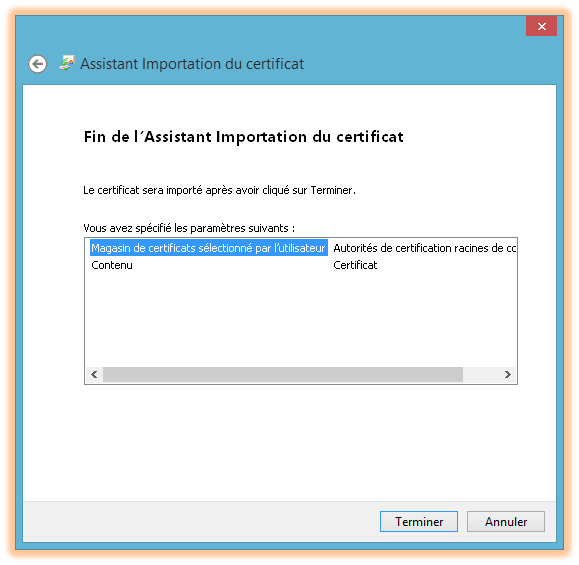

Confirmez vos choix :

Le certificat est ajouté au magasin.

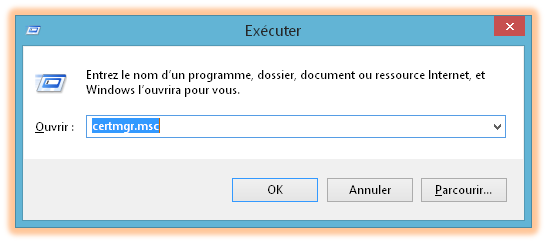

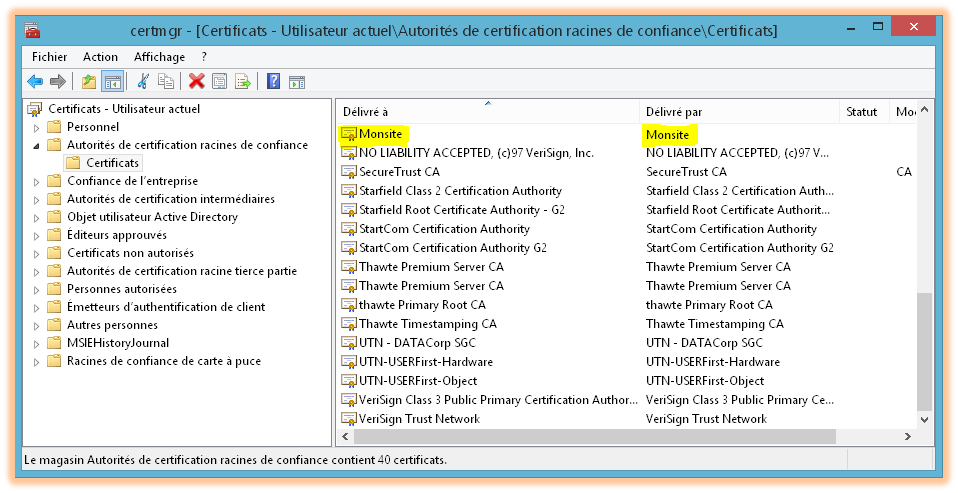

Pour vérifier, appuyez simultanément sur les touches  + R, saisissez la commande certmgr.msc et validez :

+ R, saisissez la commande certmgr.msc et validez :

Le certificat CA du NAS est présent dans le magasin de certificats Autorités de certification racines de confiance :

La navigation sécurisée est maintenant possible avec une autorité de certification reconnue uniquement par votre ordinateur.

Par exemple, accès à l’Audio Station du NAS Synology en HTTPS :

Importer le CA sur iPad

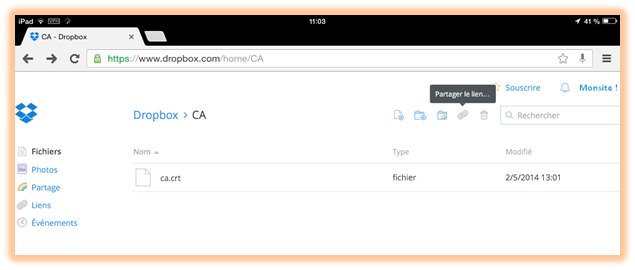

Pour que votre site Web soit sécurisé, il faut importer le Certificat du CA sur l’iPad.

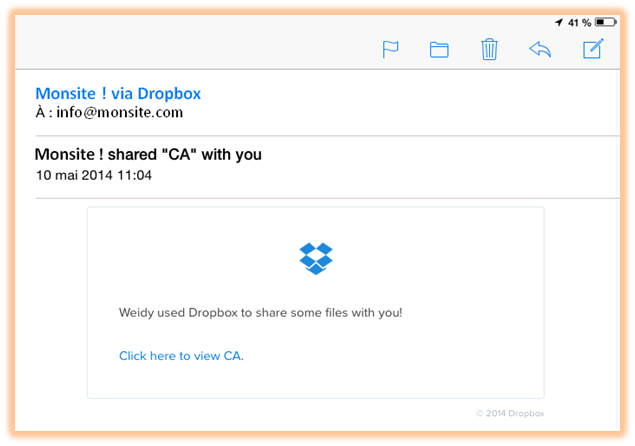

Vous pouvez l’envoyer par email sinon pour sécuriser un peu plus la procédure et si vous avez un compte Dropbox, copiez temporairement le fichier sur votre dossier Dropbox que vous supprimerez une fois l’opération terminée :

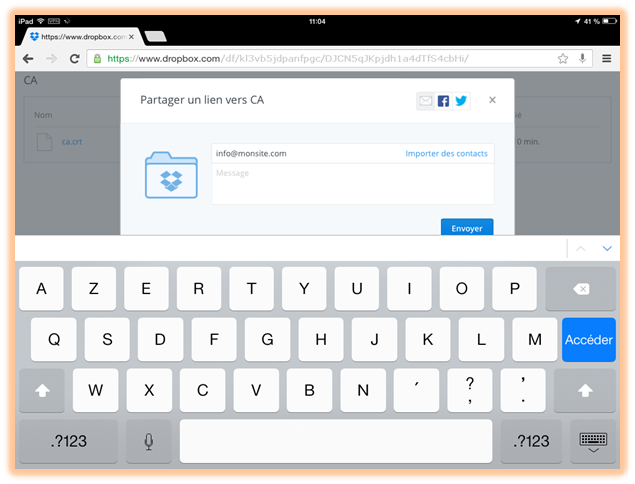

Partager-le en vous envoyant un email sur l’iPad :

Lorsque vous recevez l’email, appuyez sur le lien :

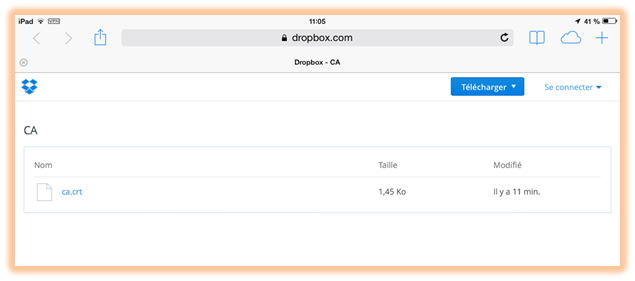

Appuyez sur le lien ca.crt :

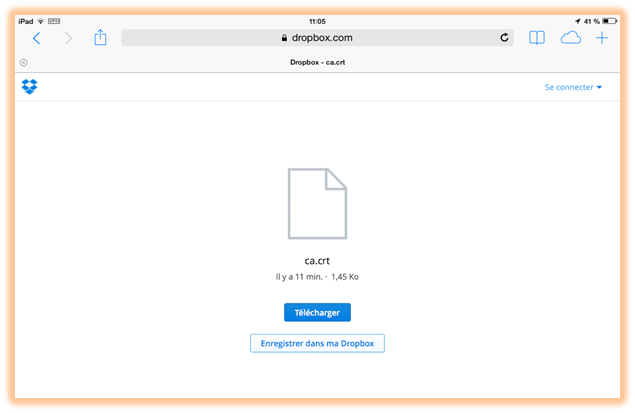

Appuyez sur Télécharger :

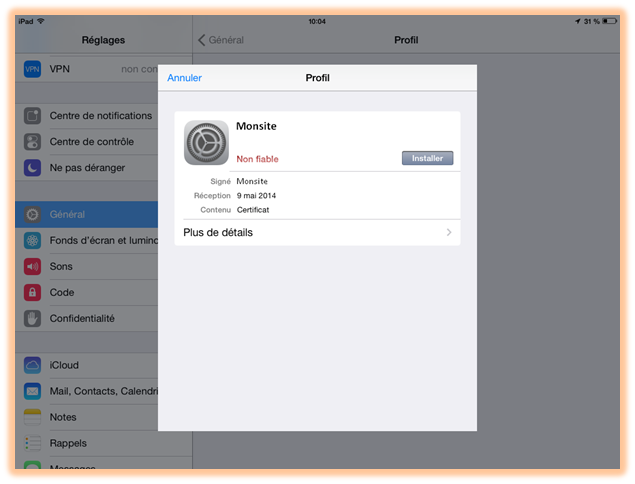

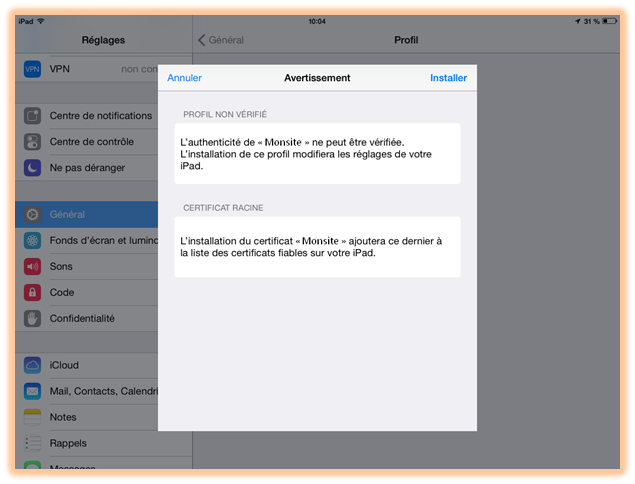

L’iPad vous propose d’installer le certificat. Appuyez sur le bouton Installer :

Continuez en appuyant sur Installer et en saisissant le code de verrouillage de l’iPad :

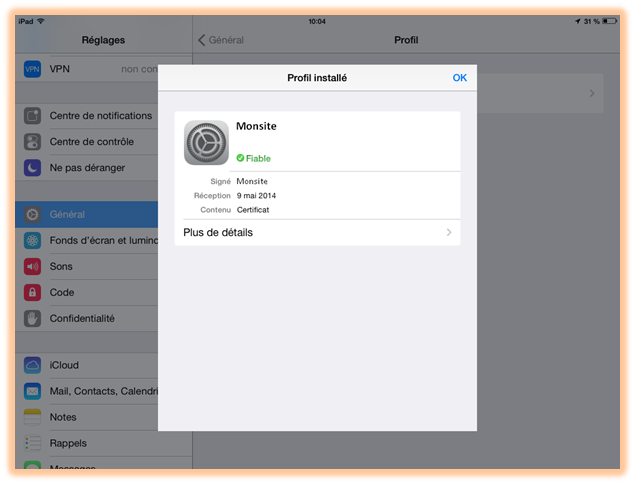

Le certificat est installé :

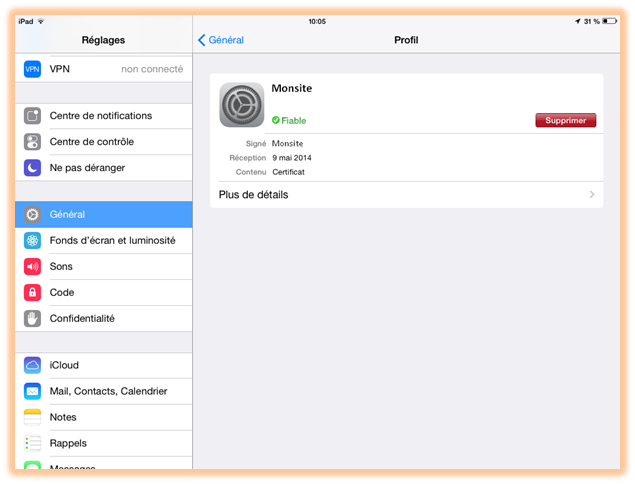

Vous pouvez le retrouver dans le menu Réglages, Général, Profil :

La navigation sécurisée est maintenant possible avec une autorité de certification reconnue uniquement par votre iPad.

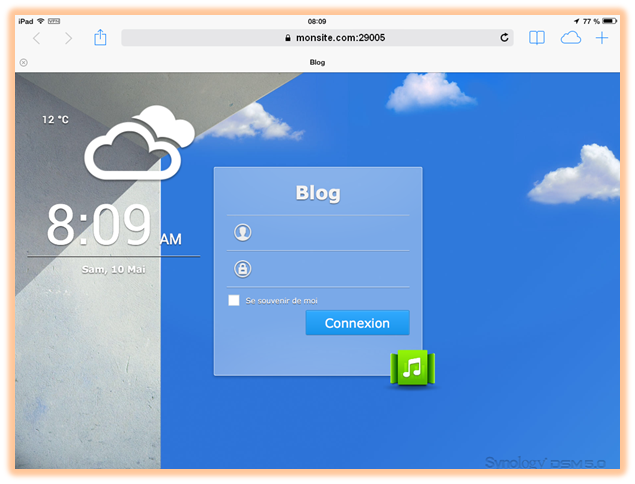

Par exemple avec le navigateur Safari de l’iPad :

Par contre Google Chrome ne reconnait pas le certificat :

Serveur OpenVPN

Une fois les certificats créés sur le NAS, un simple reboot du DSM suffira à copier les certificats dans les dossiers OpenVPN du NAS.

Il faut bien entendu au préalable que le package VPN Server soit installé.

Après le reboot, vous pouvez vérifier dans le dossier /usr/syno/etc/packages/VPNCenter/openvpn/keys la présence des fichiers suivants :

- ca.crt

- server.crt

- server.key

Nous allons maintenant copier le reste des fichiers de la PKI sur le NAS mais avant de débuter, désactivez le serveur en décochant la case Activer le serveur OpenVPN.

Reste à copier le fichier ta.key, sauf si vous l’avez créé lors de la finalisation de la PKI directement sur le serveur et non sur le PC :

- Copiez à l’aide de l’Explorateur Windows le fichier ta.key à la racine de votre dossier partagé sur le NAS

- En mode console rendez-vous dans le dossier /usr/syno/etc/packages/VPNCenter/openvpn/keys et saisissez la commande suivante :

cp /volume1/Nom_de_votre_dossier_partagé/ta.key .

- Changez les droits de tous les fichiers du dossier keys avec la commande suivante :

chmod 600 *

Dans le dossier /var/packages/VPNCenter/target/etc/openvpn/keys ou /volume1/@appstore/VPNCenter/etc/openvpn/keys, copiez les fichiers suivant avec la même méthode que précédemment :

- ta.key

- dh2048.pem

- Changez les droits de ces 2 fichiers avec la commande suivante :

chmod 600 *

Dans les dossiers /usr/syno/etc/packages/VPNCenter/openvpn et /var/packages/VPNCenter/target/etc/openvpn, éditez les fichiers suivants :

- openvpn.conf avec un exemple ici – utilisation du port de connexion TCP 443, du paramètre ns-cert-type pour vérifier le type de certificat présenté par le client et vérification de l’authenticité des certificats (paramètre client-cert-not-required inactif)

- server.conf pour le multi-client avec un exemple ici – utilisation du port TCP 443

- Changez les droits de ces 2 fichiers avec la commande suivante :

chmod 600 *

- Concernant l’utilisation du port TCP 443, voir la réserve indiquée dans l’article suivant concernant la mise en œuvre d’OpenVPN sur le NAS Synology

Une fois les copies de fichiers terminées, rendez-vous sur le serveur VPN du NAS et réactivez le serveur en cochant la case Activer le serveur OpenVPN :

Client OpenVPN

Pour le client OpenVPN, je vous renvoie vers le chapitre correspondant dans l’article Sécuriser l’Accès au NAS Synology avec OpenVPN :

Les modifications par rapport à cet article concernent les fichiers de configuration qui sont différents (attention, différents aussi des fichiers de conf du chapitre précédent concernant les certificats StartSSL) :

- Pour le fichier pc-config.ovpn utilisé sur le PC, voir un exemple ici

- Pour le fichier config.ovpn utilisé sur l’iPad, voir un exemple ici

- Dans ces fichiers de configuration, utilisation du sous-domaine cloud.monsite.com pour se connecter au serveur, du port de connexion TCP 443, du paramètre tls-remote pour vérifier le Nom Commun du certificat serveur (monsite.com) et du paramètre ns-cert-type pour vérifier le type de certificat présenté par le serveur

Et vous voilà connecté au serveur OpenVPN du NAS Synology en utilisant les certificats auto-signés du NAS !

Conclusion

Les avantages et inconvénients des 2 solutions :

Certificats StartSSL

- Avantages :

- Autorité de Certification racine (CA) reconnue, tous les navigateurs approuveront votre site Web sécurisé

- L’utilisation de la seconde méthode de création du certificat serveur sécurise un peu plus l’accès au NAS

- Inconvénients :

- N’importe quel client possédant un certificat StartSSL peut potentiellement se connecter à votre serveur OpenVPN puisque que le CA StartSSL installé sur le NAS va l’approuver. Heureusement, il existe d’autres mécanismes de contrôle comme la clé d’authentification SSL/TLS partagée, le Common Name et le login/mdp

- Le « tuning » de la configuration OpenVPN n’est pas évidente et dépend des clients OpenVPN dont les versions ne semblent pas identiques sur toutes les plateformes et qui réagissent différemment

Certificats NAS auto-signés

- Avantages :

- Le certificat CA étant connu que de vous seul, ainsi que sa clé privée, il y a peu de chances de retrouver un certificat client dans la nature surtout si vous protégez bien votre exemplaire J Pour les puristes, supprimez la clé privée du CA (ca.key) dans le dossier suivant du NAS : /usr/syno/etc/ssl/ssl.key/ pour augmenter le niveau de sécurité

- Inconvénients :

- Le certificat du CA étant auto-signé, pour obtenir le « cadenas vert » dans votre navigateur, signe que le site est approuvé par un organisme tiers (en l’occurrence votre NAS dans ce cas), il faudra importer manuellement le certificat sur chaque ordinateur. Mais si vous ne faites pas cette manipulation et que le cadenas barré rouge s’affiche, le site n’est certes pas approuvé mais la connexion est bien chiffrée

- Sous iPad, le navigateur Safari reconnait bien le certificat du CA mais pas le navigateur Google Chrome. Je n’ai pas réussi à régler ce pb malgré mes recherches…

En résumé, la solution StartSSL se prête mieux à une utilisation de type « PME » avec de nombreux clients qui se connectent sur le site Web sécurisé du NAS en priorité.

Et la solution auto-signée est mieux adaptée à une utilisation privée avec très peu d’utilisateurs.

Droit d’auteur de l’image à la une : pariwatlp / 123RF Banque d’images

Bonjour, ce sujet est tres interessant.

Avez vous prévu une mise à jour de celui ou les infos sont toujours valides ?

Cordialement

Merci pour cet article, je m’y retrouve un peu mieux dans ces histoires de certificats.

Pour information il est tout à fait possible d’utiliser le port 443 sur OpenVPN et également utiliser ce même port pour d’autre applications (https de Photostation par exemple)

Pour ce faire, il suffit d’utiliser le paramètre part-share dans le fichier de configuration d’OpenVPN :

1- Configurer OpenVPN pour fonctionner sur le port 1194 en protocole TCP

2- Sur le routeur, router le port 443 externe vers le port 1194 en TCP sur l’IP du NAS.

3- Editer le fichier de config : /usr/syno/etc/packages/VPNCenter/openvpn/openvpn.conf

4- Ajouter l’entrée suivante en fin de fichier : port-share 127.0.0.1 443

Que se passe-t-il ?

Le port 443 TCP venant d’internet est routé vers le port 1194 du NAS, OpenVPN redirige ce port vers le 443 (de Photostation par ex.) si il ne trouve pas de trame correspondant à son service.

Et tout le monde est content ! 😉

Bonjour,

Oui en effet le port-share est une solution encore plus rapide en mettre en oeuvre mais je trouve que ça fait jouer un rôle trop important à OpenVPN (proxy pour les sites Web).

J’ai préféré dans le nouvel article (https://www.lamaisonbleue.net/nas-synology-certificats-v2) rester sur SSLH et confier ce rôle de proxy à une application tierce indépendante des services HTTP et OpenVPN.

Bonjour,

j’ai aquis un NAS Syno il y a quelques mois maintenant et votre blog est une des meilleurs sources d’inspiration du web, car très didactique.

Les notions sont bien comprises et l’on peut ensuite aller plus loin.

J’allais m’atteler à la création d’un certificat auto-signé, ce qui me paraissait être la mailleurs solution pour mon cas, mais je vais finalement attendre votre prochain article.

Bon courage pour la finalisation de la rédaction,

Wil’

Bonjour,

Un grand merci pour ce tuto, très bien expliqué

J’ai utilisé la méthode des certificat auto-signé pour faire mon VPN,

J’arrive bien à me connecter depuis les client OpenVPN de mes PC, mais impossible de se connecter via IOS. (8.4)

Faut-il modifier le fichier de config ? (votre fichier exemple config et pc-config est le meme pour pc et ios)

Dans le log de connexion IOS: j’ai plusieurs option inutilisé es-ce normal ?:

UNUSED OPTIONS

1 [tls-client]

4 [auth-nocache]

10 [pull]

12 [script-security]

13 [persist-key]

14 [persist-tun]

15 [resolv-retry] [infinite]

25 [verb] [3]

Erreur : CONNEXION_TIMEOUT [ERR]

Dans l’attente de votre retour

Merci

Bonjour,

Il faudrait que je refasse des tests car il y a eu quelques nouvelles versions du DSM et du serveur VPN depuis la publication de cet article.

Pour info, je suis en train de finaliser un nouvel article où je m’appuie sur la PKI StartSSL pour à la fois le SSL des sites Web du NAS (HTTPS) et de l’application OpenVPN avec une méthode plus simple et plus sécurisée.

L’avantage du certificat StartSSL est que le ca.crt est déjà dans le magasin des appareils et vous êtes sécurisés n’importe où.

Je vous fais signe dès que l’article est publié.

Excellent article, très bien détaillé