Dans l’article précédent, on a vu comment utiliser les certificats client StartSSL avec OpenVPN, on va voir comment utiliser ces mêmes certificats pour signer et chiffrer ses emails avec Outlook.

Pourquoi signer et chiffrer ses emails ? Aujourd’hui vos mails circulent en clair chez votre fournisseur d’accès Internet, votre hébergeur et sur tous les serveurs relais de messagerie qu’ils vont traverser ce qui entraîne au moins 3 types de risque :

- Perte de confidentialité : vos mails peuvent être facilement lus par des tierces personnes (FAI..)

- Perte d’intégrité : vos mails peuvent être interceptés, modifiés puis renvoyés à vos correspondants

- Usurpation d’identité : une personne peut créer un mail et usurper votre identité en se faisant passer pour vous auprès de vos correspondants

La cryptographie permet de répondre à ces 3 risques, confidentialité, intégrité et authentification, grâce à deux méthodes de chiffrement : symétrique et asymétrique.

Dans le domaine de la messagerie, c’est la cryptologie asymétrique, dite aussi chiffrement à clés publiques, qui est utilisée avec principalement 2 standards : OpenPGP et S/MIME.

S/MIME utilise une PKI qui est délivrée par un tiers de confiance comme StartSSL qui valide l’authenticité des clés publiques au format X509 signées par l’autorité de certification (CA) de la PKI. S/MIME et la PKI sont devenus des standards utilisés par les grandes entreprises et présents nativement dans tous les logiciels de messagerie comme Outlook ou l’application de messagerie gratuite Thunderbird. La PKI est un service payant fournie par un prestataire de service d’identité mais peut être aussi gérée au sein de l’entreprise. Néanmoins, il existe des offres de PKI gratuite comme celle de StartSSL qui propose des certificats client S/MIME X509 (les mêmes que ceux utilisés dans l’article OpenVPN) qui peuvent suffire pour une utilisation individuelle.

Contrairement à S/MIME, les clés publiques OpenPGP ne sont pas signées par un CA mais par les autres utilisateurs dans un « Web Of Trust » décentralisé. Il n’y a donc pas de PKI car c’est l’utilisateur qui va créer son propre certificat à clé publique et sa clé privée. L’implémentation du standard OpenPGP se fait via différents logiciels libres en fonction de l’OS : GnuPG sous Linux et sa déclinaison sous Windows, GPG4Win, qui s’intègrent dans les logiciels de messagerie comme Outlook ou l’application de messagerie gratuite Thunderbird via le plugin Enigmail. OpenPGP convient mieux pour une utilisation individuelle car il fonctionne avec des logiciels libres (GPG4Win, Thunderbird) et n’utilise pas de PKI.

Cryptologie asymétrique

La cryptologie asymétrique utilise une paire de clés (bi-clés) : clé publique et clé privée qui sont liées entre elles par des mécanismes cryptologiques.

Dans le cadre d’une PKI, l’utilisateur fait une demande auprès de l’autorité d’enregistrement pour obtenir un certificat X509 ou certificat à clé publique. Celle-ci génère les bi-clés (clé publique et clé privée), envoie la clé privée au client, qui peut aussi l’avoir créé lui-même suite à une demande de signature de certificat ou CSR, applique une procédure et des critères définis par l’autorité de certification (CA) qui certifie la clé publique et appose sa signature sur le certificat. Le certificat X509 contient donc des informations sur l’identité de l’utilisateur et du CA, l’utilisation possible du certificat (authentification, S/MIME…) et la clé publique elle-même.

Dans un cadre OpenPGP, nous avons également une paire de clés, publique et privée, générées par l’utilisateur. Le certificat OpenPGP ou certificat à clé publique va contenir la clé publique elle-même mais aussi des informations sur l’identité de l’utilisateur, l’utilisation possible du certificat, voire une ou plusieurs signatures d’utilisateurs qui authentifient le certificat. En effet, la gestion des clés (certificats) change ici sensiblement : chacun a son réseau de confiance (Web of Trust) et gère ses clés et les clés publiques de ses contacts. Il n’y a plus de notion de tiers de confiance, il n’y a plus besoin d’une infrastructure souvent coûteuse et l’utilisateur est indépendant.

Il existe plusieurs formats de certificat en fonction du standard et des clés que l’on souhaite inclure :

- PCKS#12 : définit un format de fichier chiffré utilisé pour stocker la clé privée et le certificat à clé publique X509 et protégé par mot de passe symétrique (fichier au format .p12 ou .pfx)

- PCKS#7 ou CER : sont des formats de fichier chiffrés contenant le certificat à clé publique X509 (fichier au format .p7b ou .cer)

- GPG : est un format de fichier chiffré contenant la clé privée et le certificat à clé publique OpenPGP, fichier non protégé par un mot de passe (fichier au format .gpg)

- ASC : est un format de fichier chiffré contenant le certificat à clé publique OpenPGP (fichier au format .asc)

Les certificats X509 et OpenPGP servent à signer et chiffrer les emails. La signature numérique permet non seulement de garantir l’origine de l’email mais aussi de le protéger de toute modification non autorisée, garantissant ainsi son intégrité auprès du destinataire de l’email. Le chiffrement assure la confidentialité du message et protège toute information sensible contre le vol.

En résumé la signature et le chiffrement des emails couvrent les risques suivants :

- Confidentialité : les informations échangées deviennent illisibles, cette fonction est assurée par le chiffrement

- Intégrité : l’information n’a pas subi de modification, cette fonction est assurée par le chiffrement

- Authentification : identification de l’origine de l’information, cette fonction est assurée par la signature

- Non-répudiation : l’émetteur des données ne pourra pas nier être à l’origine du message et le destinataire l’avoir reçu, cette fonction est assurée par la signature et le chiffrement

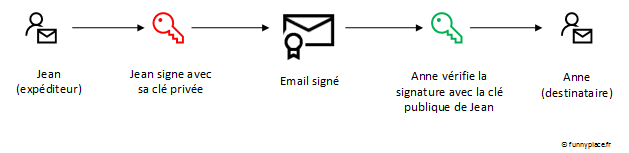

En cryptologie asymétrique, le mécanisme de signature est le suivant :

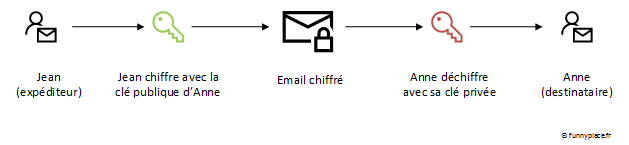

Le chiffrement :

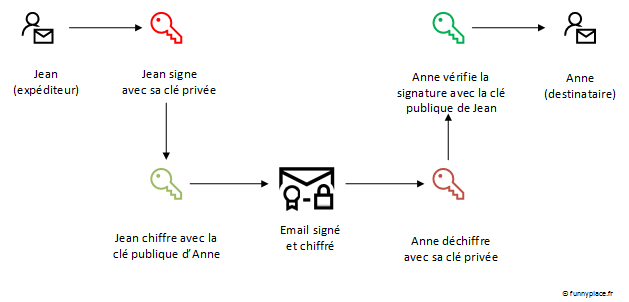

La signature et le chiffrement :

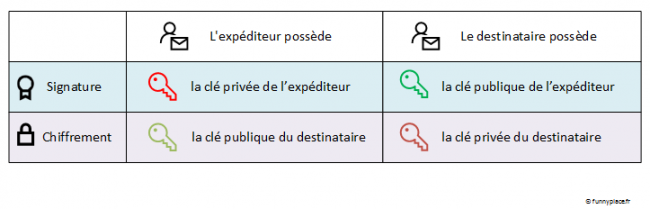

Ce tableau résume les principes de base à retenir :

En résumé, votre clé privée permet de signer les messages que vous envoyez et de déchiffrer les messages qu’on vous envoie.

Votre clé publique permet au destinataire de vérifier votre signature et vous envoyer un message chiffré.

La clé publique doit être transmisse à tous vos correspondants, par contre la clé privée qui vous identifie et déchiffre les messages est à conserver en toute sécurité, notamment la clé privée OpenPGP qui n’est pas protégée par un mot de passe.

Les versions des logiciels utilisées dans cet article :

- Outlook 2013 et 2016

- GPG4Win 2.3.3

Outlook et certificats X509

Certificat X509

Inscription à StartSSL

Pensez à déclarer chez votre hébergeur (OVH, 1&1…) le domaine pour lequel vous allez utiliser un service mail avant de vous inscrire sur le site StartSSL et créer gratuitement un certificat X509 ou « client S/MINE » dans le vocabulaire de StartSSL.

A notez que vous pouvez très bien utiliser une adresse Gmail, Hotmail ou Yahoo pour vous inscrire et continuer avec d’autres adresses Gmail pour déclarer vos utilisateurs.

Dans notre exemple, le domaine monsite.com a été déclaré chez un hébergeur et servira pour le service mail à sécuriser.

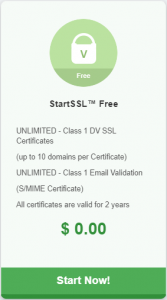

Sur le site de StartSSL, cliquez sur le bouton Start Now (StartSSL Free) :

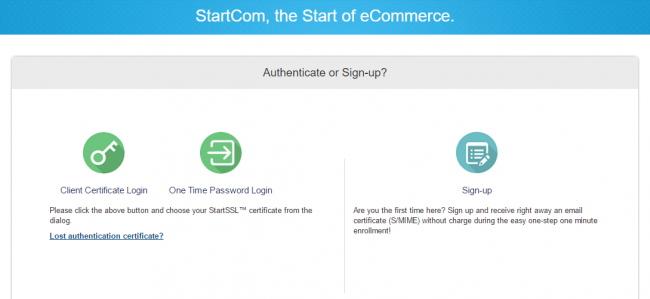

Puis cliquez sur Sign-up :

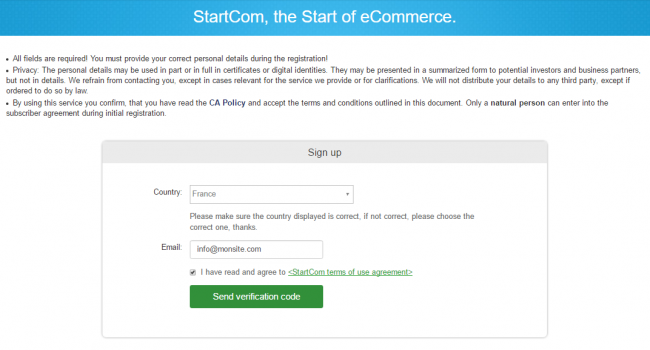

Complétez le formulaire suivant puis cliquez sur Send verification code :

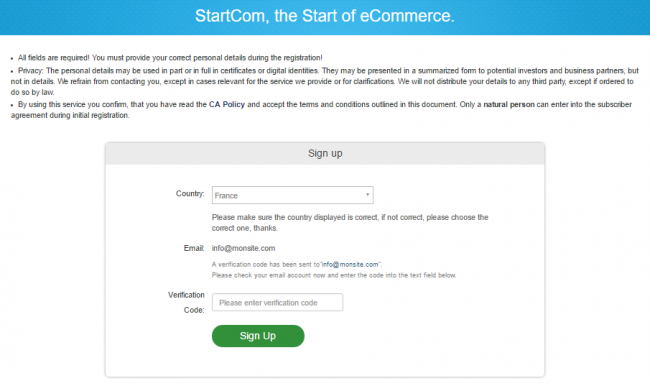

Finalisez la création de votre compte en saisissant le code envoyé par email :

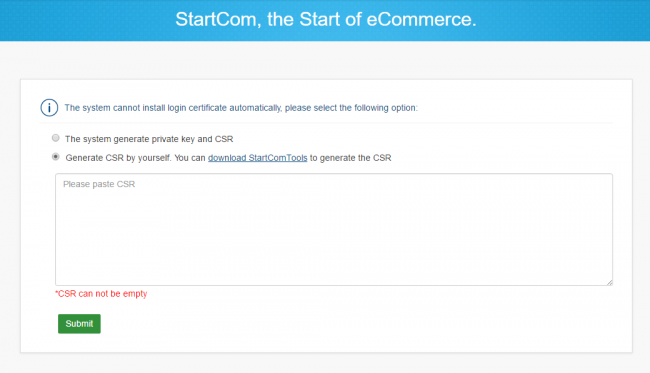

StartSSL vous demande alors une signature de certificat (CSR). Vous pouvez soit laisser StartSSL la générer automatiquement soit la créer vous-même. Pour une question de sécurité, c’est mieux de maîtriser soi-même les clés privées. Nous allons donc créer un fichier CSR et une clé privée :

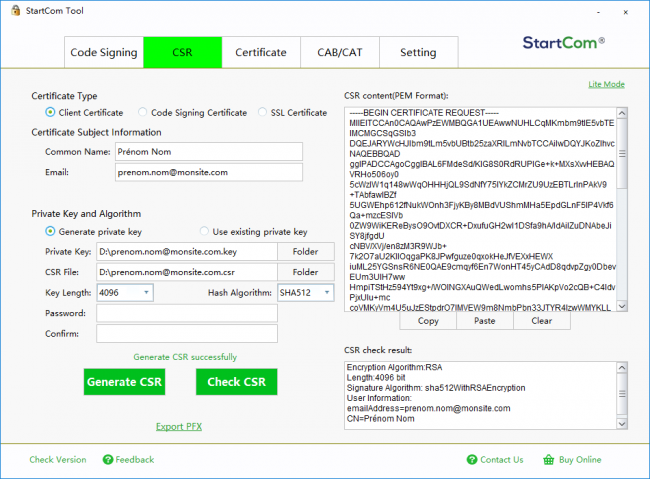

Il y a plusieurs méthodes pour créer un fichier CSR et une clé privée. Pour réaliser cette tâche, StartSSL nous propose de télécharger l’outil StartCom Tool qui est très bien conçu et facile à utiliser. Cliquez sur le lien proposé et lancez l’outil.

Cliquez sur l’onglet Setting :

- Sélectionnez SHA2 comme Digest Algorithm

- Sélectionnez Professional Mode dans CSR Setting

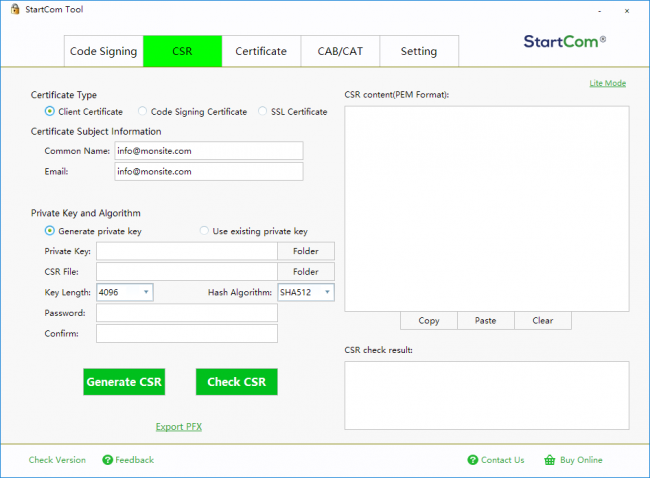

Puis cliquez sur l’onglet CSR :

- Sélectionnez Client Certificate

- Indiquez la même adresse email que vous avez saisi sur le formulaire StartSSL

- Sélectionnez Generate Private Key

- Sélectionnez 4096 comme Key Lenght

- Sélectionnez SHA512 comme Hash Algorithm

- Ne saisissez pas de mot de passe car la clé sera chiffrée lors de la création du fichier au format PKCS#12. Il faudra tout de même mettre en lieu sûr ou chiffrer le fichier lui-même

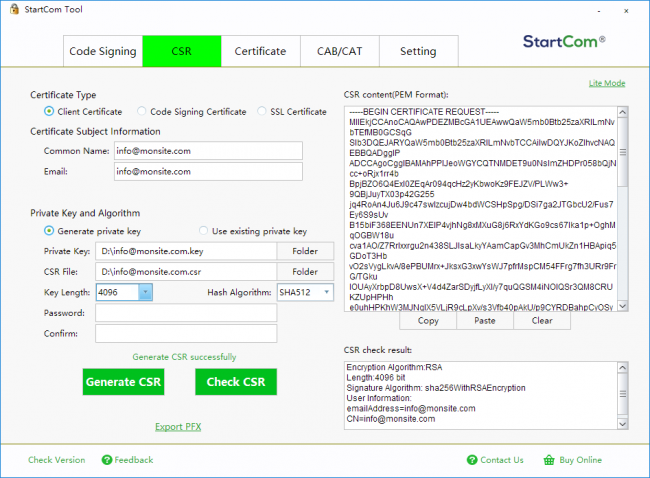

Une fois le formulaire terminé, créez le CSR et la clé privée en cliquant sur Generate CSR :

Sauvegardez les fichiers CSR et la clé privée dans le dossier de votre choix.

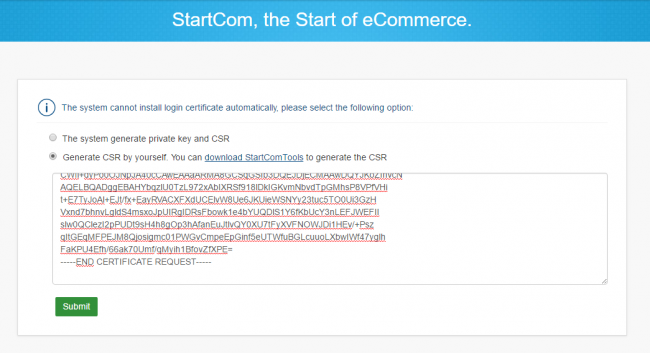

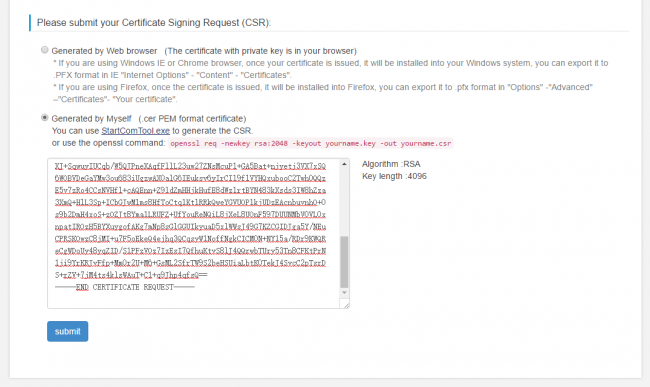

Copiez le CSR généré sur la page StartSSL puis cliquez sur Submit :

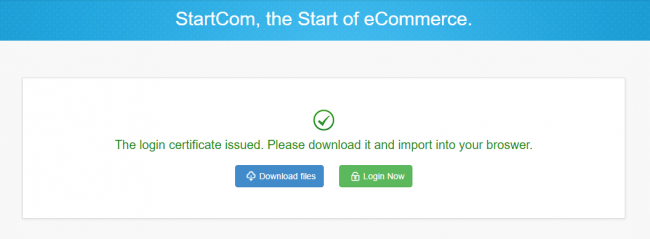

StartSSL enregistre alors le certificat, qui vous servira à vous identifier sur le site Web StartSSL, dans le magasin de certificats Windows et vous propose de télécharger un fichier archive : [email protected]

Dézipper ce fichier pour extraire le certificat qui est sous la forme suivante : [email protected]

Fichier PFX

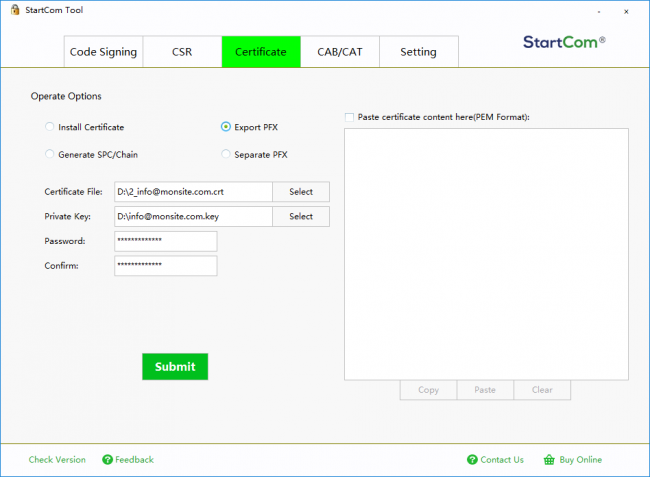

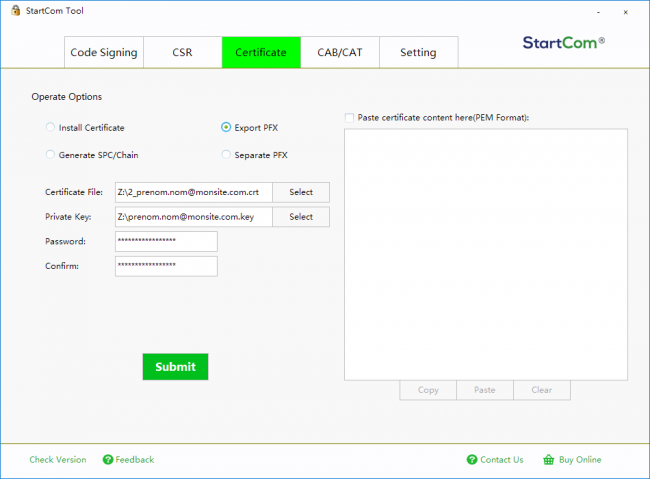

Dans l’outil StartCom Tool, rendez-vous dans l’onglet Certificate et choisissez l’option Export PFX. Puis sélectionnez le certificat que vous venez d’extraire et la clé privée précédemment créée.

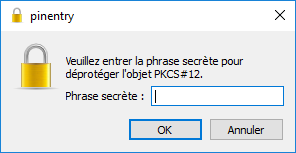

Saisissez une passphrase pour chiffrer le fichier et cliquez sur Submit pour créer le fichier au format PKCS#12 (ajoutez .pfx au nom de fichier à enregistrer, par exemple [email protected]) :

Les différents certificats doivent être stockée dans un endroit sûr.

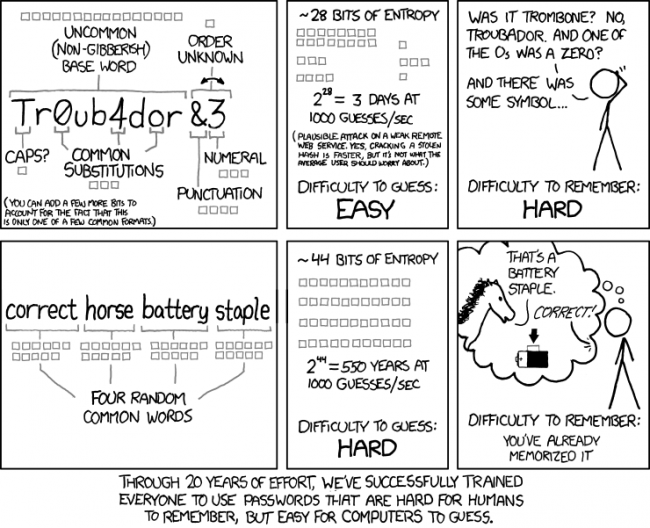

Passphrase

StartCom Tool vous demande un mot de passe ou password mais vous pouvez aussi saisir une passphrase. Un password est composé d’une suite de lettres, de chiffres et de symboles alors qu’une passphrase est une suite de mots le plus souvent issus d’un dictionnaire.

Une passphrase protègera mieux vos clés privées ou vos fichiers en général qu’un mot de passe même compliqué et elle sera par ailleurs plus facile à retenir que le mot de passe.

xkcd a illustré ces principes de façon humoristique :

Comment générer une passphrase ?

En cliquant sur l’un des boutons ci-dessous, sachant que plus l’entropie (mesure de la qualité d’une méthode de cryptage) est élevée plus la passphrase sera sûre et résistera à une attaque de type « brute-force ». Une entropie > à 80 bits (haute densité d’information) est considérée comme très sûre à cette date.

Avec le dictionnaire de français fondamental utilisé qui permet de rendre la passphrase plus lisble et plus facile à retenir, l’entropie est bonne à partir de 6 mots, excellente à partir de 7 mots :

correct cheval batterie agrafe

Il y a mots dans la passphrase qui a une entropie de ~ bits pour un dictionnaire de français fondamental composé de 3 726 mots (log2(3 726) = 11,86 bits/mot). Ce qui donne ~ clés possibles sur une base de 50 % des clés totales ((3 726^mots)/2) car, en moyenne, une recherche sur la moitié des clés suffirait pour découvrir la passphrase.

En supposant que « votre adversaire » peut effectuer 1 billion (trillion aux USA) de requêtes par seconde comme l’a déclaré Edward Snowden, soit clés/s, une attaque de type « brute-force » sur la moitié des clés prendrait :

~ minutes

~ heures

~ jours

~ années

Voir les références pour le code JavaScript utilisé (à télécharger ici) qui provient de plusieurs sources, principalement celles de Jeff Preshing (xkcd Password Generator) et de Glenn Rempe (Diceware). J’ai adapté ces différents codes pour obtenir le résultat souhaité dans cet article.

Importation du certificat X509

Si vous souhaitez vous connecter à StartSSL et continuer les créations de certificats sur un autre PC que celui que vous avez utilisé pour vous inscrire à StartSSL, il est nécessaire d’importer le certificat client dans le magasin de certificats Windows qui sera contrôlé lors du login sur le site Web StartSSL.

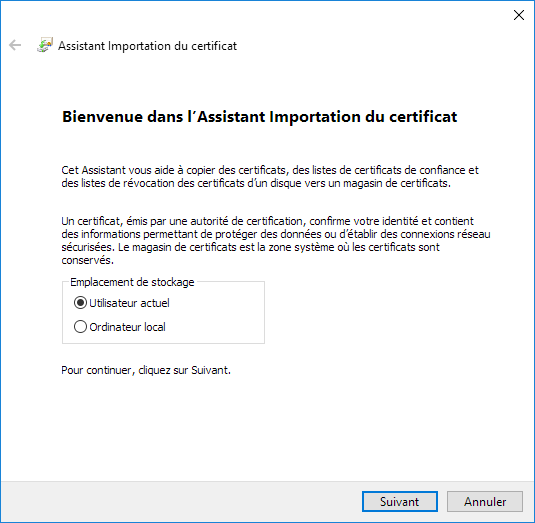

Pour importer le certificat X509, double-cliquez sur le certificat précédemment créé, [email protected], et choisissez de l’importer pour l’Utilisateur actuel puis cliquez sur Suivant :

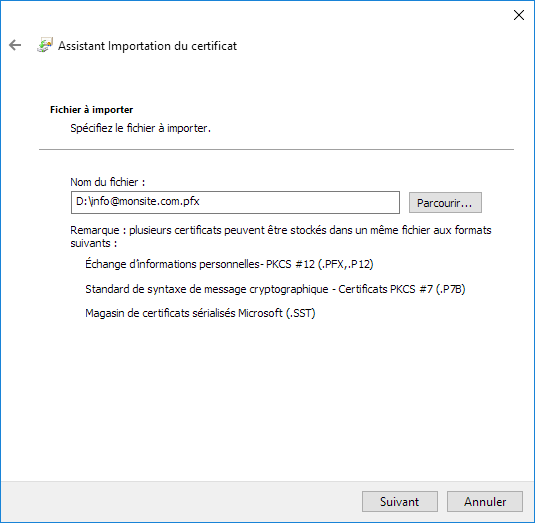

Indiquez le nom du fichier à importer puis cliquez sur Suivant :

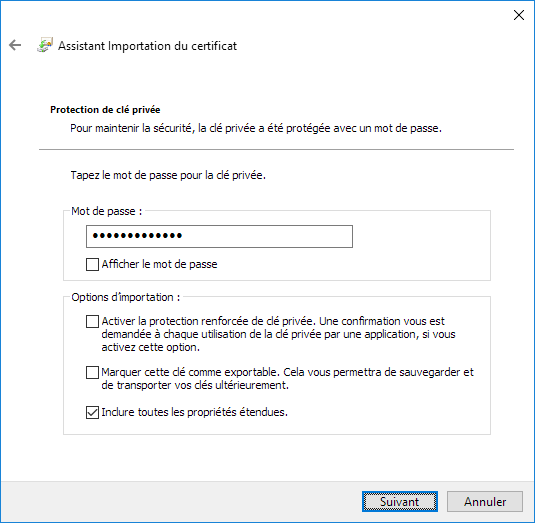

Tapez la passphrase qui protège la clé privée et sélectionnez comme option uniquement Inclure toutes les propriétés étendues puis cliquez sur Suivant :

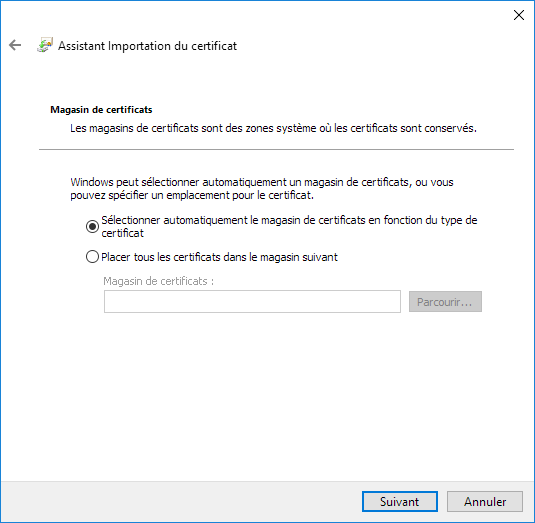

Laissez Windows choisir automatiquement le magasin :

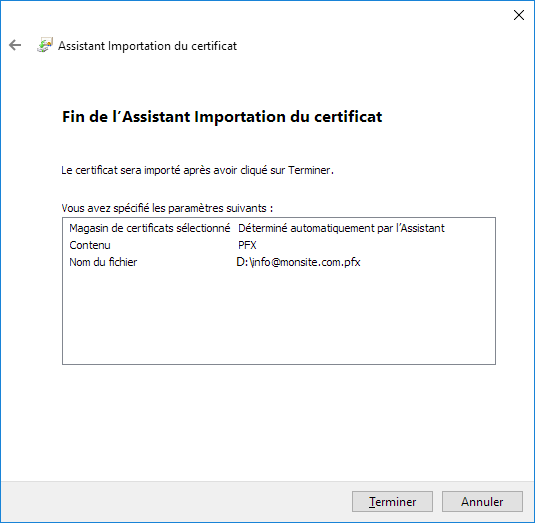

Le certificat est importé :

Depuis avril 2017, il est également nécessaire d’importer le CA client et le certificat client intermédiaire dans le magasin de certificats Windows en attendant que Microsoft les intègre (peut-être fin 2017…).

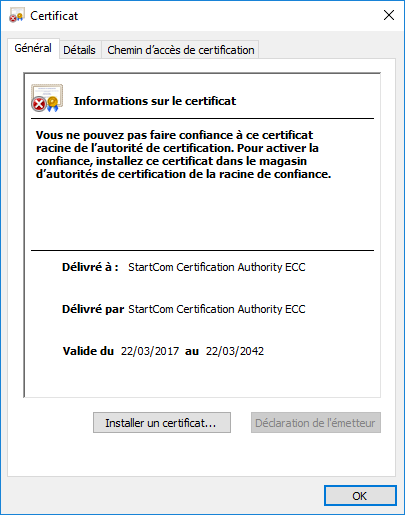

Rendez-vous sur www.startcomca.com/root, téléchargez le certificat StartCom Certification Authority ECC et renommez-le en « .crt ».

Importez-le en double cliquant sur ce certificat puis en cliquant sur le bouton Installez un certificat :

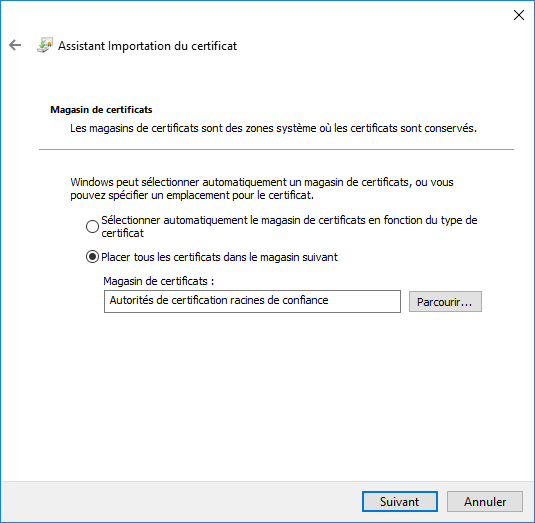

Lorsque vous arrivez au choix du magasin, cliquez sur l’option Placer tous les certificats dans le magasin suivant, cliquez sur Parcourir et choisissez le magasin Autorités de certification racines de confiance puis cliquez sur le bouton Suivant :

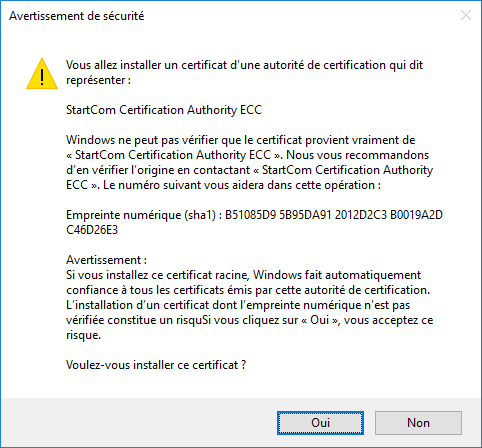

Windows vous demande alors de valider le certificat CA, répondez oui :

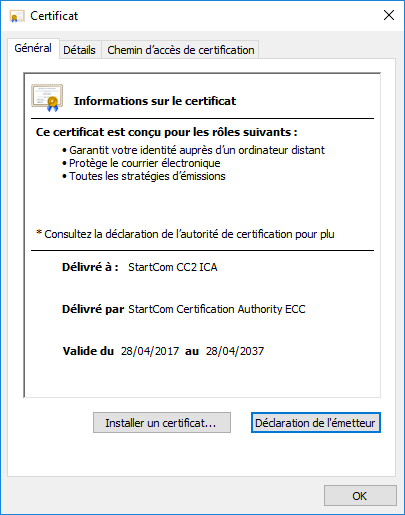

Pour le certificat client intermédiaire, il est disponible dans le fichier zippé que vous avez téléchargé depuis StartSSL lors de la création du certificat client sous le nom de fichier : 1_Intermediate.crt. Je vous le propose également de le télécharger sous le nom StartComCC2ICA.cacert.crt car il n’est bizarrement pas présent dans le magasin de certificats StartSSL.

Importez-le en double cliquant sur ce certificat puis en cliquant sur le bouton Installez un certificat :

Laissez Windows choisir automatiquement le magasin :

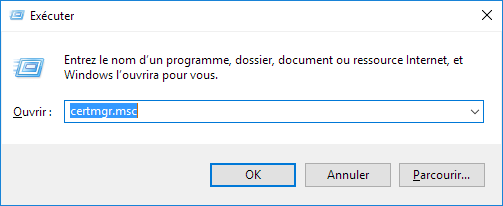

Pour finir, et pour vérifier que le certificat client a bien été importé dans le magasin Windows, appuyez simultanément sur les touches Win + R puis saisissez certmgr.msc et cliquez sur OK :

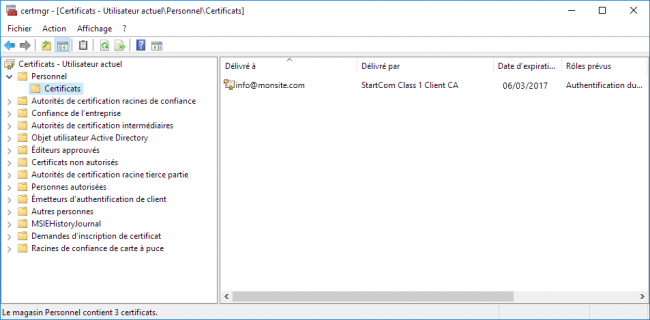

En vous rendant dans les certificats personnels du magasin, vous constaterez la présence du votre certificat client StartSSL :

Se connecter à StartSSL

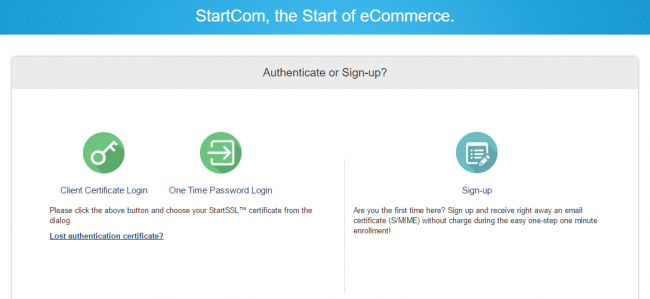

Sur la barre du menu du site StartSSL, cliquez sur login puis sur Client Certificate Login :

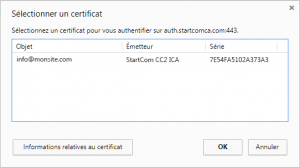

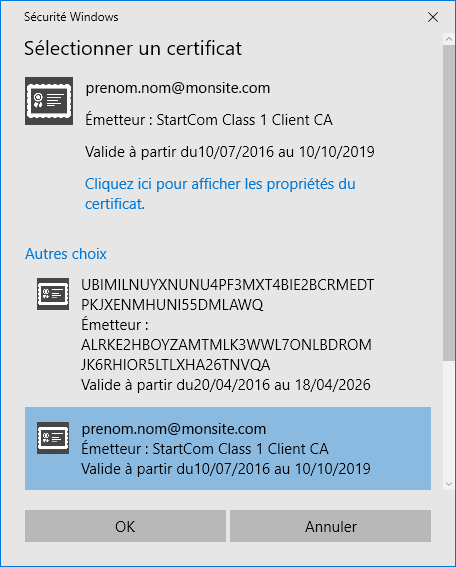

Votre navigateur vous propose alors une liste de certificats stockés dans le magasin. Choisissez le certificat client créé lors de la procédure d’inscription StartSSL. Par exemple avec Google Chrome, la fenêtre qui apparaît est la suivante :

Sélectionnez alors le certificat client et cliquez sur OK pour vous authentifier sur le site StartSSL.

Si la première méthode de connexion ne fonctionne pas, cliquez alors sur One Time Password Login, et saisissez l’adresse email que vous avez utilisé pour l’inscription à StartSSL pour recevoir un mot de passe temporaire par messagerie.

Certificats supplémentaires

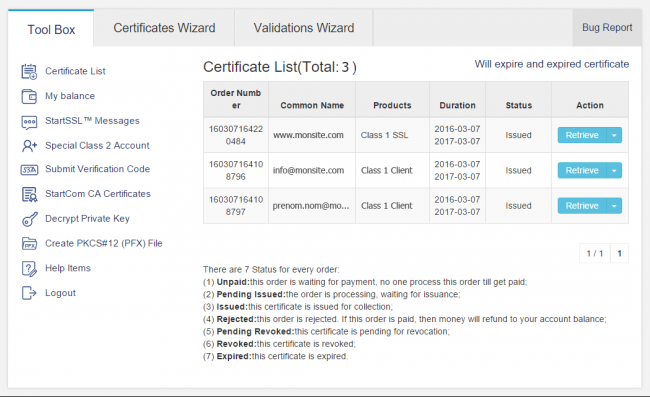

Un premier certificat a déjà été créé lors de l’inscription à StartSSL avec l’adresse email [email protected].

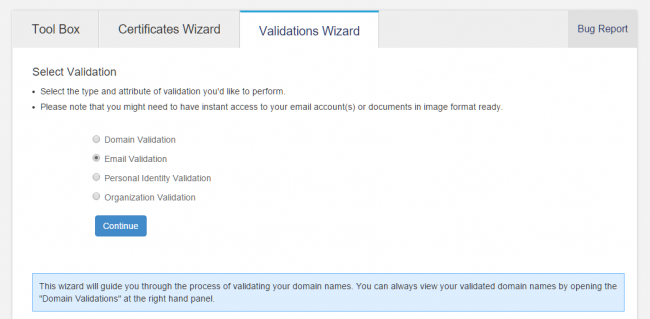

Pour créer un second certificat, par exemple avec l’email [email protected], connectez-vous à StartSSL et cliquez sur l’onglet Validations Wizard afin de valider l’adresse email :

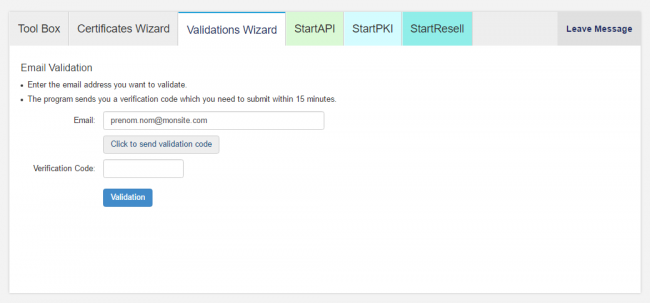

Complétez le formulaire suivant puis cliquez sur Send a verification code, puis saisissez le code réceptionné par mail et cliquez sur Validation :

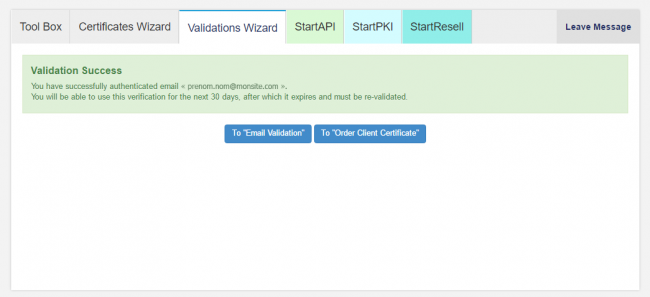

Cliquez sur To order Client Certificate pour continuer :

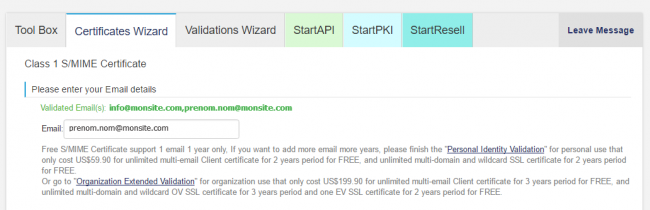

Saisissez l’email que vous venez de valider :

Créez un CSR et une clé privée avec l’outil StartCom Tool (voir le détail de la procédure au chapitre Inscription à StartSSL) :

Copiez le CSR généré sur la page StartSSL puis cliquez sur Submit :

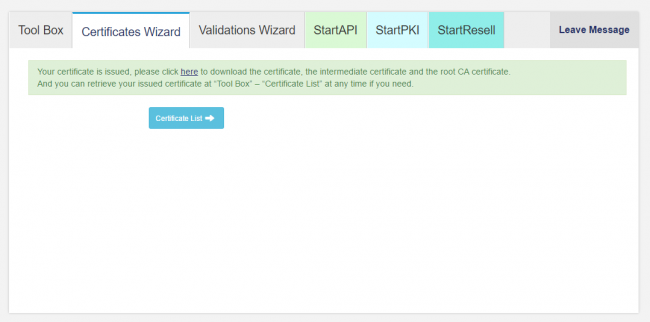

StartSSL vous propose alors de télécharger votre certificat en cliquant sur Certificate List :

Cliquez sur le bouton Retrieve pour récupérer le certificat :

Dézippez-le pour extraire le certificat qui est sous la forme suivante : [email protected]

Dans l’outil StartCom Tool, rendez-vous dans l’onglet Certificate et choisissez l’option Export PFX. Puis sélectionnez le certificat client et la clé privée précédemment créée.

Indiquez le mot de passe qui chiffrera le fichier et cliquez sur Submit pour créer le fichier au format PKCS#12 (ajoutez .pfx au nom de fichier, par exemple [email protected]) :

Les différents certificats doivent être stockée dans un endroit sûr.

Installez ce nouveau certificat client et les nouveaux certificats intermédiaire et CA client comme précisé au chapitre Importation du certificat X509

Outlook et S/MIME

Installer un certificat

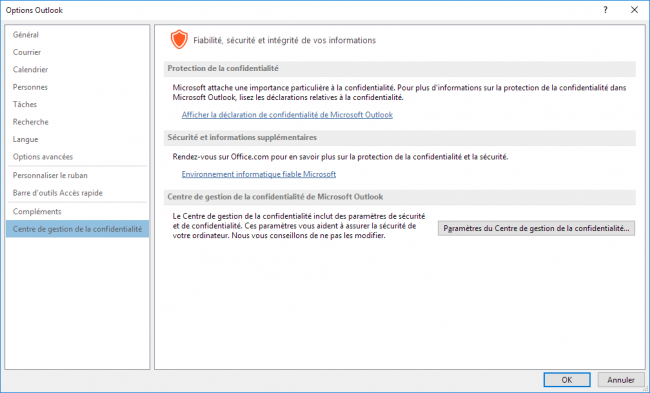

Pour installer un certificat dans Outlook, rendez-vous dans Fichier, Options, Centre de gestion de la confidentialité puis cliquez sur le bouton Paramètres du Centre de gestion de la confidentialité.

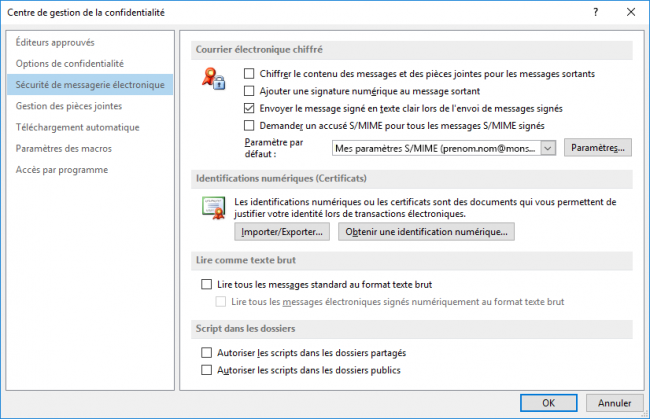

Cliquez sur Sécurité de messagerie électronique et cochez Envoyer le message signé en texte clair lors de l’envoi de messages signés :

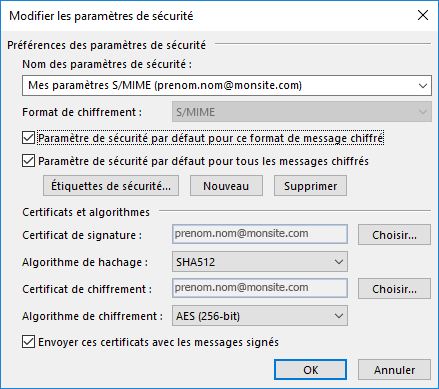

Cliquez sur le bouton Paramètres et mettez à jour le Nom des paramètres de sécurité : Mes paramètres S/MIME ([email protected]) et cochez :

- Paramètre de sécurité par défaut pour ce format de message chiffré

- Paramètre de sécurité par défaut pour tous les messages chiffrés

- Envoyer ces certificats avec les messages signés

Pour choisir les certificats de signature et de chiffrement, cliquez sur les boutons Choisir et sélectionnez le certificat adéquat :

Pour ajouter de nouveaux profils et certificats, il suffit de cliquer sur le bouton Nouveau dans la fenêtre Modifier les paramètres de sécurité.

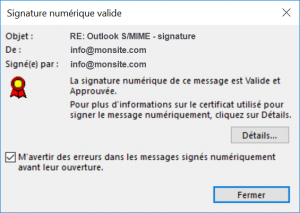

Signer un message

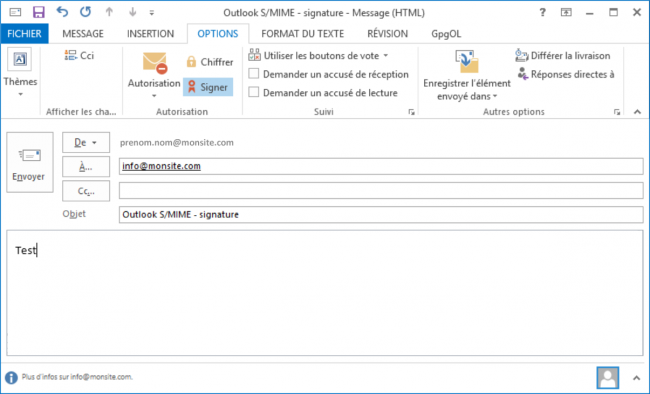

Lors de la rédaction d’un mail, cliquez sur l’onglet Options puis sur le bouton Signer pour envoyer votre message signé :

Demandez à votre correspondant ([email protected]) de répondre à votre message tout en le signant à son tour.

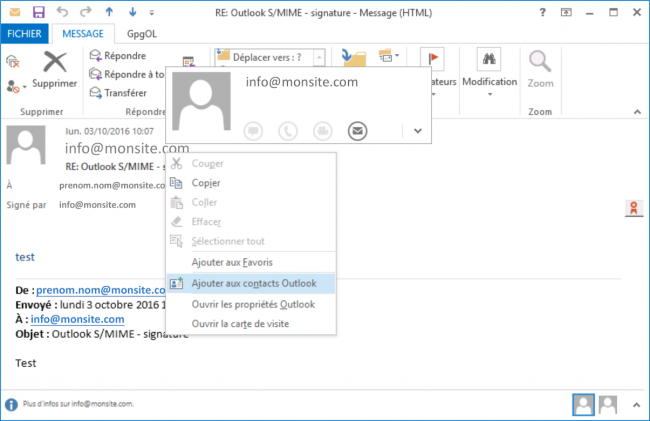

A la réception de son message, vous constatez qu’il a été signé grâce au ruban rouge sur la droite du message. Pour envoyer par la suite un message chiffré à votre correspondant, vous devez enregistrer le contact si ce n’est pas déjà fait. En cliquant avec le bouton droit de la souris sur le nom du destinataire et en sélectionnant Ajouter aux contacts Outlook :

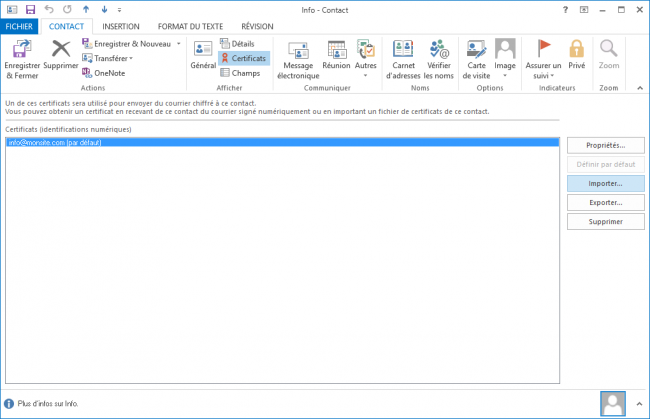

Dans les contacts Outlook, cliquez sur le contact de votre correspondant puis cliquez sur le bouton Certificats. Vous pouvez constater que la clé publique du correspondant est bien enregistrée en même temps que le contact :

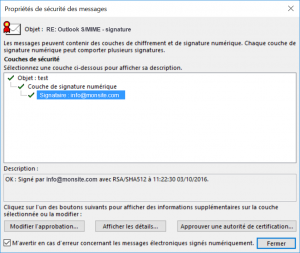

Si votre contact existe déjà, vous pouvez enregistrer la clé publique de votre correspondant puis l’importer dans votre contact. Dans le message que vous avez reçu, cliquez sur le ruban rouge qui représente la signature et la fenêtre suivante apparaît. Cliquez alors sur le bouton Détails :

Sélectionnez la signature puis cliquez sur le bouton Afficher les détails :

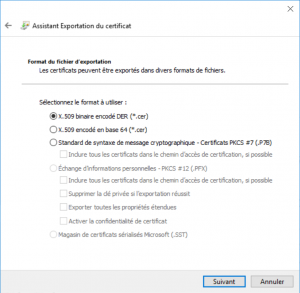

Une fenêtre d’information apparait et appuyez sur le bouton Afficher le certificat. Le certificat s’affiche et cliquez sur l’onglet Détails puis sur le bouton Copier dans un fichier :

L’assistant d’exportation du certificat vous propose plusieurs formats d’exportation. Sélectionnez le premier format proposé (X509 binaire encodé DER) puis sauvegardez le fichier :

Rendez-vous dans vos contacts, sélectionnez le contact concerné puis cliquez sur le bouton Certificats et importez la clé publique que vous venez d’exporter :

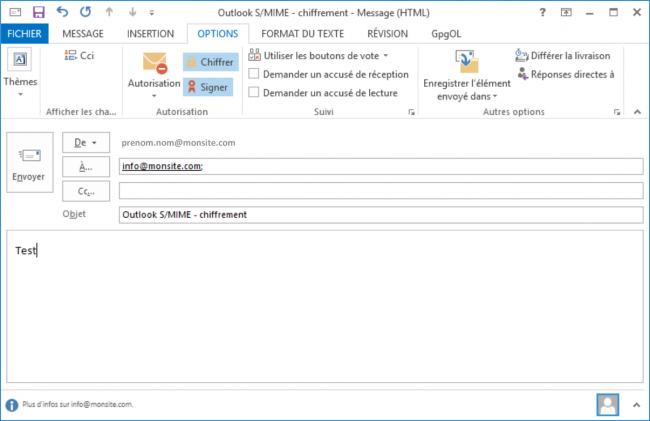

Chiffrer un message

Pour chiffrer un message, vous devez tout d’abord passer par toutes les étapes du chapitre précédent concernant la signature et l’enregistrement de la clé publique de votre correspondant.

Une fois que c’est fait, lors de la rédaction d’un nouveau message à votre correspondant, cliquez sur les boutons Chiffrer et Signer (ou uniquement Chiffrer) pour envoyer votre message chiffré et signé :

iPad et S/MIME

Installer un certificat

Pour signer le certificat client, il est nécessaire d’importer dans le magasin de certificats du terminal (Réglages – Général – Profils) le nouveau certificat d’autorité racine client, StartCom Certification Authority ECC.

Retrouvez ce certificat dans le magasin de certificats StartSSL, téléchargez-le et renommez-le en « .crt ».

Pour l’installer, envoyer le certificat racine par mail, ouvrez la pièce jointe et suivez les instructions.

Pour importer le certificat client, il suffit là aussi d’envoyer le fichier PFX par mail et de le sélectionner pour l’installer sur la tablette.

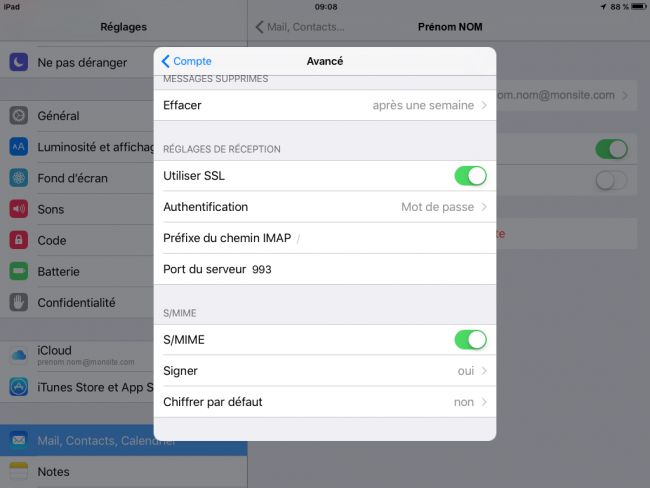

Pour activer S/MIME dans le logiciel de messagerie de l’iPad, rendez-vous dans les Réglages, puis Mails, Contacts, Calendrier. Sélectionnez votre Compte mail puis appuyez sur Avancé dans la fenêtre qui est apparue. Activez S/MIME et choisissez par exemple de signer tous vos emails par défaut :

Signer et chiffrer un message

Échangez un mail avec votre correspondant (qui sera signé par défaut) en lui demandant de le signer à son tour.

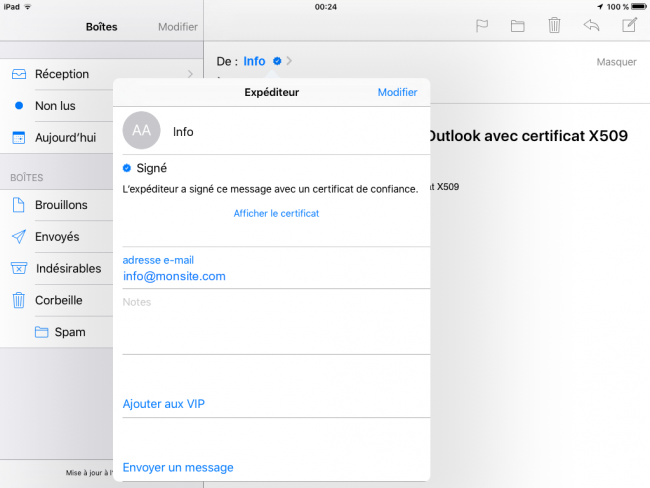

Lorsqu’il vous aura répondu, appuyez sur le nom de votre correspond afin de vérifier si le message est signé :

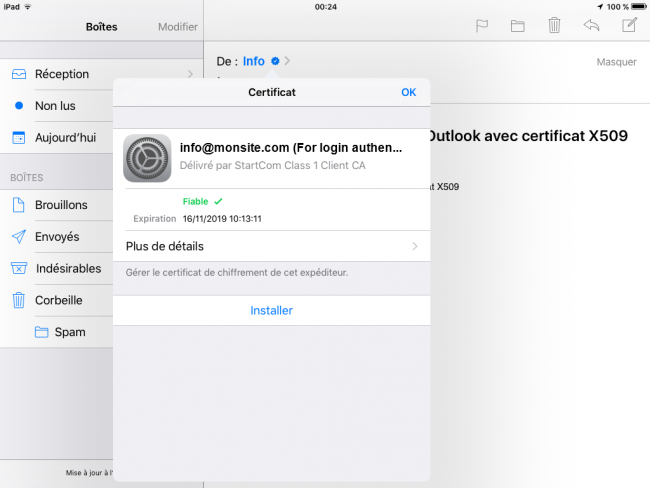

Affichez alors son certificat et installez-le pour lui envoyer des mails chiffrés :

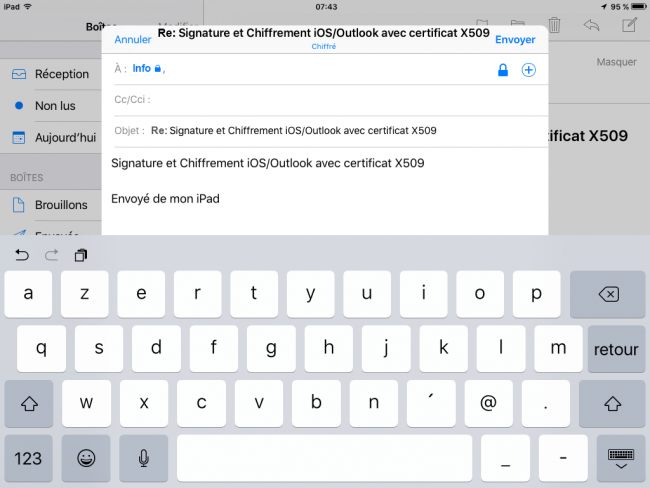

Vous pouvez maintenant lui envoyer des mails chiffrés et signés (par défaut dans cet exemple), en appuyant sur le cadenas situé à droite de la fenêtre :

Outlook et certificats OpenPGP

Certificats OpenPGP

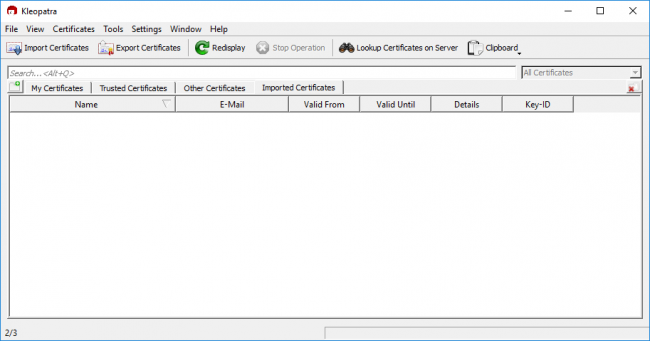

Pour gérer les certificats OpenPGP sur PC, téléchargez GPG4Win et installez le logiciel avec les options par défaut, puis lancez Kleopatra :

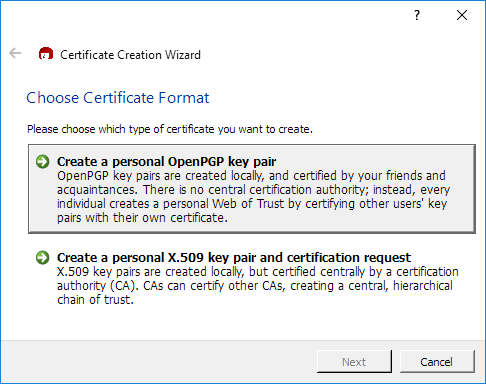

Pour créer un nouveau certificat OpenPGP, cliquez sur File et New Certificate et choisissez Create a personal OpenPGP pair :

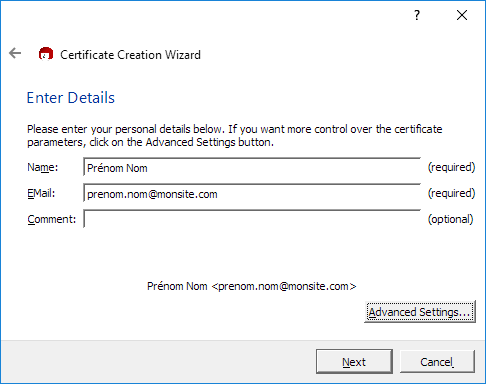

Saisissez vos coordonnées :

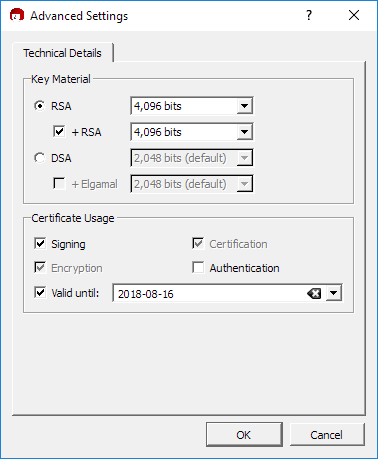

Cliquez sur Advanced Settings et choisissez l’algorithme RSA avec la valeur la plus élevée et une durée de validité :

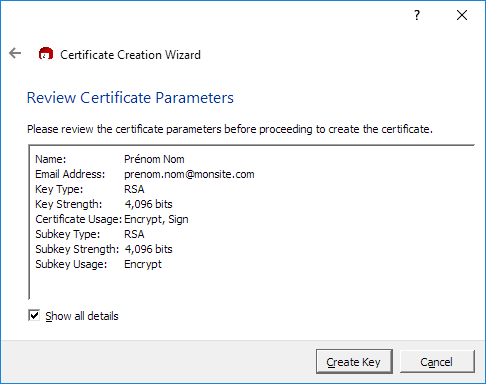

En cliquant sur Next, vous avez un résumé du certificat :

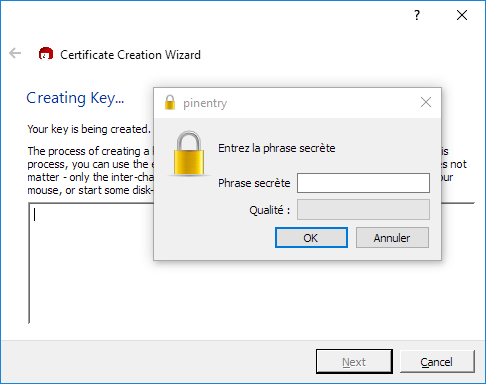

Saisissez la passphrase pour sécuriser la clé :

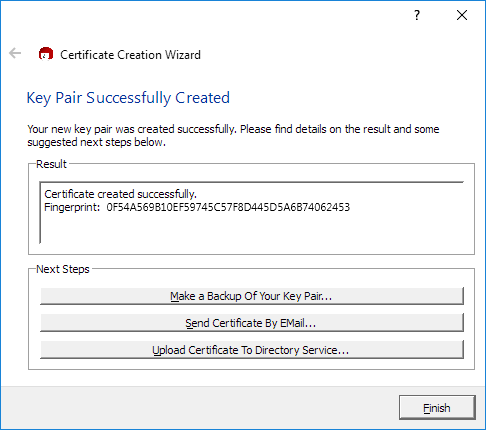

Le certificat OpenPGP est créé :

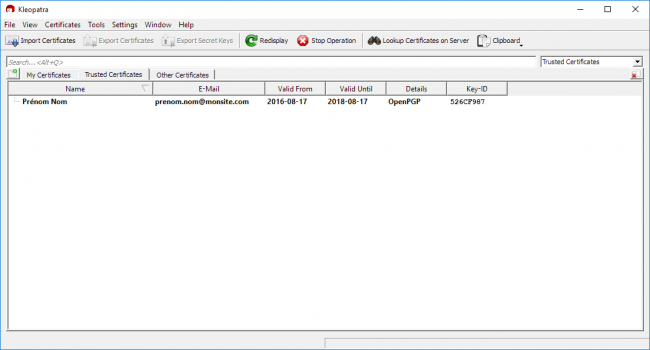

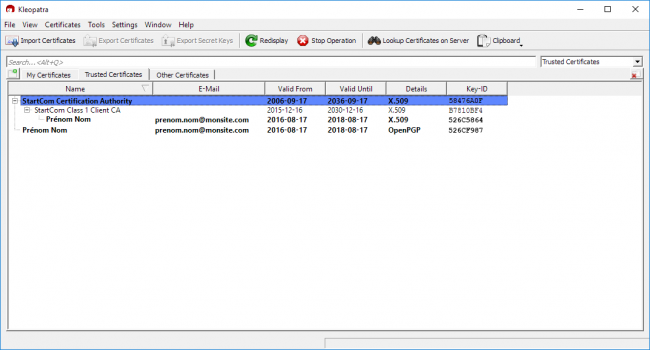

Le certificat créé apparaît directement dans les certificats de confiance ou Trusted Certicates :

La gestion des clés OpenPGP est différente des clés X509. Il n’y a plus de notion de tiers de confiance et d’autorité de certification centralisée mais une toile de confiance décentralisée ou Web of Trust.

Il est donc nécessaire d’envoyer votre clé publique à un serveur de clés afin que vos correspondants puissent récupérer votre certificat, vérifier votre signature et vous envoyer un message chiffré.

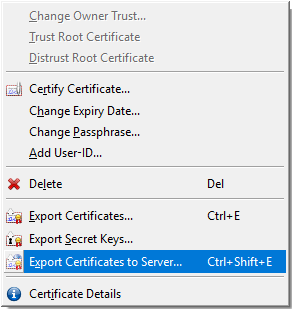

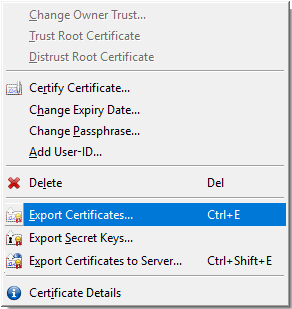

Pour envoyer votre clé publique à un serveur de clés, sélectionnez votre certificat dans Kleopatra, faites un click droit et sélectionnez Export Certificates to Server :

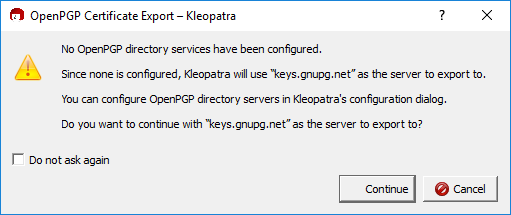

Si vous n’avez pas déclaré de serveurs de clés dans les paramètres de Kleopatra, le logiciel vous précisera alors qu’il choisit un serveur par défaut :

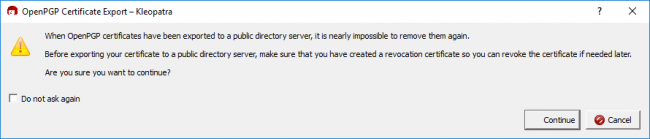

Lorsque vous continuez, Kleopatra vous signale entre autres que la suppression du certificat est impossible une fois que vous l’aurez envoyé au serveur de clés :

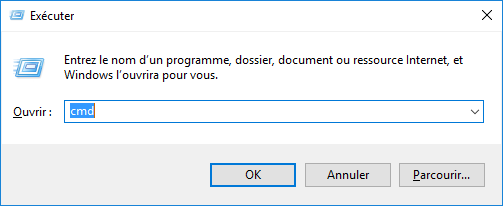

Pour créer la clé de révocation du certificat, appuyez simultanément sur les touches Win + R, saisissez cmd et cliquez sur OK :

Saisissez la commande suivante où 5262CF987 est le Key-ID du certificat qui vient d’être créé (voir la fenêtre Kleopatra plus haut où apparait le certificat et la colonne Key-ID) :

gpg --gen-revoke 526CF987

Répondez au différentes questions (pour la cause de révocation choisissez 0 « Aucune raison indiquée ») et sauvegardez le certificat qui apparait à l’écran dans un fichier texte avec l’extension .asc

Vous pouvez également exporter et sauvegarder le clé publique en faisant un click droit et en sélectionnant Export Certificates :

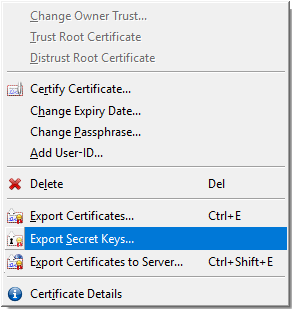

De même avec le trousseau de clés publique et privée en faisant un click droit et sélectionnant Export Secret Keys :

Le certificat de révocation et la clé privée doivent être stockée dans un endroit sûr.

Certificats X509

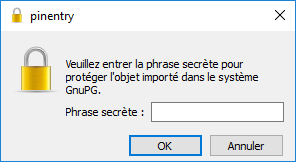

OpenPGP gère également les certificats X509. Vous pouvez donc importer dans Kleopatra les certificats X509 créés avec StartSSL.

Toutefois, Kleopatra réagit différemment avec un certificat X509 :

- La passphrase ne fonctionne pas, il faudra donc récréer un fichier PFX en saisissant un mot de passe sans espace

- L’extension .pfx du fichier ainsi créé doit être renommée en .p12 :

- Cliquez sur le bouton Import certificates pour l’importer et saisissez le mot de passe :

- Kleopatra vous demandera alors de saisir un nouveau mot de passe. Pas la peine d’en redéfinir un nouveau, vous pouvez en effet ressaisir 2x le mot de passe existant :

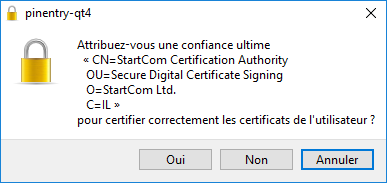

- A la fin du processus, attribuez une confiance ultime au certificat CA de StartSSL :

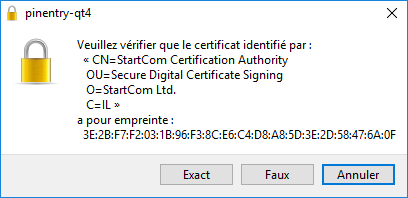

- Puis validez sa signature :

- Ainsi le certificat X509 se retrouve directement dans les Trusted Certificates :

Outlook et OpenPGP

Signer un message

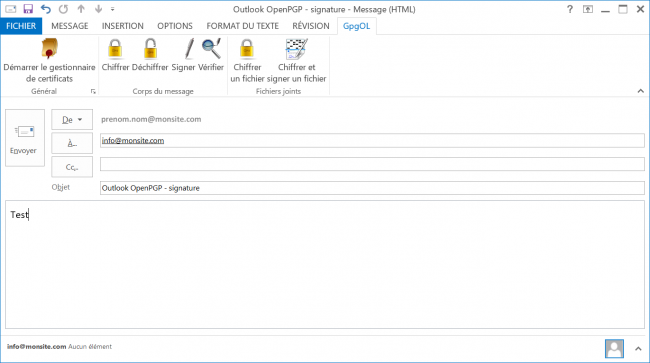

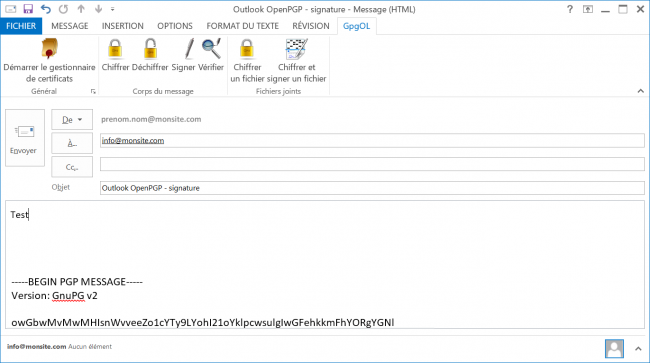

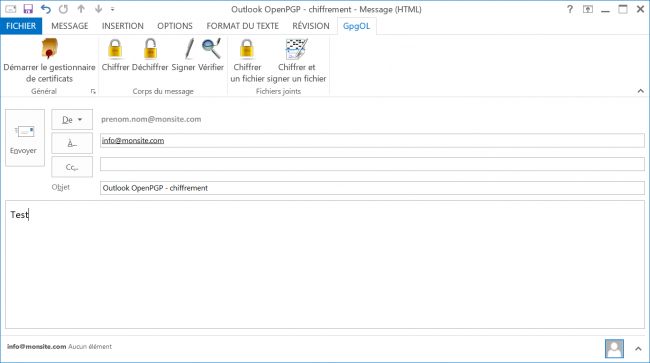

Lors de la rédaction d’un mail, cliquez sur l’onglet GpgOL, plugin Outlook installé automatiquement par GPG4Win, puis sur le bouton Signer :

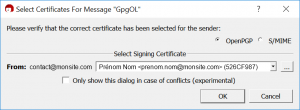

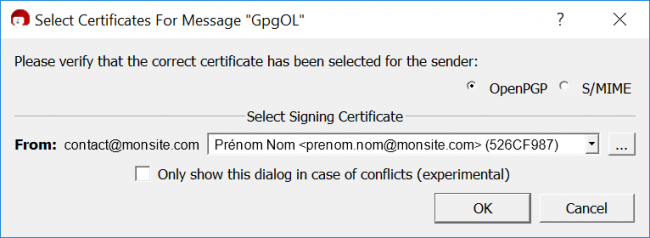

GpgOL vous demande alors de choisir le certificat qui servira à signer votre mail. Ne faites pas attention à l’adresse mail qui se trouve à gauche de la fenêtre qui est le mail par défaut paramétré dans Outlook. L’important est le certificat que vous sélectionnerez dans la liste déroulante ou après avoir cliqué sur le bouton à droite de la fenêtre :

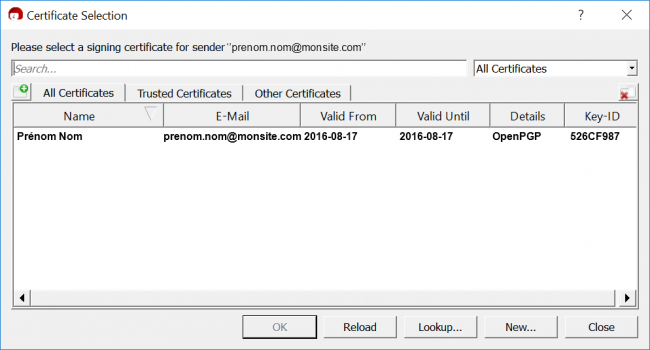

Si vous cliquez sur le bouton droit de la fenêtre précédente, la fenêtre suivante s’affiche. Vous pouvez choisir dans la liste déroulante All Certificates pour faire apparaître tous les certificats :

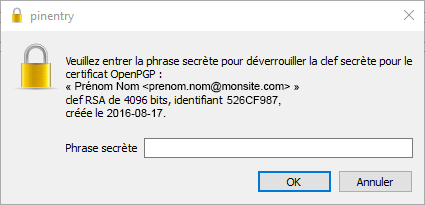

Une fois le certificat sélectionné, vous devez saisir la passphrase :

La signature est alors insérée dans le corps du mail et vous pouvez dès lors envoyer votre message signé :

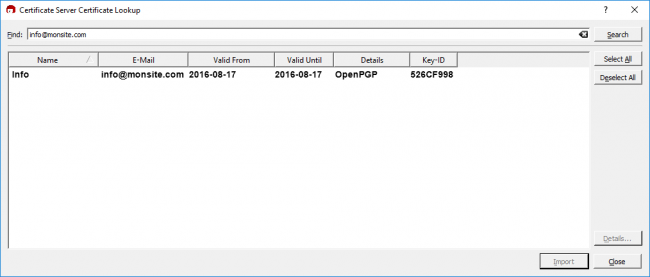

Avant que votre correspondant vous réponde, il est nécessaire de récupérer sa clé publique. Cliquez sur le bouton Lookup Certificates on Server, chercher le certificat et importez-le :

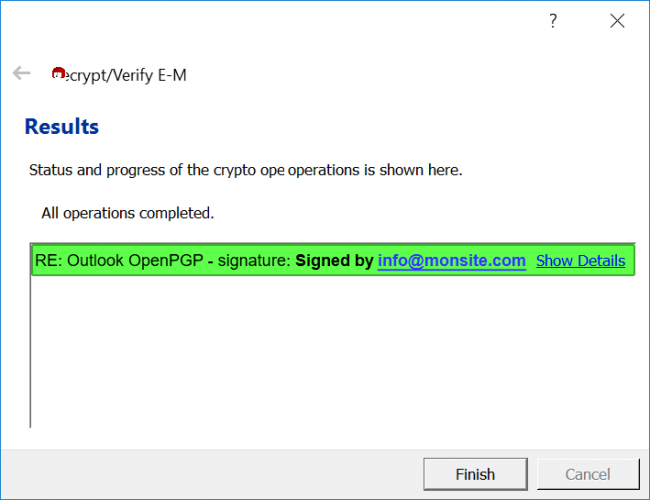

Lorsque vous réceptionnerez un mail signé de la part de votre correspondant, cliquez sur l’onglet GpgOL puis sur le bouton Vérifier afin de contrôler que son certificat correspond bien à celui que vous avez téléchargé :

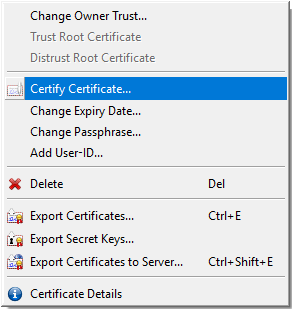

Si vous avez confiance en votre interlocuteur et son certificat, certifiez-le sur le Web of Trust, OpenPGP reposant sur la confiance mutuelle de ses utilisateurs. Sélectionnez le certificat concerné, faîtes un click droit et choisissez Certify Certificate :

Chiffrer un message

Pour chiffrer un message, vous devez tout d’abord passer par toutes les étapes du chapitre précédent concernant la signature et l’enregistrement de la clé publique de votre correspondant.

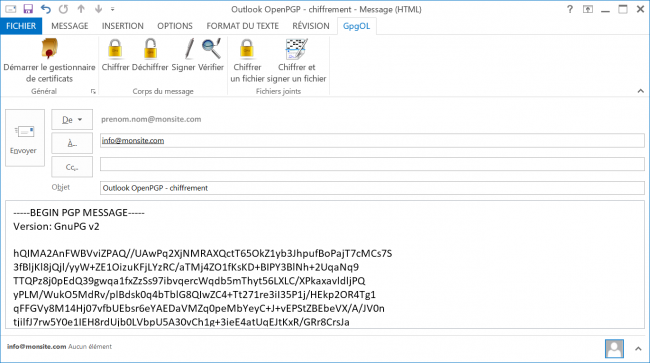

Une fois que c’est fait, lors de la rédaction d’un mail, cliquez sur l’onglet GpgOL puis sur les boutons Signer et Chiffrer dans cette ordre (ou uniquement Chiffrer) :

Si vous souhaitez signer et chiffrer le message, commencez d’abord par le signer puis par le chiffrer, la signature étant alors également chiffrée. Cliquez sur le bouton Signer et choisissez le certificat de l’expéditeur :

Saisissez la passphrase et le mail est alors signé :

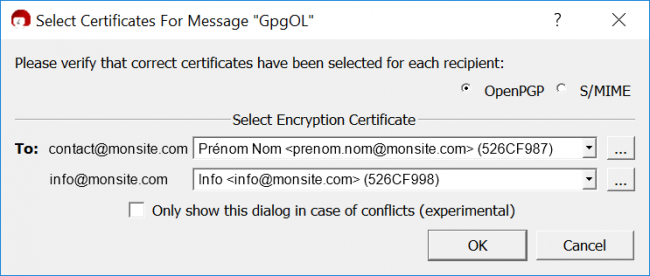

Puis pour le chiffrer, cliquer sur le bouton Chiffrer. GpgOL vous demande alors de choisir le certificat de l’expéditeur et du destinataire :

Le mail est alors chiffré et vous pouvez dès lors envoyer votre message signé et chiffré :

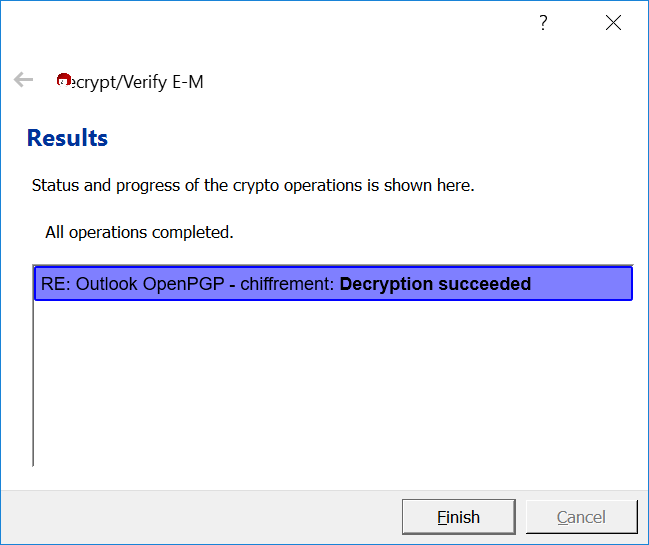

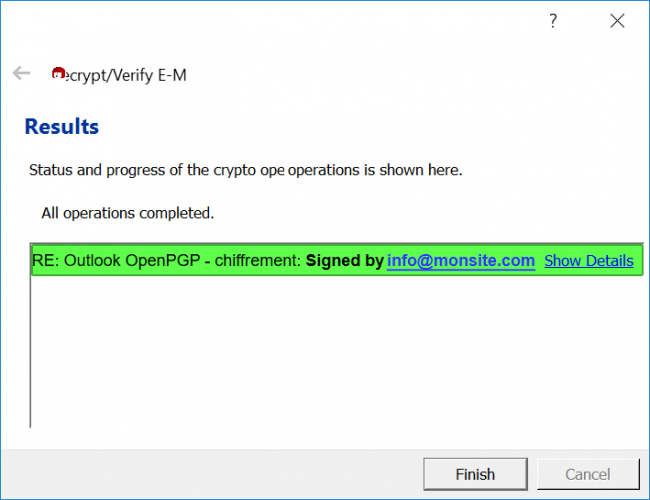

Lorsque vous réceptionnerez un mail signé et chiffré de la part de votre correspondant, cliquez sur l’onglet GpgOL puis sur le bouton Déchiffrer. Vous aurez alors le message de confirmation suivant :

Puis sur le bouton Vérifier afin de contrôler la signature de votre correspondant :

Conclusion

S/MIME étant natif sous Outlook, les certificats X509 sont naturellement gérés par le logiciel de messagerie avec une grande facilité d’utilisation. Par contre le plugin Outlook fournit par GPG4Win pour gérer les certificats OpenPGP est plus complexe à maîtriser bien qu’il existe sur le Web des plugins plus simples et plus ergonomiques (voir les références).

Choisissez la meilleure solution en fonction du contexte dans lequel vous vous trouvez. Pour une PME, il y a plus de chances que vos correspondants utilisent les certificats X509. OpenPGP est plus répandu chez les particuliers et, de plus, vous pouvez rester dans le monde Open Source en utilisant le logiciel de messagerie Thunderbird via le plugin Enigmail dont vous trouverez des guides d’installation dans les références.

Références

Outlook :

https://www.tbs-certificats.com/ssl/smime-oe.html

https://technet.microsoft.com/fr-fr/library/aa998077(v=exchg.65).aspx

https://github.com/dejavusecurity/OutlookPrivacyPlugin

Thunderbird :

http://www.eila.univ-paris-diderot.fr/sysadmin/mail/thunderbird/chiffrement

https://emailselfdefense.fsf.org/fr/

https://lehollandaisvolant.net/tuto/gpg/

Code JavaScript xkcd :

http://preshing.com/20110811/xkcd-password-generator/

https://www.rempe.us/diceware/#french

http://hilog.co/fonction-javascript-de-separateur-de-milliers-63.html

http://www.toutjavascript.com/source/formater.html

Droit d’auteur de l’image à la une : kentoh / 123RF Banque d’images